Введение

IP in IP — это протокол IP-туннелирования, который инкапсулирует один IP-пакет в другой IP-пакет. Инкапсуляция одного IP пакета в другой IP пакет, это добавление внешнего заголовка с SourceIP — точкой входа в туннель, и Destination — точкой выхода из туннеля. При этом внутренний пакет не был изменен (кроме поля TTL, которое уменьшилось). Поля Don’t Fragment и The Type of Service должны быть скопированы в внешний пакет. Если размер пакета больше чем Path MTU, пакет фрагментируется в инкапсуляторе, это должно быть во внешнем заголовке. Декапсулятор должен будет собрать пакет. Многие маршрутизатора, включая Cisco и Linux-based, поддерживают этот протокол.

Причины выбора MikroTik для настройки

MikroTik — это лидер в области сетевого оборудования и предлагает различные решения для настройки IPsec PSK туннелей, включая протокол Ikev2. Вот несколько причин, по которым MikroTik является подходящим выбором для настройки IPsec PSK:

- Надежность и стабильность: MikroTik известен своей высокой надежностью и стабильностью работы. Оборудование MikroTik разработано специально для работы в сетевых условиях и обеспечивает стабильную и надежную работу IPsec PSK туннелей.

- Простота настройки: MikroTik предоставляет простой и интуитивно понятный интерфейс для настройки IPsec PSK туннелей. Это позволяет даже новичкам в сетевых технологиях легко настроить и управлять туннелями без особых сложностей.

- Гибкость и расширяемость: MikroTik поддерживает широкий спектр функций и возможностей, которые позволяют настраивать IPsec PSK туннели в соответствии с конкретными потребностями и требованиями сети. Можно выбирать различные методы аутентификации, шифрования и другие параметры для обеспечения требуемого уровня безопасности и производительности.

- Цена и доступность: Оборудование MikroTik доступно по различным ценовым категориям, что позволяет выбрать оптимальное решение в зависимости от бюджета и требований. Компания MikroTik также предлагает бесплатную операционную систему RouterOS, которая позволяет использовать оборудование MikroTik в качестве маршрутизатора без дополнительных затрат на лицензирование.

- Профессиональная поддержка: MikroTik предлагает высококачественную техническую поддержку и обновления программного обеспечения для своего оборудования. Компания имеет официальное сообщество пользователей, где можно получить советы и помощь от экспертов.

В целом, MikroTik представляет собой надежное и удобное решение для настройки IPsec PSK туннелей. Его гибкость, простота настройки и доступная цена делают MikroTik идеальным выбором для создания безопасных и стабильных соединений в сети.

Настройка Ikev2 на MikroTik

Для настройки протокола IKEv2 на устройствах MikroTik необходимо выполнить следующие действия⁚

- Установите MikroTik и получите доступ к его настройкам.

- Настройте протокол IPsec для обеспечения конфиденциальности и целостности данных.

- Настройте протокол IKEv2 для безопасного обмена ключами.

После выполнения этих шагов вы сможете создать безопасное VPN-соединение с применением протокола Ikev2 на устройствах MikroTik.

Установка MikroTik и доступ к настройкам

Для настройки протокола Ikev2 на устройствах MikroTik необходимо установить MikroTik и получить доступ к его настройкам. Это можно сделать следующим образом⁚

- Загрузите последнюю версию MikroTik RouterOS с официального сайта MikroTik.

- Установите RouterOS на ваше устройство MikroTik‚ следуя инструкциям на экране.

- Подключитесь к устройству MikroTik с помощью программы Winbox или через веб-интерфейс.

- Войдите в систему‚ используя имя пользователя и пароль‚ указанные во время установки.

После успешной установки и входа в систему вы получите доступ к настройкам MikroTik и сможете приступить к настройке протокола IPsec и Ikev2.

Настройка протокола IPsec

Для настройки протокола IPsec на устройствах MikroTik для обеспечения конфиденциальности и целостности данных‚ необходимо выполнить следующие шаги⁚

- Откройте меню IP -> IPsec и выберите вкладку ″Peers″.

- Нажмите кнопку ″Add New″ для добавления нового пира.

- В разделе ″General″ укажите имя пира и его IP-адрес.

- В разделе ″Authentication″ выберите метод аутентификации‚ например‚ Pre-Shared Key (PSK)‚ и введите соответствующий ключ.

- В разделе ″Encryption″ выберите метод шифрования‚ например‚ AES-256‚ и метод аутентификации‚ например‚ SHA-256.

- Настройте другие параметры IPsec‚ такие как время жизни ключа и протокол обмена ключами.

- Нажмите кнопку ″OK″‚ чтобы сохранить настройки.

После выполнения этих шагов протокол IPsec будет сконфигурирован на устройствах MikroTik и готов к использованию для обеспечения безопасности VPN-соединения.

Протоколы IKEv2 и IPsec являются мощным комбинированным средством для обеспечения безопасных VPN-соединений. Настройка IKEv2 на устройствах MikroTik с применением протокола IPsec предоставляет надежную защиту данных при передаче через интернет. Сочетание безопасного обмена ключами и шифрования между устройствами позволяет создавать защищенные VPN-туннели.

В данной статье мы рассмотрели процесс настройки протокола IKEv2 и IPsec на устройствах MikroTik. Мы узнали‚ как установить MikroTik‚ получить доступ к настройкам и выполнить настройку протокола IPsec для обеспечения конфиденциальности и целостности данных. Также мы рассмотрели настройку протокола IKEv2 для безопасного обмена ключами.

Подключение к VPN-соединению с использованием IKEv2 IPsec PSK VPN становится возможным после настройки клиента VPN с указанием необходимых параметров. В результате мы получаем безопасное соединение‚ которое обеспечивает защиту данных от несанкционированного доступа.

При использовании протоколов IKEv2 и IPsec необходимо обеспечивать безопасность сетевых настроек‚ а также следовать рекомендациям по использованию VPN для защиты своей приватности и конфиденциальности данных.

Протоколы IKEv2 и IPsec являются эффективным средством для создания безопасных VPN-соединений‚ и при правильной настройке они обеспечивают защиту передаваемых данных и сохраняют конфиденциальность пользователей.

Подготовка к настройке Ikev2 ipsec psk на MikroTik

Перед тем, как приступить к настройке Ikev2 ipsec psk на устройстве MikroTik, необходимо выполнить несколько подготовительных шагов:

- Убедитесь, что у вас есть устройство MikroTik с установленной актуальной версией RouterOS.

- Создайте защищенное соединение с Интернетом, чтобы ваше устройство MikroTik имело доступ в сеть.

- Установите статический IP-адрес для устройства MikroTik. Это позволит вам удаленно подключаться к устройству через Интернет.

- Установите программное обеспечение MikroTik на ваш компьютер и подключитесь к устройству через программу Winbox.

Когда вы выполнили все эти шаги и успешно подключились к устройству MikroTik, вы готовы начать настройку Ikev2 ipsec psk.

Проверка и отладка настройки Ikev2 ipsec psk на MikroTik

После завершения настройки Ikev2 ipsec psk на MikroTik, важно проверить правильность настроек и выполнить отладку, чтобы убедиться, что все работает должным образом. Ниже приведены некоторые полезные инструкции по проверке и отладке настройки

Проверьте фазу 1 IKEv2 (SA) и фазу 2 (IPsec SA) с помощью команды «/ip ipsec remote-peers» в терминале MikroTik. Убедитесь, что все SA находятся в статусе «established». Если статус SA не является «established», проверьте правильность настроек и сравните их с настройками на другом конечном устройстве IPsec.

Проверьте таблицу IPsec SAs с помощью команды «/ip ipsec installed-sa» в терминале MikroTik. Убедитесь, что все SAs соответствуют ожидаемым правилам IPsec и имеют правильные параметры шифрования и аутентификации.

Проверьте таблицу префиксов IPsec с помощью команды «/ip ipsec policy» в терминале MikroTik. Убедитесь, что правила политики IPsec корректно настроены и включают нужные префиксы и порты назначения. Проверьте также порядок применения правил, чтобы убедиться, что правила применяются в нужном порядке.

Проверьте журналы событий системы MikroTik с помощью команды «/log print» или в разделе «System > Log» в веб-интерфейсе MikroTik. Используйте фильтры для поиска сообщений, связанных с Ikev2 ipsec psk. Изучите ошибки и предупреждения, чтобы выявить потенциальные проблемы и неисправности.

Выполните тесты подключения для проверки функциональности Ikev2 ipsec psk. Для этого используйте другое конечное устройство IPsec, чтобы установить защищенное соединение с MikroTik. Проверьте передачу данных, пингуйте удаленные устройства, выполняйте перенос файлов и любые другие действия, необходимые для проверки соединения.

Используйте инструменты отладки, такие как Wireshark, для анализа трафика IPsec между MikroTik и удаленным устройством. Изучите заголовки и заголовки пакетов, чтобы проверить правильность шифрования и аутентификации

Обратите внимание на любые ошибки или аномалии в трафике.

Следуя этим инструкциям, вы сможете проверить и отладить настройку Ikev2 ipsec psk на MikroTik, чтобы убедиться в ее правильности и работоспособности.

Создание VPN сессии

VPN сессия (сокр. от Virtual Private Network) – это защищенное соединение между двумя или более узлами через незащищенную сеть. В данной статье мы рассмотрим создание VPN сессии с использованием протокола IKEv2 IPsec PSK на маршрутизаторе MikroTik.

Для создания VPN сессии необходимо выполнить следующие шаги:

- Настроить аутентификационные данные

- Настроить IPsec пропускной способ

- Настроить IPsec политику

- Настроить IPsec пропускной способ

- Настроить IPsec P2

1. Настройка аутентификационных данных

Сначала необходимо настроить аутентификационные данные, такие как логин и пароль. Для этого выполните следующие действия:

- Зайдите в Web-интерфейс маршрутизатора MikroTik.

- Перейдите в раздел «System» и выберите «Users».

- Нажмите на кнопку «Add New».

- Введите логин и пароль для нового пользователя.

- Нажмите на кнопку «Apply» для сохранения настроек.

2. Настройка IPsec пропускного способа

Для настройки IPsec пропускного способа выполните следующие действия:

- В Web-интерфейсе маршрутизатора MikroTik перейдите в раздел «IP».

- Выберите «IPsec».

- Нажмите на кнопку «Proposal» для создания нового предложения.

- Укажите имя предложения и выберите алгоритмы шифрования и хэширования.

- Нажмите на кнопку «Apply» для сохранения настроек.

3. Настройка IPsec политики

Для настройки IPsec политики выполните следующие действия:

- В Web-интерфейсе маршрутизатора MikroTik перейдите в раздел «IP».

- Выберите «IPsec».

- Нажмите на кнопку «Policy» для создания новой политики.

- Укажите исходный и целевой адреса, а также применяемое предложение.

- Нажмите на кнопку «Apply» для сохранения настроек.

4. Настройка IPsec пропускного способа

Для настройки IPsec пропускного способа выполните следующие действия:

- В Web-интерфейсе маршрутизатора MikroTik перейдите в раздел «IP».

- Выберите «IPsec».

- Нажмите на кнопку «Peers» для создания нового пира.

- Укажите адрес удаленного пира и применяемую политику.

- Нажмите на кнопку «Apply» для сохранения настроек.

5. Настройка IPsec P2

Для настройки IPsec P2 выполните следующие действия:

- В Web-интерфейсе маршрутизатора MikroTik перейдите в раздел «IP».

- Выберите «IPsec».

- Нажмите на кнопку «P2» для создания нового P2.

- Укажите адреса и применяемую политику.

- Нажмите на кнопку «Apply» для сохранения настроек.

После выполнения всех шагов VPN сессия будет успешно создана и готова к использованию.

Настройка IPsec

Теперь закончив с вводной теорией пора переходить к практике и настроить IPsec на Mikrotik. В последних версиях прошивки RouterOS, настройка IPsec для L2TP ну очень простая, т.к. всё можно организовать на дефолтных настройках с минимальными изменениями. Путь воина – это как минимум понимать, что будет изменяться, зачем и почему, чтобы суметь отладить в случае необходимости.

Все дальнейшие действия настраиваются в меню IP -> IPsec.

Для настройки в основном будут использованы уже имеющиеся элементы default с некоторыми изменениями.

Пошагово процесс будет выглядеть так с некоторыми пояснениями:

Всё начинается с группы. Я буду использовать дефолтную, здесь без изменений:

После настраивается Profile – определяет набор параметров, которые будут использоваться для согласования IKE во время фазы 1. Эти параметры могут быть общими с другими одноранговыми конфигурациями:

Hash Algorithms я указал sha1, Encryption Algorithm – aes-128, DH Group – modp1024 и modp2048. Данный выбор обусловлен рекомендуемыми значениями из документации Mikrotik + нужно учитывать, что от выбранного алгоритма будет зависеть производительность, т.к. чем больше длина ключа, тем больше будет тратиться ресурсов CPU. Также с данными параметрами можно ещё поиграться в случае необходимости под каждую ситуацию.

Важным параметром тут является NAT Traversal – это протокол, который позволяет работать IPsec через NAT. IPSec использует протоколы сетевого уровня, которые NAT в свою очередь обработать не может. А потому для решения данной проблемы придумали протокол NAT-T (является расширением в IKE, а в IKEv2 его неотъемлемая часть). NAT-T дополнительно инкапсулирует пакеты IPsec в UDP-пакеты, которые NAT в дальнейшем отбрасывает.

Данное решение применимо только к протоколу ESP, т.к. протокол AH подписывает полный пакет, включая заголовок IP, который изменяется NAT, делая подпись AH недействительной.

Создается Peer – конфигурация для установки соединения между IKE-демонами, далее это соединение используется для согласования ключей и алгоритмов SA:

Ругань на This entry is unreacheble появляется в используемой мной RouterOS v6.44.3 , в последних версиях должно быть исправлено, на работоспособность не влияет.

Для пира указывается, имя и какой профиль использовать, а также важный параметр Send INITIAL_CONTACT, который должен быть выключен. Данный параметр указывает, следует ли отправлять пакет IKE “initial contact” или ждать удаленную сторону. Этот пакет должен инициировать удаление старых одноранговых SA для текущего адреса источника. Обычно клиенты являются инициаторами, и для этого параметра должно быть установлено значение no. Исходный контакт не отправляется, если для ikev1 включен modecfg или xauth.

А вот параметр Passive включен. Если же пассивный режим отключен, одноранговый узел будет пытаться установить не только фазу 1, но и фазу 2 автоматически, если политики настроены или созданы во время фазы 1.

Потом настраивается Identities – параметры конфигурации, специфичные для удаленного узла :

Выбирается созданный ранее Peer, auth метод – ключ, в поле Secret данный ключ вводится. Группа выбрана та, которая была создана в самом начале. Параметр generate-policy=port-strict (принимать порт от клиента) – рекомендуемое значение согласно оф. документации.

В ранних прошивках RouterOS данной вкладки не было, а часть её функционала настраивалась в предыдущем вкладке Peers. Это к сведению, чтобы не путаться.

После настраиваются дефолтные Proposals – алгоритмы шифрования для SA. Данный пункт немного похож на Profiles – главное не запутаться.

Здесь указывается имя и используемые алгоритмы – описаны в документации Mikrotik, я выбрал рекомендуемые для своей железки.

И на последнем этапе конфигурации IPsec настраивается Policy – используется для определения того, должны ли параметры безопасности применяться к пакету:

Важна галочка Template и указанная группа default, а также указанный протокол UDP и адреса: источника и назначения.

Основное в разделе Action раздела Policy:

Под данную политику будет попадать весь трафик туннеля L2TP, который будет настроен на использование IPsec, а потому в поле Action установлено значение encrypt – то есть будет выполнено шифрование на основе Proposial, в котором указаны выбранные алгоритмы.

На данном этапе настройка IPsec закончена и можно переходить к конфигурации L2TP.

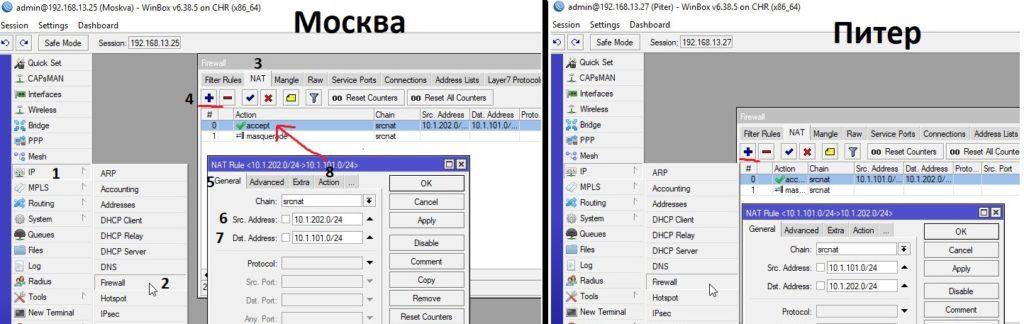

Настройка NAT для IPSec

На этом можно и попрощаться, но, если вы попробуете пингануть любое устройства в сети с Москвы в Питер, то скорее всего этого у вас не получится. Как же так спросите вы? А я отвечу, это связано с тем что оба маршрутизатора имеют правила NAT (masquerade), которые изменяют адрес источника перед шифрованием пакета (это можно посмотреть на диаграмме прохождения пакетов предоставляемой производителем). Mikrotik не может зашифровать трафик, поскольку адрес источника не соответствует адресу указанному в конфигурации политики. Чтобы это исправить нужно настроить правило обхода для туннеля.

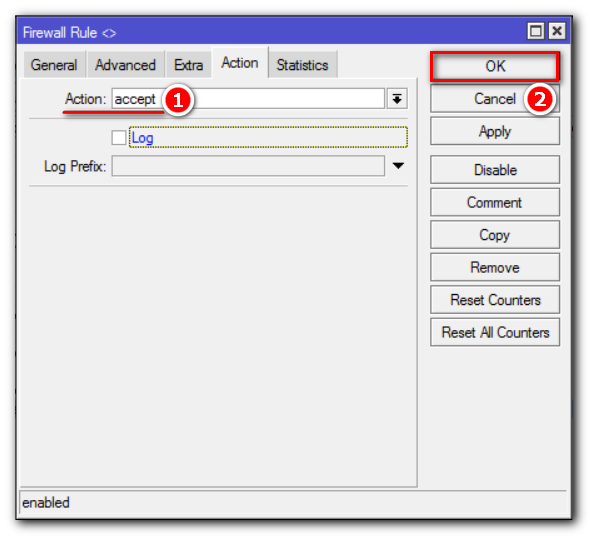

Делаем все как у меня, единственное во вкладке Actions выставите accept, просто скриншот этой строчки не стал делать. Замечу что данное правило должно стоять на первом месте так как они здесь обрабатываются сверху вниз.

На сегодня все, если будет вопросы задавайте их в нашей группе Телеграмм.

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в углубленном курсе «Администрирование сетевых устройств MikroTik». В курсе много практических лабораторных работ по результату выполнения которых вы получите обратную связь. После окончания обучения вы получите диплом гос. образца РФ. Подробности и доступ к началу курса бесплатно тут.

Настройка Mikrotik L2TP Server. Главный офис

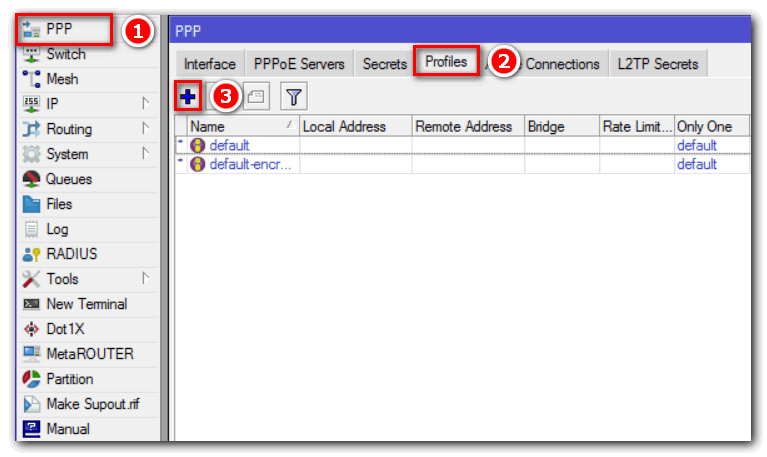

Создаем профиль подключения

Mikrotik имеет два предопределенных профиля в меню PPP, которые используются для соединений PPP. Рекомендуется не менять профили по умолчанию, а создать и использовать новый для своего бизнеса.

Создаем профиль для подключения, в котором мы укажем имя для подключения, мы назначим статические IP-адреса для L2TP-сервера и клиента. Давайте откроем Winbox, выбрав: PPP => Профили => “+”.

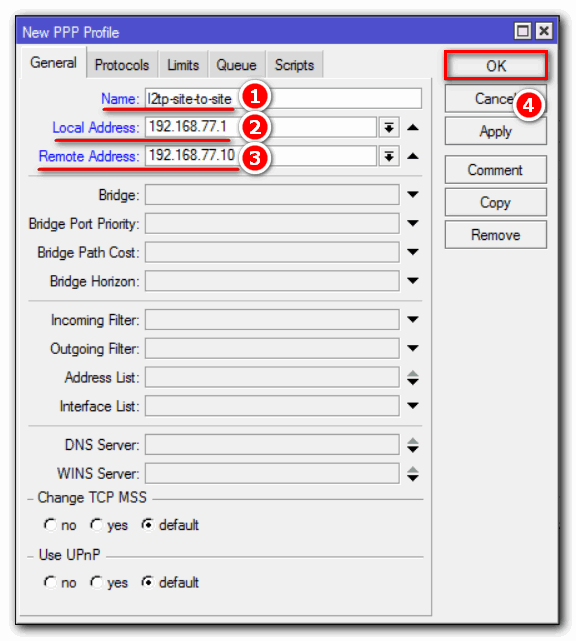

В окне «Новые профили PPP» откройте вкладку «Общие», укажите информацию:

- Удаленный адрес: 192.168.77.10.

- Локальный адрес: 192.168.77.1;

- Название: l2tp-site-to-site;

Мы указали:

- IP-адрес клиента L2TP (удаленный адрес).

- назначен IP для L2TP-сервера (локальный адрес);

- произвольное название профиля (Name);

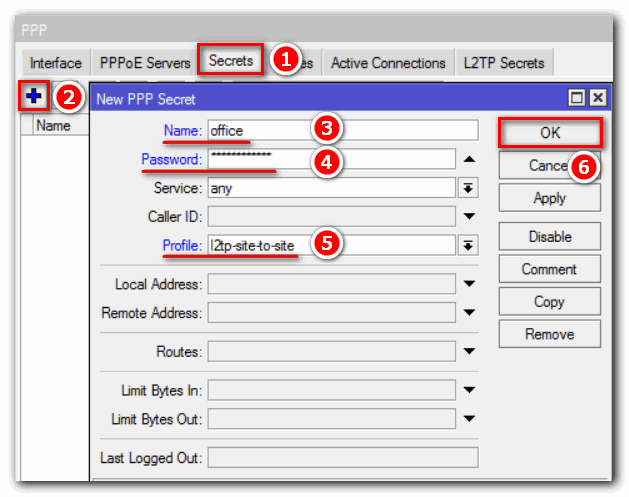

Настраиваем Secret

На вкладке «Секреты» настраиваем имя, пароль и профиль подключения для L2TP-клиента. Для этого выполните следующие действия:

- Профиль: из раскрывающегося списка выберите ранее созданный профиль (l2tp-site-to-site).

- Название: офис;

- Пароль: qwas1234;

- Секреты => “+”;

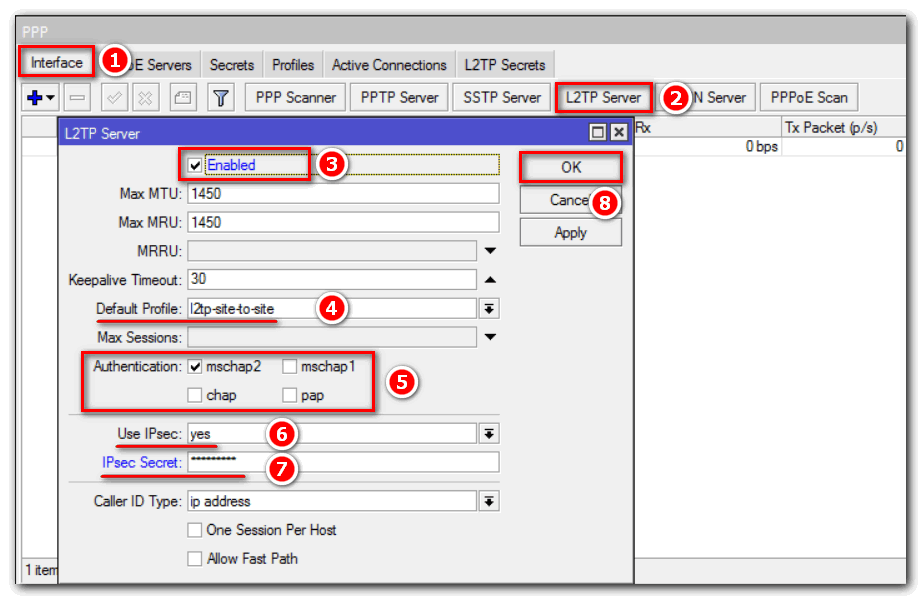

Включаем L2TP Server и IPSec

Следующим шагом является включение L2TP-сервера на Mikrotik, указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберите пункт меню Интерфейс, настройте его, как показано на следующем рисунке:

Не забывайте придумывать надежные пароли.

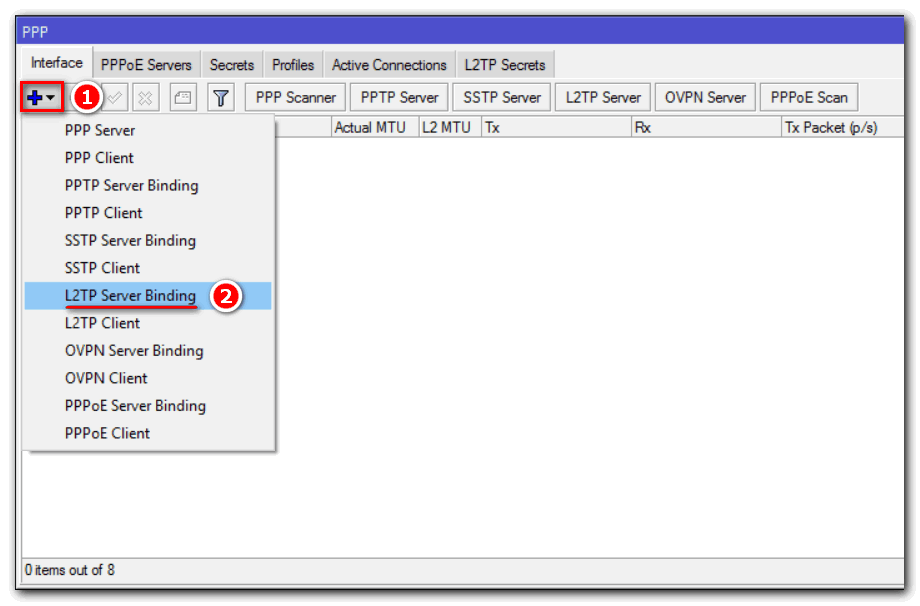

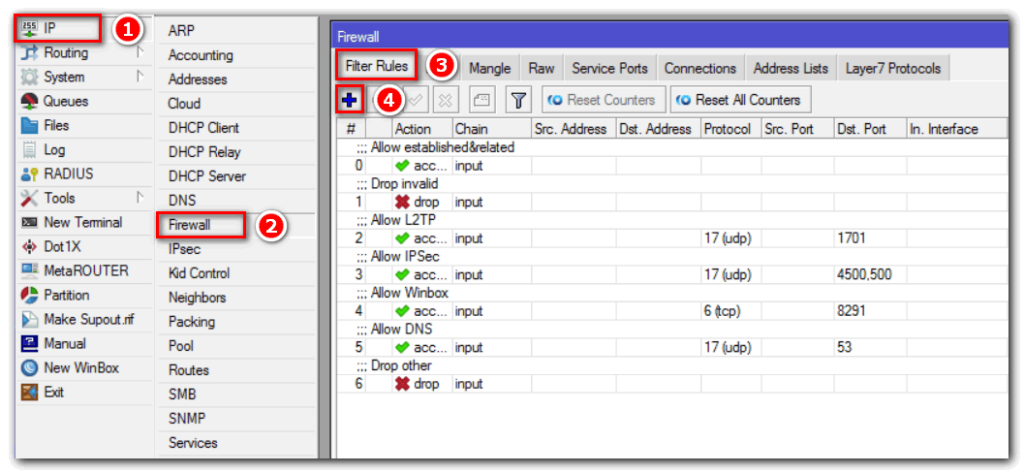

Создаем интерфейс

Создадим статический интерфейс привязки к серверу L2TP. Это позволяет избежать проблем с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполните открывшееся окно «Новый интерфейс». Вкладка Общие»:

Где:

- Пользователь — это имя пользователя, которое мы присвоили на вкладке Секреты.

- Имя — произвольное имя интерфейса;

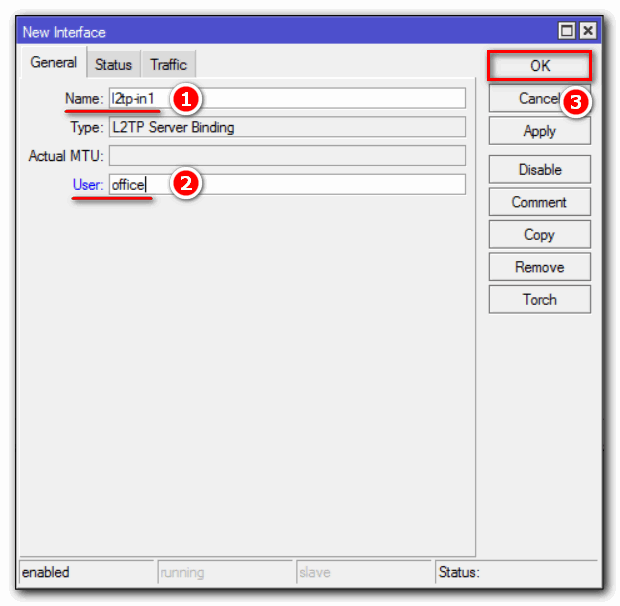

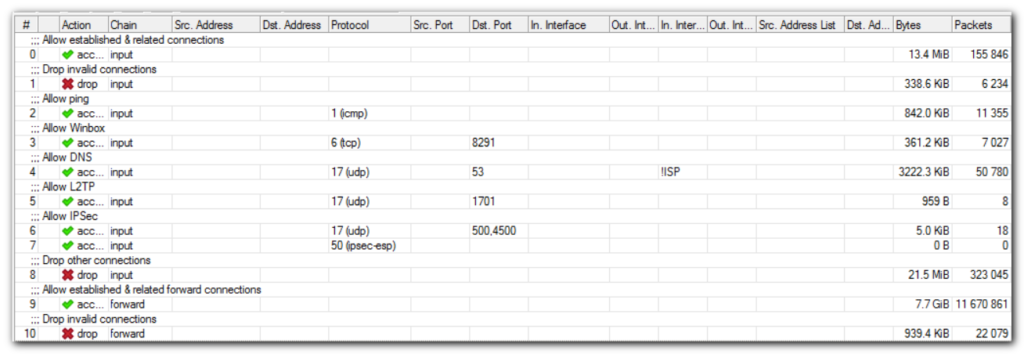

Настройка firewall

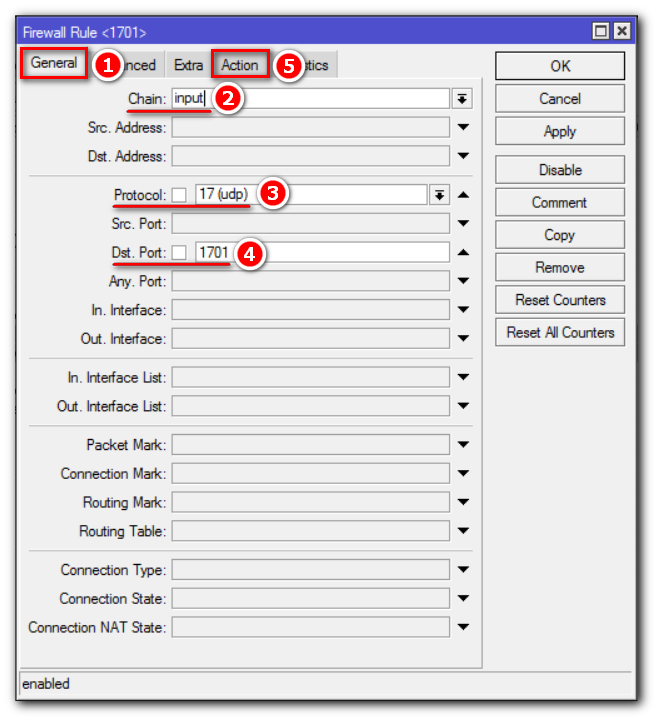

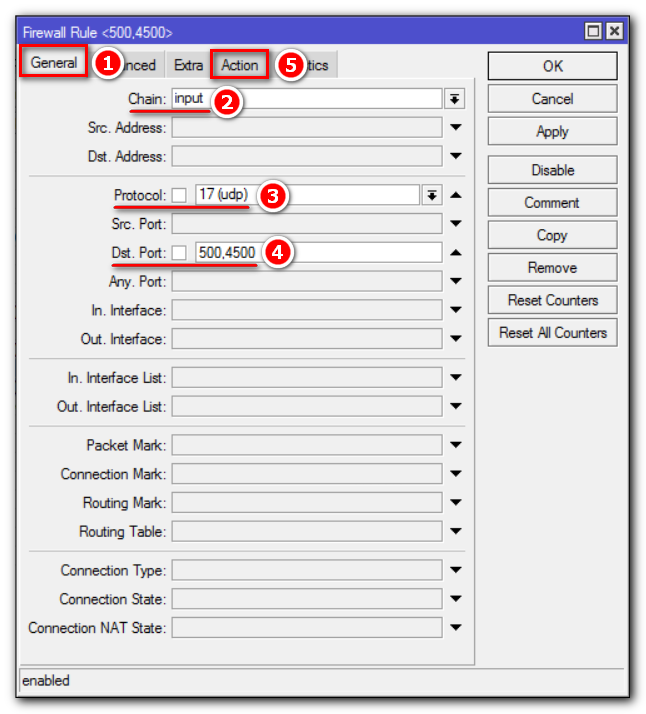

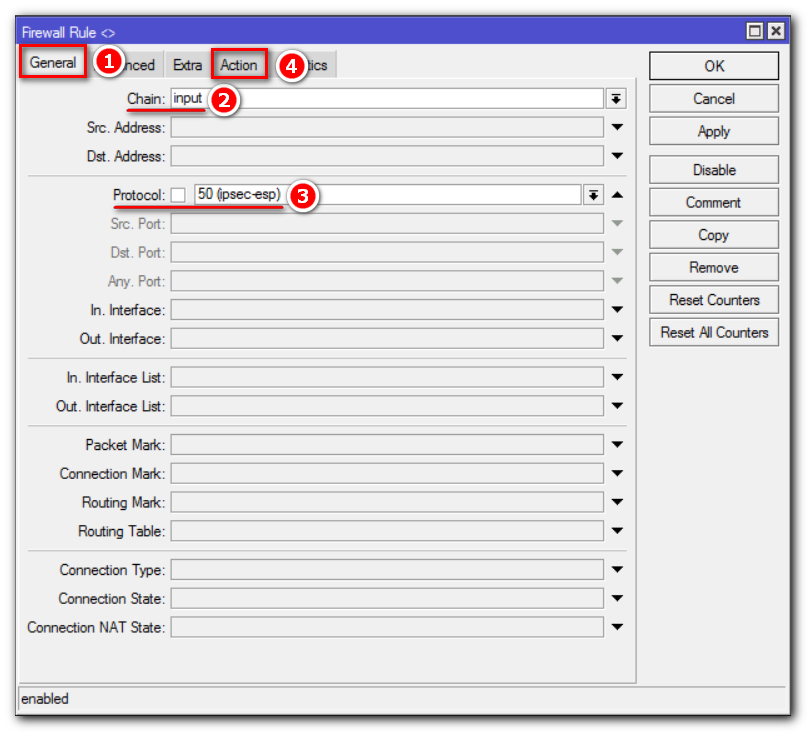

Мы добавляем правила в наш брандмауэр, таким образом разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp: IP => Firewall => Filter Rules => “+”.

Добавим правило авторизации для L2TP, которое работает на порту 1701 (UDP:

Затем щелкните правой кнопкой мыши созданное правило и добавьте комментарий, щелкнув строку Комментарий в меню:

Добавим правило для UDP-портов 4500, 500:

Давайте добавим комментарий для этого правила, как показано выше.

Включаем протокол IPsec-esp:

Порядок правил очень важен. После настроек ваш брандмауэр должен выглядеть так:

На этом настройка Mikrotik L2TP Server завершена, перейдем к настройке клиентской стороны (ветке).

Балансировка каналов и IPSEC

При эксплуатации IPSEC и балансировке каналов выяснился интересный факт: при установке IPSEC не получается обменяться всеми ключами. IPSEC вроде бы как и поднимается, но работать не работает. Если посмотреть IP → IPsec → Installed SAs — можно увидеть что счетчик «Current Bytes» для одного из ключей равен 0, т.е. обмен ключами все-таки не прошел. Для правильной работы необходимо добавить еще два правила:

> /ip firewall mangle > add chain=output action=mark-connection new-connection-mark=ISP1_conn passthrough=no out-interface=WAN1 > add chain=output action=mark-connection new-connection-mark=ISP2_conn passthrough=no out-interface=WAN2

Настройка VPN сервера StrongSwan

VPN сервер уже имеет конфигурационный файл с несколькими вариантами настроек, но большую часть настроек мы вводим самостоятельно, поэтому переименовываем его и создаем новый файл конфигурации.

Для создания нового файла, я использую редактор , вы же можете использовать любой другой текстовый редактор:

Сохраняем и закрываем файл после проверки, что все строки добавлены корректно.

Внимание! StrongSwan требователен к отступам в конфиге, поэтому удостоверьтесь, что параметры каждого раздела конфига отбиты через Tab, как это показано на примере, или хотя бы через один пробел, иначе strongSwan не запустится

Краткое описание некоторых параметров

Левая сторона

- Значение гарантирует использование сервером сетевого интерфейса при получении входящих соединений для последующей связи с клиентами.

- Эта опция контролирует имя, которое сервер показывает клиентам. При совмещении со следующей опцией , опция обеспечивает совпадение настроенного имени сервера и различимого имени (DN), содержащегося в публичном сертификате.

- Путь к публичному сертификату для сервера, который настроили ранее. Без него сервер не сможет аутентифицировать себя с клиентами или завершить переговоры по настройке IKEv2.

- Значение гарантирует, что любой клиент, который подключается к серверу, всегда будет получать копию публичного сертификата сервера в рамках настроек первоначального соединения.

- Данная опция указывает клиентам на подсети, которые доступны за сервером. В этом случае используется для представления всего набора адресов IPv4, что означает, что сервер будет указывать клиентам передавать весь свой трафик через VPN по умолчанию.

Правая сторона

- Опция для стороны соединения предписывает серверу принимать входящие соединения от удаленных клиентов.

- Эта опция гарантирует, что сервер не будет отклонять соединения от клиентов, которые предоставляют идентификатор до создания зашифрованного туннеля.

- Эта опция настраивает метод аутентификации, который будут использовать клиенты для аутентификации на сервере. используется здесь для расширения возможностей совместимости и поддержки таких клиентов, как устройства на базе Windows, macOS и Android.

- Эта опция предписывает серверу назначать частные IP-адреса клиентам из указанного пула IP-адресов .

- Эти IP-адреса являются публичными адресами DNS Google. Вместо них можно использовать другие публичные адреса DNS или любые другие, к которым у клиента есть доступ.

- Эта опция сообщает серверу, что клиентам не нужно отправлять сертификат для аутентификации себя.

Проверка

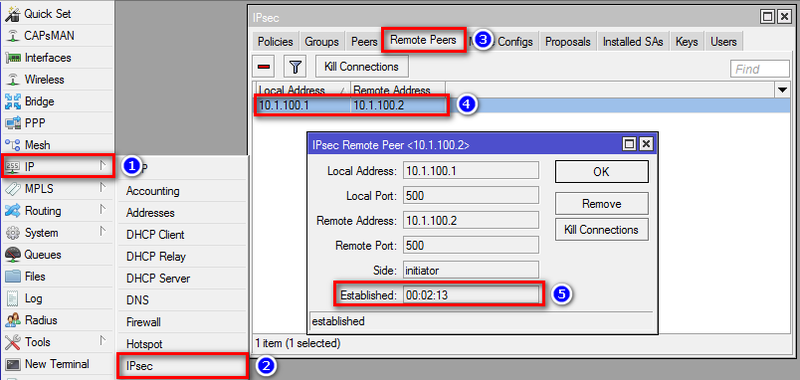

Через графический интерфейс

Если IPSec-соединение установлено успешно, то в графе Established должен появиться таймер времени (5), который показывает, как давно установлено соединение. Индикатором является именно наличие таймера, а не факт наличия соединения (4), которое в случае проблем будет отображаться, но таймер будет отсутствовать.

Проверка соединения IPSec через графический интерфейс на маршрутизаторе MikroTik

Проверка соединения IPSec через графический интерфейс на маршрутизаторе MikroTik

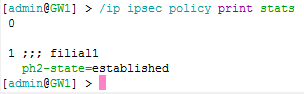

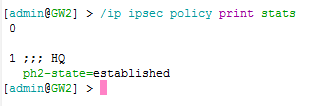

Через консоль

Выполнить команду , которая покажет актуальное состояние соединения IPSec. В случае удачи мы должны получить: ph2-state=established.

GW1:

GW2:

Состояние established через консоль будет отображаться только после того, как между двумя сетями произойдет попытка соединения. Например будет запущен ping. До тех пор пока соединение не будет установлено будет отображаться статус no-phase2. При этом через графический интерфейс всегда будет отображаться актуальная информация.

Типичные проблемы

Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах.

- Ключи на обоих маршрутизаторах должны быть из одной «связки».

- Указан правильный адрес узла (peer) к которому должно происходить подключение.

- Совпадают ли способ аутентификации и алгоритм шифрования на обоих маршрутизаторах МикроТик. В приведенном примере использовался предопределенный proposal с настройками по умолчанию.

![Mikrotik: настраиваем ipsec тоннель [rtzra's hive]](http://mtrufa.ru/wp-content/uploads/4/6/3/46359b4503d5b9576dd7bf87835fd0c9.jpeg)