Что такое «Шифр Виженера»?

Шифр Виженера – метод полиалфавитного шифрования буквенного текста с использованием кодового слова. Этот шифр прост для понимания и реализации, но на протяжении трех столетий он не поддавался взлому. По этой причине он получил название «неразгаданный шифр». Этот метод является простой формой многоалфавитной замены.

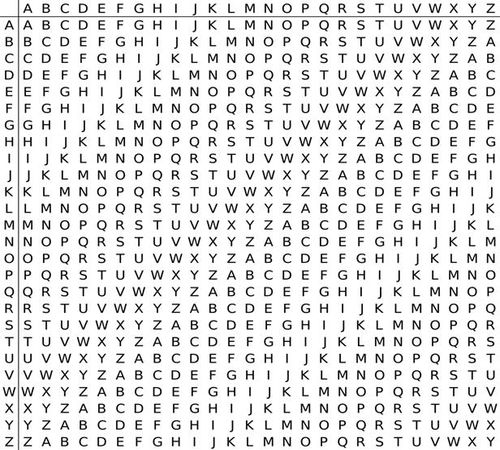

Один из них использует «таблицу Тритемия» (более известна как «таблица Виженера») и развивает идею многоалфавитной замены. Система шифрования следующая: первая буква исходного текста шифруется по первой строке, вторая по второй и т.д. После использования последней строки следующая буква снова шифруется по первой строке. В шифре Тритемия отсутствует ключ, секретом является сам способ шифрования.

Далее за развитие криптографии принялся итальянец Джованни Белазо. В 1553 году он выпустил брошюру «Шифр синьора Белазо». В этом шифре ключом является фраза или слово. Пароль записывался периодически над буквами открытого текста. Буква пароля, стоящая над соответствующей буквой открытого текста, указывала номер строки в таблице Тритемия, по которой следует проводить замену (шифрование) это буквы.

Рисунок 2. Квадрат Виженера (таблица Виженера)

Следующим составляющим звеном в нынешнем шифре Виженера стал соотечественник Белазо Джованни Батиста Порта. Он предложил отказаться от алфавитного порядка следования букв в первой строке таблицы Тритемия и заменить этот порядок на некоторый произвольный, являющийся ключом шифра. Строки таблицы по-прежнему циклически сдвигались. В своей книге «О тайной переписке», (вышедшей в 1563 году) Порта предложил биграммный шифр, а также привел описание механического дискового устройства, реализующего биграммную замену.

О тонкостяхО разных вещахсамоключарешетка Кардано

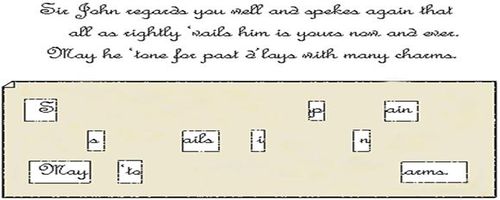

Рисунок 3. Записка, зашифрованная шифром Кардано

На рисунке №3 представлен сам шифр Кардано. Записка гласит: «Сэр Джон высоко ценит Вас и снова повторяет, что все, что доступно ему, теперь ваше, навсегда. Может ли он заслужить прощение за свои прежние промедления посредством своего обаяния», шифрованное послание: «В мае Испания направит свои корабли на войну».

Посол Франции в Риме Блез де Виженер, познакомившись с трудами Тритемия, Белазо, Кардано, Порта, Альберти, также увлекся криптографией. В 1585 году он написал «Трактат о шифрах», в котором излагаются основы криптографии.

По смыслу, Шифр Виженера состоит из нескольких шифров Цезаря (в данном шифре каждая буква сдвигается на несколько позиций).

Например:

- Исходный текст: «В кабинете информатики много компьютеров»

- Ключ: «Лимон»

- Полученный шифр: «н умпцщняу цщэыяълыхщц шцысь цчщюййысяьн»

То есть, шифрование происходит по формуле cj =(mj+kj)*mod n

Расшифровка происходит при помощи той же таблицы Виженера и формул. cj =(mj+n-kj)*mod n

В данных формулах n – количество букв в алфавите, mj — буквы открытого текста, kj – буквы ключа.

7.Многоалфавитный шифр подстановки

Многоалфавитный

многоалфавитного

Виженера

Вернама

Шифр Виженера

Шифр Виженера

— полиалфавитный шифр с использованием ключевого слова (кодовой фразы).

Суть зашифрования шифром Виженера

идентична и схожа с зашифрованием шифром Цезаря

, с той лишь разницей, что если шифр Цезаря

сопоставляет для всех символов сообщения (открытого текста, скрываемого в шифровке) одно и то же значение сдвига, то в шифре Виженера

для каждого символа открытого текста сопоставлено собственное значение сдвига. Это означает, что длина ключа шифра Виженера

должна быть равна длине сообщения. Однако запомнить такой ключ расшифрования, если сообщение будет длинным, непросто. Из этого затруднительного положения выходят так: за ключ шифра Виженера

берут слово (фразу), удобное для запоминания, слово (кодовая фраза) повторяется до тех пор, пока не станет равным длине сообщения. Получившуюся последовательность символов и используют для зашифрования шифром Виженера

при помощи таблицы Виженера

.

Таблица Виженера

Для зашифрования сообщения шифром Виженера

при помощи таблицы Виженера

, выберите столбец, начинающийся с первого символа открытого текста и строку, начинающуюся с первого символа ключа. На пересечении этих столбца и строки будет находиться первый символ шифровки. Например, при гаммировании символов «Л» и «Д» получается «П». Аналогично можно проделать и для оставшихся символов сообщения. Ниже мы приводим таблицу Виженера

для русского алфавита.

Взлом шифра Виженера

Шифр Виженера

является довольно стойким шифром и долгое время считался невзламываемым, однако Касиски

взломал шифр Виженера

в 19 веке. Для взлома шифра Виженера

необходимо найти длину повторения ключа (период кодовой фразы), а после разбить шифровку на столбцы (количество которых должно быть равно периоду ключа), которые окажутся зашифрованными шифром Цезаря

, а взломать шифр Цезаря

несложно. Единственная сложность — найти период ключа (кодовой фразы). Существует несколько способов сделать это, однако в любом случае для этого необходимо, чтобы шифровка была достаточно длинной.

Шифр Вернама

Шифр Вернама

— симметричный шифр с абсолютной криптографической стойкостью

Создатели шифра Вернама

Шифр Вернама

был изобретен в 1917 году сотрудниками AT&T (одна из крупнейших американских телекоммуникационных компаний США) Мейджором Джозефом Моборном

и Гильбертом Вернамом

. Шифр Вернама

появился на свет после безуспешных попыток Вернама

усовершенствовать Шифр Виженера

(шифра, который считался невзламываемым, но был дешифрован Фридрихом Касиски

в 1854 году) до невзламываемого.

Шифрование шифром Вернама

Суть шифрования шифром Вернама

проста для понимания и реализации на компьютере. Для того чтобы зашифровать открытый текст нужно всего лишь произвести объединение двоичного кода открытого текста с двоичным кодом ключа операцией «исключающее ИЛИ», полученный двоичный код, представленный в символьном виде и будет шифровкой шифра Вернама

. Если попробовать полученную шифром Вернама

шифровку еще раз зашифровать шифром Вернама

с этим же ключом, мы вновь получим открытый текст. Собственно, зашифрование шифра Вернама

идентично его расшифрованию, что и говорит нам о том, что шифр Вернама

является симметричным шифром.

Недостатки Шифра Вернама

Несмотря на очевидные сложности в запоминании, генерировании и передаче ключа, шифр Вернама

обладает следующими недостатками:

Уничтожить полученный ключ не так просто как кажется, особенно такой длинный, как в шифре Вернама

При перехвате ключа шифра Вернама

, злоумышленник или противник может подменить шифровку, при расшифровании которой получится совершенно иной открытый текст

Варианты

Шифр Виженера был изобретен много раз на протяжении веков, и было несколько вариантов. Необязательно использовать смещение в качестве подстановки по алфавиту, подойдет любая перестановка букв алфавита. Преимущество шифра Цезаря в том, что он полностью определяется буквой, которая дает смещение. Но до Виженера Джован Баттиста Беллазо предложил такую систему (которую использовал физик Джамбаттиста делла Порта, который был вдохновлен ею, не цитируя Белозу), в которой каждый из корреспондентов имеет одну и ту же сетку, которая дает серию перестановок алфавита. каждая связана с одной или несколькими буквами. Для шифрования и дешифрования требуется сетка и ключевое слово. Буквы ключевого слова используются так же, как и для шифра Виженера, но указывают на одну из перестановок сетки, а не на смещение. Априори одно только знание сетки не позволяет расшифровать сообщение, поскольку требуется ключевое слово. Однако шифрование уязвимо для тех же атак, что и шифрование Виженера.

Система знает другие варианты, такие как шифр Бофорта .

Также существует возможность использования нескольких ключей шифрования. Действительно, можно сначала зашифровать сообщение с помощью ключа, а затем снова зашифровать зашифрованное сообщение другим ключом. Итак, математический принцип был бы таким:

TexteChiffré1 = (TexteClair+Clef1)mod(26) TexteChiffréFinal = (TexteChiffré1+Clef2)mod(26)

Если мы заменим, у нас будет:

TexteChiffréFinal = ((TexteClair+Clef1)mod(26)+Clef2)mod(26)

Что также равно:

TexteChiffréFinal = (TexteClair+Clef1+Clef2)mod(26)

И если мы спросим:

ClefSomme = Clef1 + Clef2

Итак, мы получаем:

TexteChiffréFinal = (TexteClair+ClefSomme)mod(26)

Таким образом, это равносильно шифрованию нашего сообщения с использованием ключа KeySum, который представляет собой шифрование двух разных ключей, Clef1 и Clef2, используемых Виженером для шифрования сообщения. Этот метод работает для двух ключей, но также для числа ключей n. Достаточно найти ключ, который представляет собой шифрование n ключей один за другим Виженера, а затем зашифровать чистое сообщение Виженера созданным ключом. Этот метод столь же эффективен при расшифровке сообщения. Получателю нужно только дождаться прибытия всех ключей, чтобы зашифровать их один за другим с помощью Виженера, а затем расшифровать полученное сообщение с новым разработанным ключом.

Влияние полиалфавитного шифра

Полиалфавитный шифр, такой как шифр Виженера, имеет большое влияние на безопасность информационных систем и методы шифрования. Его принцип работы заключается в использовании различных шифровочных алфавитов для каждого символа оригинального сообщения, что делает его более стойким к взлому.

Важным преимуществом полиалфавитных шифров является то, что они маскируют статистические закономерности исходного текста. Например, в классическом шифре Цезаря, каждая буква заменяется на другую постоянную букву алфавита. Это означает, что частота появления каждой буквы в зашифрованном тексте будет точно такая же, как и в оригинале. Такая закономерность может быть использована для подбора ключа и взлома шифра.

В отличие от классических шифров, шифр Виженера использовал разные шифровочные алфавиты для каждого символа исходного текста, основываясь на ключе. Это создает дополнительные осложнения для злоумышленников, так как каждая буква в зашифрованном тексте будет зависеть от предыдущей и относительного положения букв в ключе. Таким образом, анализ частотности появления каждой буквы будет намного сложнее и затруднит взлом шифра.

Однако полиалфавитный шифр также имеет свои недостатки, например, требование к длинному ключу для обеспечения высокой стойкости шифрования. Кроме того, использование одной и той же последовательности ключей для зашифровки разных блоков сообщения может привести к уязвимостям

Именно поэтому важно выбирать ключи с высоким уровнем случайности и часто менять их для обеспечения безопасности шифрования

Полиалфавитный шифр

Полиалфавитный шифр является одним из самых старых и известных методов шифрования информации. Он основан на идеи замены одного символа на другой, в зависимости от его позиции в тексте. Такой подход обеспечивает намного более сложное шифрование, чем простые моноалфавитные шифры.

Принцип работы полиалфавитного шифра заключается в том, что каждая буква в открытом тексте заменяется на букву из другого алфавита. Количество алфавитов равно количеству символов, используемых в шифре. Например, если алфавит состоит из 26 символов, то может быть использовано 26 разных алфавитов.

Для примера рассмотрим полиалфавитный шифр Виженера. Он основан на использовании таблицы, известной как «таблица Виженера». В верхней строке таблицы записываются все символы алфавита, а в столбцах — буквы ключа. Для шифрования находим букву открытого текста и букву ключа в таблице, затем букву шифротекста находим в соответствующей ячейке таблицы.

| А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| А | А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я |

| Б | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я |

Например, если открытый текст «АТАКА», а ключ «КЛЮЧ», то для шифрования первый символ «А» заменяется на символ «Л», второй символ «Т» — на символ «М» и так далее. Получившийся шифротекст будет выглядеть как «ЛМККЛ».

Полиалфавитный шифр обладает повышенной степенью криптографической стойкости, поскольку сложнее распознать закономерности и частотность букв в шифрованном тексте. Тем не менее, есть способы взлома полиалфавитных шифров, такие как частотный анализ, которые позволяют более или менее успешно восстановить открытый текст.

Взлом шифра Виженера

Шифр Виженера как бы размывает параметры частот возникновения символов в тексте, но отдельные особенности использования символов в тексте остаются. Основным недостатком шифра Виженера является тот факт, что его ключ повторяется. Это означает, что простой криптоанализ шифра может содержать следующие этапы:

- Этап поиска длины ключа. Следует выполнить анализ распределения частот в зашифрованном тексте с разным прореживанием. То есть, нужно брать текст, который включает каждую вторую букву зашифрованного текста, потом каждую третью и так далее. Когда распределение частот букв начнет сильно отличаться от равномерного (например, по энтропии), то это означает определение длины ключа.

- Этап криптоанализа. Набор l-шифров Цезаря, где l является найденной длиной ключа, может по отдельности легко поддаваться взлому.

Тесты Фридмана и Касиски способны оказать помощь в определении длины ключа. В 1863-ем году Фридрих Касиски стал первым, кто сделал публикацию успешного алгоритма атаки на шифр Виженера. Но следует отметить, что Чарльз Беббидж создал данный алгоритм еще в 1854-ом году. В то время когда Беббидж пытался взломать шифр Виженера, Джон Холл Брок Твейтс предложил новый шифр в «Journal of the Society of the Arts». А когда Беббидж доказал, что шифр Твейтса представляет собой только частный случай шифра Виженера, Твейтс предложил ему его взломать. Беббидж сумел расшифровать текст, который оказался поэмой «The Vision of Sin» Альфреда Теннисона, зашифрованной при помощи ключевого слова Emily. Это было имя жены поэта.

Тест Касиски базируется на том факте, что отдельные слова, такие как «the», могут шифроваться при помощи одинаковых символов, что может приводить к повторению групп символов в зашифрованном тексте. К примеру, сообщение, зашифрованное ключом ABCDEF, может не всегда одинаково шифровать слово «crypto»:

- Ключ: ABCDEF AB CDEFA BCD EFABCDEFABCD.

- Исходный текст: CRYPTO IS SHORT FOR CRYPTOGRAPHY.

- Зашифрованный текст: CSASXT IT UKSWT GQU GWYQVRKWAQJB.

Зашифрованный текст в этом варианте не будет повторять последовательности символов, соответствующие повторным последовательностям исходного текста. В этом зашифрованном тексте имеется ряд повторяющихся сегментов, которые могут позволить криптоаналитику определить длину ключа:

- Ключ: ABCDAB CD ABCDA BCD ABCDABCDABCD.

- Исходный текст: CRYPTO IS SHORT FOR CRYPTOGRAPHY.

- Зашифрованный текст: CSASTP KV SIQUT GQU CSASTPIUAQJB.

Более длинные сообщения могут сделать тест более точным, поскольку они включают в себя больше повторяющихся сегментов зашифрованного текста.

Тест Фридмана (иногда именуемый каппа-тестом) изобрел Вильям Фридман в 1920-ом году. Фридманом использовался индекс совпадения, измеряющий частоты повторения символов, для того чтобы взломать шифр. Зная вероятность Kp того, что пара случайно отобранных символов текста совпадает (примерно 0,067 для английского языка) и вероятность совпадения пары случайно отобранных символов алфавита Kr (примерно 1 / 26 = 0,0385 для английского языка), можно оценить длину ключа как:

Рисунок 1.

Наблюдения за частотой совпадения показали, что:

Рисунок 2.

где :

- С является размером алфавита,

- N является длинной текста,

- ni является наблюдаемыми частотами повторения символов зашифрованного текста.

Общие сведения о шифре Виженера

Замечание 1

Шифром Виженера является способ полиалфавитного шифрования буквенных текстов с применением ключевого слова. Данный метод считается упрощенной формой многоалфавитной замены.

Шифр Виженера, по сути, был изобретен несколько раз. Впервые данный метод был описан Джованом Баттистой Беллазо в его книге, выпущенной в 1553 году. Тем не менее, в девятнадцатом веке он был назван именем Блеза Виженера, который был французским дипломатом. Метод является простым для понимания и реализации, и его невозможно взломать при помощи простых методик криптографического анализа.

В шифре Цезаря все буквы алфавита должны сдвигаться на определенное количество позиций. К примеру, в шифре Цезаря, если выбран сдвиг плюс три позиции, то буква A стала бы D, а буква B стала бы E и дальше аналогично. Шифр Виженера составлен из очередности ряда шифров Цезаря с разными величинами сдвига. Для зашифровки текста можно использовать таблицу алфавитов, именуемую квадратом или таблицей Виженера.

Статья: Взлом шифра Виженера

Найди решение своей задачи среди 1 000 000 ответов

Относительно латинского алфавита таблица Виженера должна составляться из строк по двадцать шесть символов, при этом каждая последующая строчка должна сдвигаться на некоторое число позиций. Это означает, что в таблице получится двадцать шесть разных шифров Цезаря. На всех этапах шифровки должны использоваться разные алфавиты, которые могут выбираться в зависимости от буквы ключевого слова. К примеру, имеем следующий исходный текст:

ATTACKATDAWN

Пользователь, который посылает сообщение, должен записать ключевое слово, например, «LEMON» циклически до тех пор, пока его длина не сравняется с длиной исходного текста:

LEMONLEMONLE

Первый символ исходного текста A шифруется последовательностью L, являющейся первой буквой ключа. Первый символ L зашифрованного текста расположен на пересечении строки L и столбца A в таблице Виженера. Таким же образом для второй буквы исходного текста должен использоваться второй символ ключа; то есть второй символ зашифрованного текста X расположен на пересечении строки E и столбца T. Оставшаяся часть исходного текста должна шифроваться аналогичным методом. Таким образом получаем:

- Исходный текст: ATTACKATDAWN.

- Используемый ключ: LEMONLEMONLE.

- Шифрованный текст: LXFOPVEFRNHR.

Расшифровка должна производиться следующим образом:

- Нужно найти в таблице Виженера строку, которая соответствует первому символу ключевого слова. В этой строке следует найти первый символ зашифрованного текста.

- Столбец, в котором расположен данный символ, будет соответствовать первому символу исходного текста.

- Последующие символы зашифрованного текста подвергаются расшифровке аналогичным образом.

Разбиение на блоки

Сначала определяется количество байт (данных) в каждом из блоков. Для этого надо разделить всё количество байт на количество блоков данных. Если это число не целое, то надо определить остаток от деления. Этот остаток определяет сколько блоков из всех дополнены (такие блоки, количество байт в которых больше на один чем в остальных). Вопреки ожиданию, дополненными блоками должны быть не первые блоки, а последние. Затем идет последовательное заполнение блоков

Важно чтобы данные заполнили все блоки исправления

Пример: для версии 9 и уровня коррекции M количество данных — 182 байта, количество блоков — 5. Поделив количество байт данных на количество блоков, получаем 36 байт и 2 байта в остатке. Это значит, что блоки данных будут иметь следующие размеры: 36, 36, 36, 37, 37 (байт). Если бы остатка не было, то все 5 блоков имели бы размер по 36 байт.

Блок заполняется байтами из данных полностью. Когда текущий блок полностью заполняется, очередь переходит к следующему. Байтов данных должно хватить ровно на все блоки, ни больше и ни меньше.

Подбор ключа шифра Виженера методом Брутфорса

Однако, если ключ неизвестен, расшифрование текста может быть сложной задачей. В таких случаях может применяться метод Брутфорса.

Метод Брутфорса заключается в переборе всех возможных комбинаций ключей и проверке каждой комбинации на соответствие расшифрованному тексту. Этот процесс может занять некоторое время, так как ключей в шифре Виженера может быть множество.

Для эффективного применения метода Брутфорса, часто используется статистический анализ текста. С помощью статистического анализа можно определить наиболее вероятную длину ключа и частоту появления определенных букв или биграмм. Эта информация поможет сократить количество комбинаций для перебора.

Когда возможные ключи сокращены до определенного набора, следующим шагом является проверка каждой комбинации на соответствие расшифрованному тексту. Чем короче ключ, тем больше вероятность того, что найденный ключ будет заполнен некорректно. Поэтому может потребоваться дополнительная проверка расшифрованных текстов на смысловую целостность.

Метод Брутфорса не является самым эффективным способом для подбора ключа шифра Виженера, особенно при большой длине ключа. Однако, в некоторых случаях он может быть полезным инструментом для расшифровки текста без знания ключа.

| Преимущества метода Брутфорса | Недостатки метода Брутфорса |

|---|---|

|

|

Этап размещения информации на поле кода

- Поисковые узоры

- Выравнивающие узоры

- Полосы синхронизации

- Код маски и уровня коррекции

- Код версии (с 7-й версии)

отступ вокруг кода

Выравнивающие узоры

— появляются начиная с второй версии, используются для дополнительной стабилизации кода, более точном его размещении при декодировании. Состоят они из 1 черного модуля, вокруг которого стоит рамка из белых модулей шириной 1, а потом еще одна рамка из черных модулей, так же шириной 1. Итоговый размер выравнивающего узора — 5х5. Стоят такие узоры на разных позициях в зависимости от номера версии. Выравнивающие узоры не могут накладываться на поисковые узоры. Ниже представлена таблица расположения центрального черного модуля, там указаны цифры — это возможные координаты, причем как по горизонтали, так и по вертикали. Эти модули стоят на пересечении таких координат. Отсчет ведется от верхнего левого узла, причем его координаты (0,0).

Полосы синхронизации

— используются для определения размера модулей. Располагаются они уголком, начинается одна от левого нижнего поискового узора (от края черной рамки, но переступив через белую), идет до левого верхнего, а оттуда начинается вторая, по тому же правилу, заканчивается она у правого верхнего . При наслоении на выравнивающий модуль он должен остаться без изменений. Выглядят полосы синхронизации как линии чередующихся между собой черных и белых модулей.

Код маски и уровня коррекции

— расположен рядом с поисковыми узорами: под правым верхним (8 модулей) и справа от левого нижнего (7 модулей), и дублируются по бокам левого верхнего, с пробелом на 7 ячейке — там, где проходят полосы синхронизации, причем горизонтальный код в вертикальную часть, а вертикальный — в горизонтальную.

Код версии — нужен для определения версии кода. Находятся слева от верхнего правого и сверху от нижнего левого, причем дублируются. Дублируются они так — зеркальную копию верхнего кода поворачивают против часовой стрелке на 90 градусов. Ниже представлена таблица кодов, 1 — черный модуль, 0 — белый.

Занесение данных

Заключение

В процессе работы над проектом можно подвести некоторые выводы:

- Существует единая классификация криптографических систем по разным параметрам, каждая из которых имеет свои отличительные особенности, преимущества и недостатки.

- области применения;

- особенностям используемого алгоритма шифрования;

- количеству символов сообщения;

- стойкости шифра.

-

В мире огромное количество шифров, которые в свою очередь могут объединяться в группы по отдельным характеристикам. Важным параметром любого шифра является ключ

— параметр криптографического алгоритма, обеспечивающий выбор одного преобразования из совокупности преобразований, возможных для этого алгоритма. - Криптография насчитывает историю длинной в 4 тысячи лет, но и сейчас эта наука не потеряла свою актуальность, потому что защита информации на сегодняшний день является одной из самых серьезных проблем человечества в информационном обществе.

Работа над исследованием будет продолжена. В будущем планируется исследовать вопросы защиты информации в соцсетях.

Источники

- http://shifr-online-ru.1gb.ru/vidy-shifrov.htm

- http://studopedia.org/3-18461.html

- http://students.uni-vologda.ac.ru/pages/pm00/kan/demand.htm

- http://bezpeka.ucoz.ua/publ/kriptografija/kriptosistemy/klassifikacija_shifrov/7-1-0-14

- http://dic.academic.ru/dic.nsf/ruwiki/672132

Криптоанализ

Если мы знаем количество символов в ключе, становится возможным приступить к частотному анализу каждого из подтекстов, определяемых путем выбора букв ясного сообщения с интервалами, равными длине ключа (столько подтекстов, сколько длина ключа). Это хорошо известная атака на одноалфавитные шифры.

Фридрих Касиски опубликовал в 1863 году эффективный метод определения размера ключа, тест Касиски , путем выявления повторения определенных шаблонов в зашифрованном сообщении. Чарльз Бэббидж интересовался шифрованием Виженера десять лет назад. В отдельных случаях он расшифровывал сообщения, зашифрованные методом Виженера. Он ничего не публиковал на эту тему, но его заметки есть. Неизвестно, какой метод он использовал, он смог использовать слабые места в использовании шифрования. Некоторые историки полагают, что он, возможно, открыл метод Касиски, хотя он не оставил никаких письменных свидетельств о нем.

Статистические методы , основанные на индексе совпадения , открыли XX — го века, до сих пор оказывается более эффективным , чтобы сломать шифр.

от La cifra del Sig. Джован Баттиста Бел aso … Venetia 1553 , алфавитная сетка перестановок, индексированная буквами, которая позволяет использовать вариант так называемого шифра «де Виженера», где используются 10 перестановок сетки, а не 26 алфавитных сдвиги шифра Цезаря .

История

Репродукция шифровального диска

Конфедерации

Первое точное документированное

описание многоалфавитного шифра было сформулированно Леоном Баттиста

Альберти в 1467 году, для переключения между алфавитами

использовался металлический шифровальный

диск. Система Альберти переключает алфавиты

после нескольких зашифрованных слов.

Позднее, в 1518 году, Иоганн Трисемус в своей работе «Полиграфия» изобрел

tabula recta — центральный компонент шифра

Виженера.

То, что сейчас известно

под шифром Виженера, впервые описал

Джованни Батиста Беллазо в своей

книге La cifra del. Sig. Giovan Battista Bellasо. Он использовал

идею tabula recta Трисемуса, но добавил ключ

для переключения алфавитов шифра

через каждую букву.

Блез Виженер представил своё описание простого, но

стойкого шифра перед комиссией Генриха

III во Франции в 1586 году, и позднее изобретение

шифра было присвоено именно ему. Давид

Кан в своей книге «Взломщики кодов» отозвался

об этом осуждающе, написав, что история

«проигнорировала важный факт и назвала

шифр именем Виженера, несмотря на то,

что он ничего не сделал для его создания».

Шифр Виженера имел репутацию

исключительно стойкого к «ручному»

взлому. Известный писатель и математик

Чарльз Лютвидж Доджсон (Льюис Кэрролл) назвал шифр Виженера невзламываемым

в своей статье «Алфавитный шифр» англ. The Alphabet Cipher, опубликованной в детском журнале в

1868 году. В 1917 году Scientific American также отозвался о шифре Виженера, как

о неподдающемся взлому. Это представление

было опровергнуто после того, как Касиски полностью взломал шифр в XIX веке, хотя

известны случаи взлома этого шифра некоторыми

опытными криптоаналитиками ещё в XVI веке.

Шифр Виженера достаточно

прост для использования в

полевых условиях, особенно если применяются

шифровальные диски. Например, «конфедераты» использовали

медный шифровальный диск для шифра Виженера

в ходе Гражданской

войны. Послания Конфедерации были далеки

от секретных, и их противники регулярно

взламывали сообщения. Во время войны

командование Конфедерации полагалось

на три ключевых словосочетания: «Manchester

Bluff», «Complete Victory» и — так как война подходила

к концу — «Come Retribution».

Гилберт Вернам попытался улучшить взломанный шифр

(он получил название шифр Вернама-Виженера

в 1918 году), но, несмотря на его усовершенствования,

шифр так и остался уязвимым к криптоанализу. Однако работа Вернама в конечном итоге

всё же привела к получению шифра, который

действительно невозможно взломать.

Таблица Виженера

Замечу, в общем случае таблица Виженера состоит из алфавита, циклически сдвинутого на один символ в лево, однако возможны и другие перестановки — это на Ваше усмотрение. Кроме того, первая строка может представлять собой алфавит, случайным образом перемешанный.

Процесс шифрования выглядит следующим образом. Открытый текст(который надо зашифровать, записывается в строчку без пробелов. Далее необходимо определить ключ. Виженер предлагал в качестве ключа использовать сам открытый текст, с добавлением к началу ключа символ выбранный случайным образом. Но замечу что не обязательно следовать установленному правилу создателя шифра. В качестве ключа вполне возможно использовать и любую другую последовательность символов, длиною равной длине открытого текста.

После всего проделанного, для получения шифр-текста (криптограмма) берем первый символ открытого текста в качестве указателя строки в Таблице Виженера, а стоящую под ним букву — в качестве столбца. На пересечении этой пары из таблице выписываем символ шифр-текста. Далее повторяем эти действия для всех оставшихся символов. Для примера рассмотрим шифрование открытого текста — «яблочный джем». В качестве ключа будем использовать сам открытый текст с добавлением в начала случайного символа — у меня это вышло «щ». Повторюсь что ключ может быть образован иным способом, к примеру просто перемешанный случайным образом открытый текст — «ляйычнбо жемд». Но ключ должен быть известен получателю шифра, то есть известна схема перемешивания открытого текста, для того чтобы он мог расшифровать криптограмму. Так, теперь, записываем открытый текст в строку без пробелов, а под ней также записываем ключ.

Получаем:

открытый текст: я б л о ч н ы й д ж е м

ключ: щ я б л о ч н ы й д ж е

—————————

шифр-текст: ш а м щ е д й д н к л с

|

1 2 3 4 |

открытыйтекстяблочныйджем ————————— шифр-текстшамщедйднклс |

Для того, чтобы восстановить (расшифровать) открытый текст, необходимо знать шифр-текст и ключ. Далее берем первую букву ключа определяем соответствующий ей столбец в Таблице Виженера и пробегаемся по нему сверху вниз пока не встретим первый символ шифр-текста. Как только встретили нужный символ, выписываем букву указывающую на эту строку — таким образом мы получаем первый символ открытого текста. Проделываем те же действия для оставшихся символов ключа и шифр-текста.

Шифр Виженера был незаслуженно забыт на долгое время. И многие по сей день под этим шифром понимают самый простой вариант с коротким ключевым словом и с таблицей, состоящей из обычных алфавитов.

Методы анализа шифра Виженера

Чтобы расшифровать текст, зашифрованный с помощью шифра Виженера, необходимо использовать методы анализа этого шифра. Существует несколько подходов к анализу шифра Виженера, которые помогают восстановить ключ и расшифровать сообщение.

1. Метод индекса совпадений. Один из основных методов анализа шифра Виженера заключается в определении индекса совпадений в зашифрованном тексте. Индекс совпадений — это вероятность того, что два случайно выбранных символа в тексте будут одинаковыми. Если текст зашифрован с использованием шифра Виженера, то индекс совпадений будет меняться в зависимости от длины ключа. Если длина ключа известна, можно использовать этот метод для нахождения ключа и расшифровки сообщения.

2. Метод перебора ключа. Если окажется сложно найти длину ключа или она неизвестна, можно использовать метод перебора ключа. Суть метода заключается в том, чтобы попробовать все возможные комбинации символов в качестве ключа и проверить, дает ли это расшифровку, которая имеет смысл. Этот метод может быть достаточно трудоемким, особенно для длинных сообщений, но в некоторых случаях он может привести к успешному восстановлению ключа.

3. Метод частотного анализа. Частотный анализ — это метод анализа шифра Виженера, основанный на статистике. Первый шаг этого метода заключается в определении длины ключа с помощью метода индекса совпадений или других методов. Затем можно использовать данные о частоте появления символов в тексте для анализа. Например, в русском языке частота появления букв «о» и «а» выше, чем у остальных букв. Используя эту информацию, можно попытаться угадать часть ключа, а затем продолжать анализировать текст, внося корректировки и уточняя ключ, пока не будет достигнута правильная расшифровка сообщения.

Используя эти методы анализа, можно увеличить вероятность успешной расшифровки текста, зашифрованного с помощью шифра Виженера. Каждый метод имеет свои преимущества и ограничения, поэтому их комбинация может дать наилучший результат.

Приложения

Библиография

- (en) Фридрих Л. Бауэр , Расшифрованные секреты: методы и принципы криптологии , Нью-Йорк, Springer,2006 г., 4- е изд. ( ISBN 3-540-24502-2 ).

- (ru) Дэвид Кан, Взломщики кодов , Макмиллан,1973, гл. 5Историческая информация во введении.

- Огюст Керкхофф, « Военная криптография », Журнал военных наук , том. IX,Январь 1883, стр. 5–38 Эта статья, также известная своим изложением принципа Керкгофа , содержит анализ шифрования Виженера и атаки Касиски.

- Огюст Керкхофф, « Военная криптография », Журнал военных наук , том. IX,Февраль 1883 г., стр. 161–191 Эта статья, также известная своим изложением принципа Керкгофа , содержит анализ шифрования Виженера и атаки Касиски.

Внешние ссылки

|

Историческая криптология |

|

|---|---|

| Моноалфавитная замена |

|

| Полиалфавитная замена |

|

| Транспозиция | |

| Замена и транспозиция |

|

| Другие шифры |

|

| Криптоанализ |

|

| История |