Технология NX: все подробности

Атаки с переполнением буфера представляют собой серьезную угрозу для сетевых компьютеров. Например, червь может заразить компьютер и залить процессор кодом, остановив систему. Червь также будет распространяться по сети, парализуя каждую заражаемую им систему.

Из-за распространенности таких атак компания AMD добавила в процессоры AMD64 функцию, называемую защитой страницы от невыполнения, также известную как расширенная защита от вирусов (EVP). Эта функция предназначена для защиты компьютера от определенных атак переполнения буфера.

Процессоры с этой функцией могут ограничивать области памяти, в которых может выполняться код приложения. В сочетании с операционной системой, поддерживающей функцию «Не выполнять», процессор добавляет новый бит атрибута (бит «Не выполнять») в структурах подкачки, используемых для преобразования адресов.

Если для бита No Execute страницы памяти установлено значение 1, эта страница может использоваться только для хранения данных. Он не будет использоваться для хранения исполняемого кода. Но если для бита No Execute страницы памяти установлено значение 0, эта страница может использоваться для хранения данных или исполняемого кода.

Отныне процессор будет проверять бит No Execute всякий раз, когда он выполняет код. Он не будет выполнять код на странице памяти с битом No Execute, установленным в 1. Любая попытка выполнить код на такой защищенной странице памяти приведет к исключению ошибки страницы.

Таким образом, если червь или вирус вставят код в буфер, процессор предотвратит выполнение кода, и атака не удастся. Это также предотвращает распространение червя или вируса на другие компьютеры в сети.

Функция BIOS технологии NX на самом деле является переключателем функции процессора No Execute. На самом деле аббревиатура NX является сокращением от No Execute и характерна для реализации AMD. Реализация Intel называется XD, сокращение от Execute Disable.

Настоятельно рекомендуется включить функцию NX Technology BIOS для повышения защиты от атак переполнения буфера.

Однако обратите внимание, что функция No Execute — это аппаратная функция, присутствующая только в процессорах семейства AMD64. Старые процессоры AMD не поддерживают функцию No Execute

С такими процессорами эта функция BIOS не действует.

- Microsoft Windows Server 2003 с пакетом обновления 1 или более поздней версии

- Microsoft Windows XP с пакетом обновления 2 или более поздней версии

- Microsoft Windows XP Tablet PC Edition 2005 или новее

- SUSE Linux 9.2 или новее

- Red Hat Enterprise Linux 3, обновление 3 или новее

Кстати, некоторые приложения и драйверы устройств пытаются выполнять код из стека ядра для повышения производительности. Это вызовет ошибку page-fault, если включен параметр No Execute. В таких случаях вам потребуется отключить эту функцию BIOS.

Преимущества использования Nx mode в биосе

Nx mode, также известный как No-eXecute, представляет собой функцию, которая контролирует выполнение кода в определенных областях памяти компьютера. Включение данного режима в биосе может предоставить несколько важных преимуществ.

Во-первых, использование Nx mode усиливает безопасность системы. Он помогает предотвратить атаки, которые пытаются выполнить вредоносный код или запустить вирусов в областях памяти, которые предназначены только для хранения данных. При включенном Nx mode все области памяти, которые не должны содержать исполняемый код, будут защищены от выполнения подобного кода.

Во-вторых, использование Nx mode может повысить стабильность и производительность системы. Блокирование исполнения кода в памяти, которая предназначена только для хранения данных, позволяет предотвратить программные ошибки, связанные с неправильным выполнением кода или перезаписью важных данных. Это может улучшить стабильность работы операционной системы и приложений.

Еще одним преимуществом Nx mode является возможность защиты от некоторых видов атак, таких как атаки через переполнение буфера или выполнение произвольного кода. Nx mode может предотвратить выполнение вредоносного кода, попытавшегося использовать уязвимости в программном обеспечении или операционной системе.

Наконец, использование Nx mode также может сократить риски, связанные с уязвимостями в процессоре, такими как Spectre и Meltdown. При включенном Nx mode процессор будет более защищен от операций чтения и записи в области памяти, которые могут быть использованы для получения конфиденциальной информации.

В итоге, использование Nx mode в биосе является полезным способом усилить безопасность, повысить стабильность и защитить систему от различных угроз. Включение данной функции рекомендуется владельцам компьютеров, особенно тем, кто заботится о безопасности своих данных и работе системы в целом.

Руководства по отключению

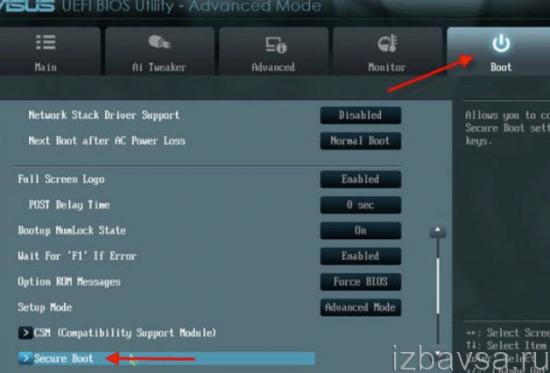

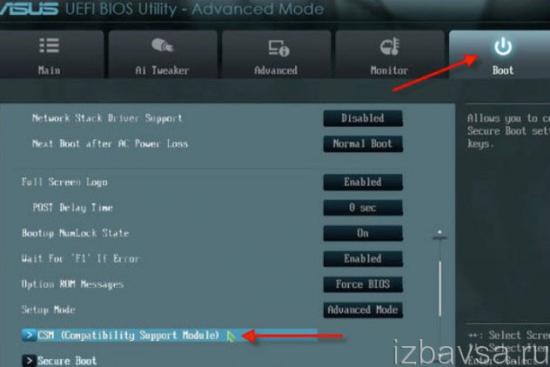

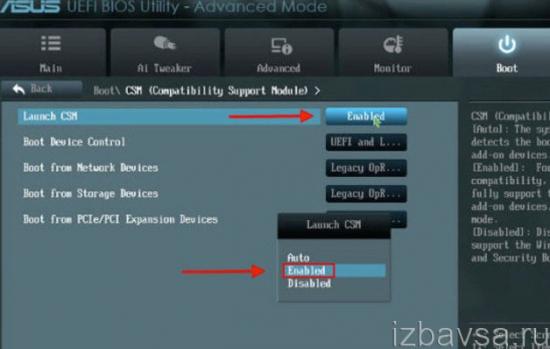

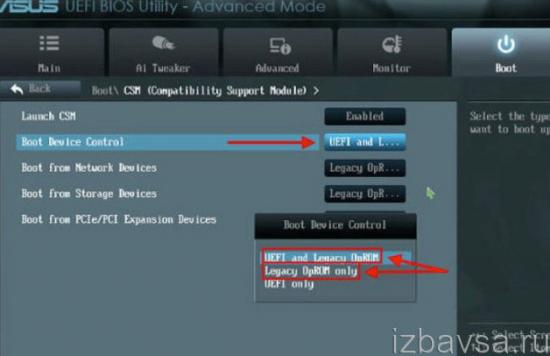

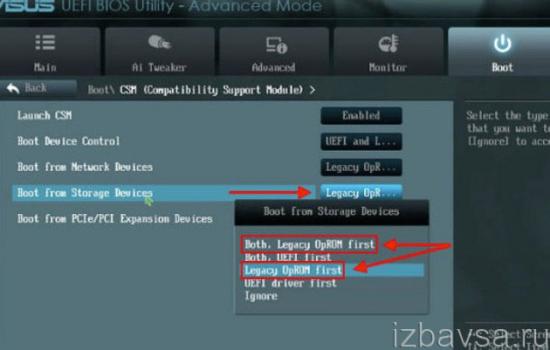

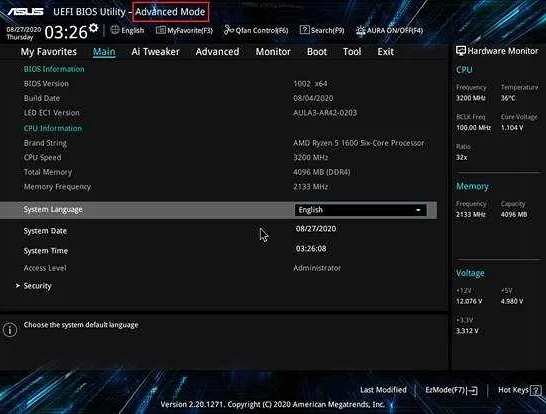

Материнская плата ASUS (ПК)

1. Перезапустите ПК. Нажмите клавишу «Del» или «F2» (зависит от конкретной модели ASUS). Когда на дисплее отобразится оболочка, нажмите «F7», отобразится «Advanced Mode».

2. В «Boot» щёлкните по строке «Secure Boot».

3. В панели настройки задайте «Other OS».

4. Вернитесь в «Boot», Compatibility Support Module (CSM).

5. Включите опцию Launch CSM: в её строке установите Enabled.

6. В «Boot Device Control» задайте значение «UEFI and Legacy …» или « Legacy OpROM …».

7. Ниже по списку, в «Boot … Devices», выберите «Both, Legacy … first» либо « Legacy OpROM …».

Всё. Настройка завершена. Защита деактивирована. Нажмите «F10», подтвердите модификацию настроек. Перезагрузите ОС.

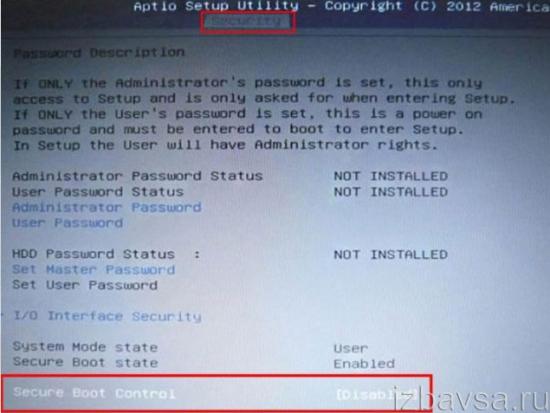

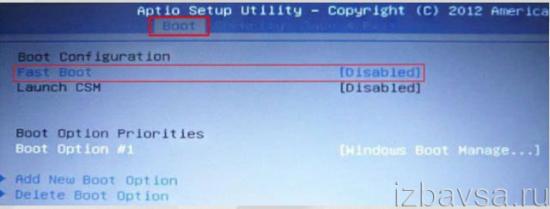

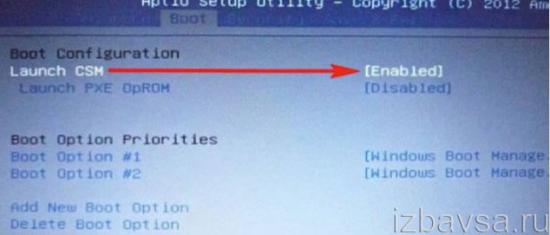

Ноутбук Asus

1. В загрузочной оболочке, в Security — Secure Boot, выставьте «Disabled».

2. В «Boot» — Fast Boot смените параметр на «Disabled».

3. Сохраните конфигурацию опций (F10), выполните перезагрузку. Откройте BIOS.

4. В Boot — «Launch …» смените значение на «Enabled».

5. Сохраните изменения и выполните перезагрузку ОС.

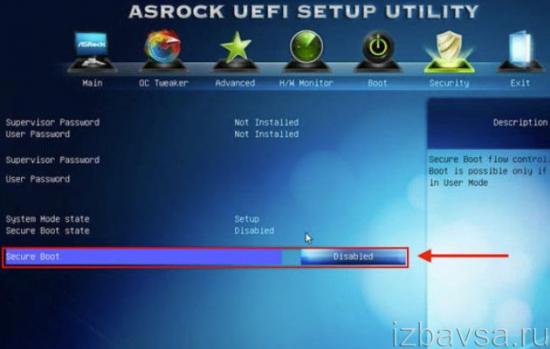

Asrock

1. В UEFI откройте «Security» (иконка «Щит» в верхнем меню).

2. В «Secure Boot» переведите переключатель в «Disabled» (отключить).

3. Нажмите «F10» для сохранения настроек. Выполните перезагрузку ПК.

Gigabyte

1. В UEFI откройте меню «… Features».

2. Задайте опции:

- Windows 8 Features — Other OS;

- Boot Mode Selection» — «Legacy only» /«UEFI and Legacy» (возможные варианты);

- Other PCI Device ROM Priority — Legacy OpROM.

3. Сохраните выполненные модификации при помощи клавиши «F10».

MSI

1. В меню оболочки перейдите: SETTINGS → Boot.

2. В Boot Mode Select поменяйте параметр на «Legacy+UEFI».

3. Нажмите F10 для сохранения изменений в опциях.

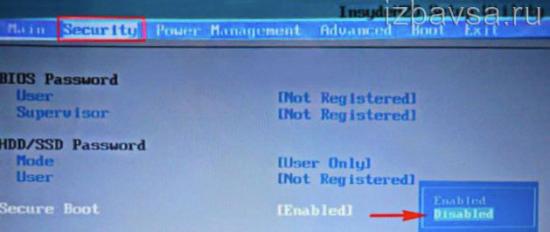

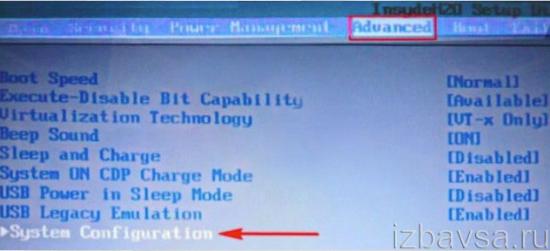

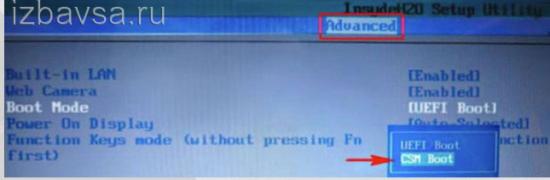

Toshiba

1. В Security- «Secure Boot» задайте положение «Disabled».

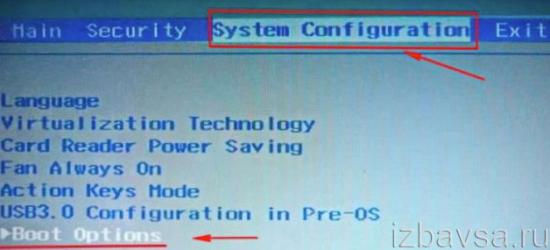

2. Перейдите в оболочке: Advanced → System Configuration.

3. Найдите «Boot Mode» (также он может называться OS Mode Selection) и установите его переключатель в положение «CSM Boot» (альтернативные названия параметра — CMS OS, UEFI and Legacy OS).

4. Активируйте команду сохранения настроек клавишей «F10». Перезапустите систему. Теперь можно использовать загрузочные диски и флешки, а также устанавливать любые ОС.

HP

В ноутбуках HP Pavillion для деактивации нужно выполнить ещё несколько дополнительных настроек:

1. Для входа в UEFI-BIOS в процессе перезагрузки нажимайте клавишу «F10» (в отдельных моделях: ESC → F10).

2. В оболочке перейдите: System Configuration → Boot Options.

3. Измените положение следующих опций:

- Secure Boot — Disabled (отключение защитного режима);

- Legacy support — Enabled (включение совместимости с другими ОС).

5. Чтобы новые настройки вступили в силу, активируйте сохранение параметров клавишей F10.

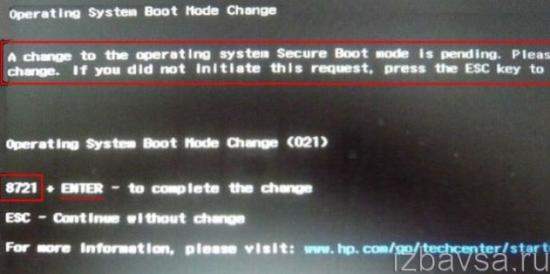

6. Перезагрузите ОС. По завершении перезапуска системы появится предупреждение и запрос на ввод указанного кода (отображается в строке … to complete the change). Наберите его и нажмите «Enter». Ноутбук автоматически перезагрузится.

Для изменения приоритета загрузки в целях использования установочной USB-флешки в процессе включения ноутбука зайдите в стартовое меню (клавиша ESC) и выполните необходимые настройки в разделе «Boot Device Options» (клавиша F9).

Samsung

1. Чтобы перейти в оболочку UEFI-BIOS, в ходе запуска ноутбука нажимайте клавишу «F2».

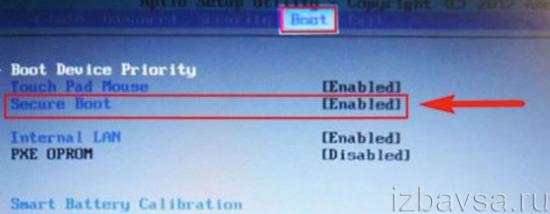

2. Перейдите в панель «Boot», установите курсор в строке «Secure Boot».

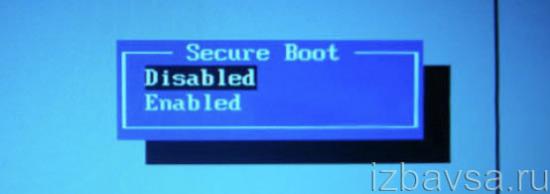

3. В подменю измените его параметр на значение «Disabled».

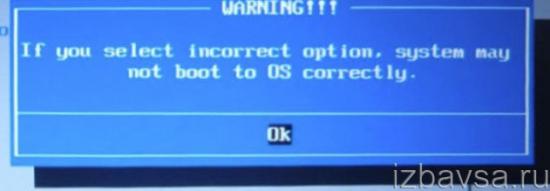

4. В сообщении с предупреждением выберите «OK» (подтвердите изменение).

5. После отключения защиты в этом же перечне появится пункт «OS Mode Selection». Задайте в нём параметр CMS OS (или UEFI and Legacy OS).

6. Сохраните изменения настроек (F10).

7. Перезагрузите ноутбук и снова зайдите в UEFI-BIOS.

8. Перейдите: Security → Set Supervisor Password. Нажмите «Enter», введите раннее установленный пароль. В последующих полях нажмите «Enter» без ввода данных.

В сообщении «Changes… saved» снова используйте клавишу Enter. Теперь пароль сброшен и появился доступ к активации/деактивации защиты Secure Boot.

Lenovo

- Зайдите в консоль UEFI при помощи клавиши F2 или комбинации Fn+F2 (в зависимости от модели).

- Откройте: раздел «Security» → опцию «Secure Boot». В её графе поставьте значение «Disabled».

- Сохраните значение опции (нажмите F10).

Dell

В ноутбуках Dell, оснащённых оболочкой InsydeH2O, деактивация защиты выполняется так:

- В меню открывается: вкладка Boot → подраздел UEFI Boot.

- В строке «Secure Boot» устанавливается значение «Enabled».

- Сохраняются настройки, перезапускается ноутбук.

Часто задаваемые вопросы о технологии Nx no execute в биосе

Вопрос 1: Что такое технология Nx no execute?

Ответ: Технология Nx no execute (также известная как XD-Bit или Execute Disable Bit) — это функция, которая помогает защитить операционную систему и приложения от вредоносных программ, которые пытаются использовать память компьютера для выполнения своих злонамеренных задач. При включенном Nx no execute, память компьютера блокируется для выполнения исполняемого кода, что предотвращает возможность выполнения вредоносного кода.

Вопрос 2: Как узнать, поддерживает ли мой компьютер технологию Nx no execute?

Ответ: Для проверки поддержки технологии Nx no execute на вашем компьютере требуется зайти в BIOS (Basic Input/Output System). Откройте BIOS, найдите раздел Security (Безопасность) или CPU Configuration (Конфигурация ЦП), ищите опцию под названием NX, XD-Bit или Execute Disable Bit. Если вы видите опцию с таким названием и можете ее включить или выключить, это означает, что ваш компьютер поддерживает технологию Nx no execute.

Вопрос 3: Как включить технологию Nx no execute в BIOS?

Ответ: Чтобы включить технологию Nx no execute в BIOS, следуйте этим шагам:

- Перезагрузите компьютер и нажмите нужную клавишу (обычно это Delete, F2 или F10), чтобы войти в BIOS.

- Используйте клавиши со стрелками, чтобы найти раздел Security (Безопасность) или CPU Configuration (Конфигурация ЦП).

- Найдите опцию под названием NX, XD-Bit или Execute Disable Bit и установите ее значение на Enabled (Включено).

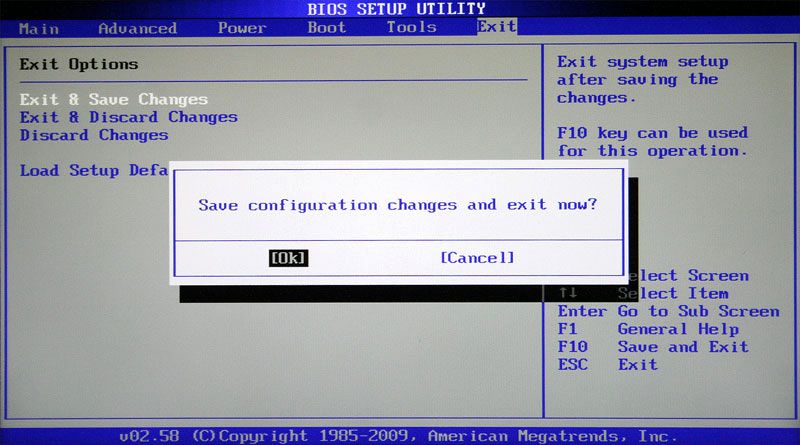

- Сохраните изменения и выйдите из BIOS.

Вопрос 4: Как эта технология помогает защитить мой компьютер?

Ответ: Технология Nx no execute помогает защитить ваш компьютер, предотвращая выполнение вредоносных программ в оперативной памяти. Это означает, что, даже если ваш компьютер заражен вредоносным ПО, оно не сможет выполнить свои злонамеренные задачи, такие как копирование / удаление файлов, перехват паролей и т. д. в вашей системе.

Вопрос 5: Может ли включение технологии Nx no execute повлиять на работу моих программ или игр?

Ответ: Включение технологии Nx no execute обычно не оказывает негативного влияния на работу программ или игр. Однако в некоторых случаях некоторые старые программы или игры могут не работать должным образом с этой технологией. В таком случае вы можете попробовать временно выключить технологию Nx no execute в BIOS.

Распространенные проблемы и их решение

Проблема 1: Не удается включить Secure Boot Mode в BIOS.

Решение: Перезагрузите компьютер и зайдите в BIOS-утилиту (обычно это делается с помощью клавиши Del или F2 при старте компьютера). В разделе Security или Boot найдите опцию Secure Boot и убедитесь, что она включена. Если опция недоступна или серая, возможно, ее отключение заблокировано производителем компьютера. Обратитесь к документации компьютера или обратитесь в службу поддержки производителя для получения дополнительной информации.

Проблема 2: Компьютер не загружается после включения Secure Boot Mode.

Решение: Если после включения Secure Boot Mode ваш компьютер не загружается, вероятно, возникла проблема с подписанным ключом загрузки. Попробуйте перейти в BIOS и отключить Secure Boot Mode или проверить настройки подписанных ключей. Если это не помогает, попробуйте обновить BIOS до последней версии или обратиться в службу поддержки производителя для получения дополнительной помощи.

Проблема 3: Установленная операционная система не поддерживает Secure Boot Mode.

Решение: Secure Boot Mode требует специальное ПО поддержки в операционной системе. Если вы устанавливаете несовместимую операционную систему, возможно, вам придется временно отключить Secure Boot Mode. Проверьте на сайте производителя компьютера или в документации операционной системы, поддерживает ли она Secure Boot Mode.

Проблема 4: Не удается установить драйверы или программное обеспечение при включенном Secure Boot Mode.

Решение: Secure Boot Mode могут блокировать установку драйверов или программного обеспечения, которые не являются цифрово подписанными. В этом случае вам нужно будет отключить Secure Boot Mode или найти подходящие цифрово подписанные драйверы или программное обеспечение.

Система Secure Boot предоставляет дополнительный уровень безопасности, позволяя только проверенным и подписанным операционным системам и загрузчикам запускаться на компьютере. Это может предотвратить загрузку и установку вредоносных программ, которые могут нанести вред вашей системе.

Однако, включение Secure Boot может создать проблемы, если вы планируете использовать неофициальные операционные системы или загрузчики. Некоторые пользователи также сообщают о проблемах совместимости с некоторым аппаратным обеспечением и драйверами после включения Secure Boot.

Если вы хотите включить или отключить Secure Boot, вы можете сделать это в настройках BIOS вашего компьютера. Однако, будьте осторожны, так как неправильная настройка Secure Boot может привести к непредсказуемым проблемам и потере данных. Если вы не уверены, лучше проконсультируйтесь с производителем вашего компьютера или обратитесь к специалисту в области информационной безопасности.

Независимо от того, выберете вы включение или отключение Secure Boot, важно также следить за обновлениями безопасности и защитой вашей системы от вредоносных программ с помощью антивирусного программного обеспечения и других методов

Преимущества использования биос secure boot mode

1. Улучшенная безопасность:

Биос secure boot mode помогает обеспечить безопасность операционной системы компьютера. Он проверяет цифровую подпись каждого компонента установленной ОС, включая загрузочные файлы, драйверы и задачи. Это позволяет защитить компьютер от вредоносного программного обеспечения, такого как вирусы и трояны, которые могут проникнуть в систему через несанкционированные или измененные компоненты ОС.

2. Предотвращение атаки «загрузчик-захватчик»:

Secure boot mode также предотвращает использование атаки «загрузчик-захватчик», которая может внедриться в систему во время процесса загрузки. Благодаря проверке цифровых подписей загрузочных файлов и компонентов ОС, биос secure boot mode гарантирует, что загрузчик не изменен и не заменен на вредоносный вариант.

3. Повышенная защита данных:

Использование secure boot mode помогает защитить данные на компьютере. Он предотвращает внедрение вредоносного программного обеспечения, которое может пытаться получить доступ к личным или конфиденциальным данным. Таким образом, он обеспечивает дополнительный уровень безопасности для сохранения данных на компьютере.

4. Гарантия подлинности программного обеспечения:

Биос secure boot mode обеспечивает гарантию подлинности установленного программного обеспечения. Он проверяет цифровую подпись каждого компонента ОС, чтобы убедиться, что он разработан и сертифицирован официальным разработчиком программного обеспечения. Это позволяет пользователю быть уверенным в подлинности и надежности установленной ОС, а также устраняет риск установки подделок или модифицированного программного обеспечения.

5. Обеспечение соответствия стандартам безопасности:

Использование secure boot mode помогает компьютеру соответствовать стандартам безопасности, установленным организациями, такими как Microsoft и Trusted Computing Group

Это особенно важно для предотвращения загрузки незащищенных операционных систем и компонентов, которые не соответствуют установленным стандартам безопасности

Важно отметить, что для использования биос secure boot mode требуется настроить и установить соответствующие цифровые ключи в биосе компьютера

Save/Exit

Финальный пункт любого БИОСа, вне зависимости от его версии, – это сохранение. Пользователю доступно несколько команд:

- если нажать Esc, либо выбрать строчку Discard and exit, то изменения не сохранятся;

- сбросить настройки к стандартным, установленным на заводе, поможет пункт Restore Defauls;

- если нужно сохранить все изменения, выбирают Save and Exit;

- для удаления всех внесенных за последний сеанс изменений нужно воспользоваться полем Discard Changes;

- для сохранения всех изменений называют Save Changes.

При выборе Boot Override можно однократно запустить одну из ОС, если их больше 2 на ПК.

Что такое NVMe?

NVMe (или Non-Volatile Memory Express) – это производительный интерфейс для подключения флеш-накопителей и SSD к компьютеру. Он представляет собой протокол передачи данных через PCI Express, который поддерживает современные технологии, такие как NAND и 3D NAND.

В отличие от обычных технологий передачи данных, NVMe основан на архитектуре с очень низкой латентностью ввода-вывода, что делает его более эффективным и быстрым для обработки данных и взаимодействия с приложениями. Сравнивая с SATA, скорость NVMe может быть в 6-7 раз выше.

Но чтобы использовать все преимущества NVMe, нужно настроить BIOS для поддержки данной технологии. Без этого, скорость работы SSD могут быть существенно ниже.

Как работает технология Nx no execute?

Принцип работы этой технологии основан на использовании бита защиты страниц памяти, который называется битом NX. Когда операционная система загружает программу или файл в память, некоторые страницы помечаются как выполнимые (executable), а другие — как невыполняемые (non-executable). Бит NX указывает, может ли страница памяти быть выполнена или нет.

Когда процессор получает команду на выполнение кода, он сначала проверяет бит NX для соответствующей страницы памяти. Если бит NX установлен, то выполнение кода на этой странице невозможно, и процессор выбрасывает исключение, который можно обработать дополнительным программным обеспечением (например, антивирусом).

В основе технологии Nx no execute лежит идея разделения памяти на области с различной защитой. Таким образом, даже если вредоносный код находится в памяти, он не сможет быть исполнен, что делает систему более защищенной от эксплойтов и атак на уязвимости.

| Преимущества технологии Nx no execute: |

|---|

| 1. Усиленная защита от выполнения вредоносного кода; |

| 2. Более надежная защита от атак на уязвимости и эксплойтов; |

| 3. Возможность обнаружения и предотвращения некорректного выполнения кода; |

| 4. Улучшенная безопасность работы с памятью и файлами. |

В целом, технология Nx no execute является важным элементом системной безопасности, который помогает защитить компьютерные системы от множества угроз и повысить уровень безопасности при работе с программным обеспечением и данными.

Что такое NX Mode?

NX Mode ⎻ это режим безопасности в BIOS, который защищает от выполнения вредоносного кода. Он предотвращает уязвимости, связанные с переполнением буфера и предоставляет дополнительный уровень защиты. Для активации NX Mode необходимо войти в BIOS компьютера, найти соответствующий раздел и изменить настройки. NX Mode имеет существенное значение для процессоров и операционных систем, так как предотвращает выполнение вредоносного кода и повышает безопасность компьютера. Он также широко используется для защиты от уязвимостей типа переполнение буфера. В практическом применении NX Mode позволяет создавать безопасные среды работы, минимизируя риски взлома и вредоносного воздействия. Примеры его использования включают защиту серверов и компьютеров от вредоносных программ и обеспечение безопасности при выполнении критических операций.

— Описание NX Mode

NX Mode, также известный как No eXecute bit (NX) или Execute Disable bit (XD), является режимом безопасности в BIOS компьютера. Он предотвращает выполнение вредоносного кода, защищая от уязвимостей типа переполнение буфера. NX Mode отключает возможность исполнения кода в определенных областях памяти, что уменьшает риск заражения компьютера вредоносными программами и повышает общую безопасность системы. Для активации NX Mode необходимо войти в BIOS компьютера, найти соответствующий раздел и включить эту настройку.

— Защита от вредоносного кода

NX Mode, также известный как No eXecute bit (NX) или Execute Disable bit (XD), обеспечивает защиту от выполнения вредоносного кода. Он предотвращает уязвимости типа переполнение буфера и предоставляет дополнительный уровень безопасности. За счет отключения выполнения кода в определенных областях памяти, NX Mode помогает предотвратить инфицирование компьютера вредоносными программами. Активация NX Mode позволяет снизить риск взлома и обеспечить безопасность системы.

— Режим безопасности в BIOS

Режим безопасности NX Mode, также известный как No eXecute bit (NX) или Execute Disable bit (XD), представляет собой функцию, доступную в BIOS компьютера. Он позволяет защитить компьютер от уязвимостей типа переполнение буфера и предотвратить выполнение вредоносного кода. Режим NX отключает возможность выполнения кода в определенных областях памяти, что способствует повышению безопасности системы. Этот режим можно активировать в настройках BIOS путем поиска соответствующего раздела и изменения настроек.

Шаги для включения на разных платформах

Включение режима Secure Boot в BIOS различается на разных платформах. Вот некоторые инструкции для наиболее распространенных платформ:

1. ASUS:

— При включении компьютера нажмите клавишу Del или F2, чтобы войти в BIOS. (Зависит от модели)

— В разделе Security найдите параметр Secure Boot Control или Secure Boot

— Измените значение параметра на Enabled

— Сохраните изменения и перезагрузите компьютер

2. Gigabyte:

— Во время загрузки компьютера нажмите клавишу Del или F2, чтобы войти в BIOS.

— Перейдите в раздел Boot и найдите параметр Secure Boot.

— Измените значение параметра на Enabled.

— Сохраните изменения и перезагрузите компьютер.

3. MSI:

— При включении компьютера нажмите клавишу Del или F2, чтобы войти в BIOS.

— Перейдите в раздел Security и найдите параметр Secure Boot Control.

— Измените значение параметра на Enabled.

— Сохраните изменения и перезагрузите компьютер.

Примечание: Это общие инструкции, и реальные шаги могут отличаться в зависимости от конкретной модели компьютера или материнской платы.

Поддержите технический ARP!

Если вам нравится наша работа, вы можете поддержать ее, посетив наших спонсоров, участвуя в форумах Tech ARP или даже сделав пожертвование в наш фонд. Любая помощь, которую вы можете оказать, приветствуется!

PSS Я не уверен, я сейчас изучаю этот вопрос. предварительный вывод заключается в том, что это функция энергосбережения. Не могу ничего найти об этом, в поиске Google есть одна тема, в которой люди предполагают, что это связано с энергосбережением, я больше ничего не могу найти об этом o_o

Я тоже хотел бы узнать больше о PSS.

Технические характеристики компьютера: Windows 10 Pro x64|AMD Ryzen 3700X|Материнская плата ASUS Crosshair Hero VIII WiFi|16 ГБ оперативной памяти DDR4 3600 МГц|Встроенная аудиосистема|MSI Geforce 1070Ti|Блок питания Corsair AX760 Platinum|Компьютерный корпус Fractal Define Design R5 |Монитор Samsung P2350

Кто-нибудь может объяснить, что такое поддержка PSS и режим NX в конфигурации Advanced\CPU? И как их настроить (включить или отключить) при разгоне.

Я не знаю, что означают «уровни»/делают/предполагают сценарий для каждого уровня, когда на моей материнской плате включена опция поддержки PSS. Все, что я знаю, это то, что уровень по умолчанию постоянно вызывает определенную ошибку BSOD во время загрузки Windows в один и тот же момент процесса загрузки, происходит каждый раз при холодной загрузке и периодически при горячей перезагрузке (начавшейся после установки Hyper V), поэтому я оставляю Поддержка PSS отключена.

При очень грубом предположении, для работы повышения XFR может потребоваться поддержка PSS.

На самом деле, я думаю, теперь я понял. PPC сообщает операционной системе, какие состояния питания доступны. PSS определяет состояния питания. PCT — это то, что позволяет операционной системе управлять состоянием питания. В UEFI PPC настраивается, и чем выше значение, которое вы устанавливаете, тем больше уровней состояний питания доступно для динамического переключения операционной системы.

На моей материнской плате значение по умолчанию для PPC (значение 0) ограничивает операционную систему только максимальной производительностью, определенной PSS, и моему компьютеру это не нравится во время загрузки Windows. Редактировать: нет, мой компьютер просто ненавидит поддержку PSS. Он по-прежнему имеет очень, очень высокую вероятность срабатывания «ИСКЛЮЧЕНИЕ СИСТЕМНОГО ПОТОКА НЕ ОБРАБОТАНО» при загрузке Windows, когда он включен и установлен на любой уровень.

Технические характеристики компьютера: Windows 10 Pro x64|AMD Ryzen 3700X|Материнская плата ASUS Crosshair Hero VIII WiFi|16 ГБ оперативной памяти DDR4 3600 МГц|Встроенная аудиосистема|MSI Geforce 1070Ti|Блок питания Corsair AX760 Platinum|Компьютерный корпус Fractal Define Design R5 |Монитор Samsung P2350

Функция NX Technology BIOS на самом деле является переключателем функции процессора No Execute. На самом деле аббревиатура NX является сокращением от No Execute и характерна для реализации AMD. Если этот параметр включен, процессор предотвращает выполнение кода на страницах памяти, предназначенных только для данных.

Предосторожности при использовании Max non turbo performance

При использовании функции Max non turbo performance в BIOS компьютера следует учитывать несколько предосторожностей, которые помогут обезопасить вашу систему и предотвратить возможные проблемы

Предосторожность

Описание

Повышенное тепловыделение

Включение Max non turbo performance может привести к увеличению тепловыделения процессора. Убедитесь, что система достаточно охлаждена и установлен адекватный кулер.

Увеличенный шум

Работа процессора на максимальной производительности может привести к увеличению работы вентиляторов, что в свою очередь может вызвать дополнительный шум

Убедитесь, что вы готовы к увеличению уровня шума работы компьютера.

Потребление энергии

Повышенная производительность компьютера требует дополнительного потребления энергии. Убедитесь, что ваш блок питания способен обеспечить достаточное энергоснабжение системы.

Увеличенный износ

Работа компьютера на максимальной производительности может привести к увеличенному износу компонентов, включая процессор и другие элементы системы. Учтите это при использовании данной функции.

Совместимость с программным обеспечением

Не все программы и игры могут корректно работать на максимальной производительности процессора. Убедитесь, что ваше программное обеспечение совместимо с использованием Max non turbo performance.

Регулярное тестирование и мониторинг

Рекомендуется регулярно проверять и мониторить температуру процессора и его нагрузку при использовании функции Max non turbo performance. Это поможет избежать перегрева и проблем с системой.

Соблюдение указанных предосторожностей поможет вам максимально эффективно использовать функцию Max non turbo performance и избежать возможных проблем или повреждений вашей системы

Nx mode в биосе: идеальный режим для защиты процессора

Переключение в режим Nx mode позволяет задействовать функции защиты процессора от атак, основанных на буферных переполнениях и внедрении вредоносного кода. Когда этот режим включен, процессор будет проверять каждую инструкцию на предмет того, является ли она исполняемым кодом или только данными. Если процессор обнаружит попытку исполнения кода в области, помеченной как данные, то он просто прекратит выполнение этой инструкции, предотвращая тем самым возможные атаки.

Включение режима Nx mode в биосе надежно защищает процессор и операционную систему от различных угроз, связанных с внедрением вредоносного кода. Это особенно полезно для предотвращения атак, которые пытаются использовать недостатки в программном обеспечении или ошибки в коде для выполнения вредоносного кода. Благодаря активации режима Nx, вы сможете значительно повысить безопасность вашей системы.

Важно отметить, что для использования режима Nx mode необходима поддержка процессором данной функции. Более новые процессоры, такие как Intel Core i3/i5/i7 и AMD Ryzen, обычно имеют встроенную поддержку Nx mode

Однако, для более старых процессоров полноценная поддержка может быть ограничена. Перед активацией данного режима в биосе, убедитесь, что ваш процессор поддерживает эту функцию.

В целом, режим Nx mode представляет собой надежный способ увеличения защиты вашего процессора и операционной системы от атак, связанных с выполнением вредоносного кода. Активация этого режима в биосе поможет значительно повысить безопасность вашей системы, особенно при использовании современных процессоров, поддерживающих данную функцию.