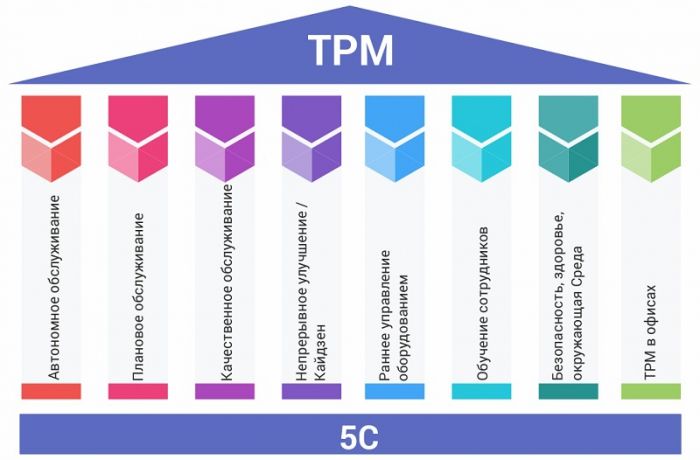

Восемь столпов TPM

В основе Total Productive Maintenance лежит восемь принципов, или столпов.

Восемь столпов TPM

|

Столпы |

Результаты внедрения |

|

Автономное обслуживание Ответственность за повседневный уход за оборудованием — чистку, смазку, проверку — лежит на операторах. |

|

|

Плановое обслуживание Оборудование обслуживается по графику, который составляется на основе прогнозируемого или расчетного показателя отказов. |

|

|

Качественное обслуживание Выявление и предупреждение ошибок встраивается в производственный процесс. Повторяющиеся причины дефектов устраняются с помощью анализа коренных причин. |

|

|

Непрерывное улучшение / Кайдзен Малые группы сотрудников проактивно работают вместе, чтобы добиться регулярного постепенного улучшения работы оборудования. |

|

|

Раннее управление оборудованием Знания и опыт, полученные при TPM существующего оборудования, используются при разработке нового снаряжения. |

|

|

Обучение сотрудников Проводятся тренинги и семинары для операторов, сервисного персонала и линейных менеджеров, чтобы заполнить пробелы в знаниях, необходимых для достижения целей TPM. |

|

|

Безопасность, здоровье, окружающая среда На производстве создается безопасная и здоровая рабочая среда. |

|

|

TPM в офисах Техники TPM применяются к административным функциям. |

|

Принцип работы

Вряд ли найдется такой пользователь, которого бы совершенно не волновала проблема защиты конфиденциальной информации, расположенной на его компьютере. В коммерческой и промышленной сфере на решение этой проблемы тратятся огромные средства, но до сих пор эффективного и при этом недорогого средства, позволяющего защитить компьютерные данные, так и не было найдено.

Система Trusted Platform Module является одной из попыток удовлетворить насущную потребность в подобной технологии. Хотя она и не является панацеей, тем не менее, она способна значительно повысить степень защиты информации как на уровне компьютерных сетей, так и на уровне отдельных компьютеров и прочих устройств, содержащих важные данные.

Trusted Platform Module (TPM, доверенный платформенный модуль) – это программно-аппаратный комплекс для защиты информации. Комплекс может устанавливаться на любые компьютеры и даже на отдельные накопители и мобильные устройства, такие как смартфоны. Чаще всего комплексом TPM оснащаются ноутбуки

Что немаловажно, компьютерные системы, оснащенные аппаратными модулями TPM, стоят не намного дороже, чем аналогичные по характеристикам системы, не оснащенные TPM

Основные свойства данных, которые призвана обеспечить технология TPM:

Стандарт TPM был разработан рядом известных производителей программного и аппаратного обеспечения, в число которых входят Microsoft, HP, Intel, IBM. Впоследствии к их числу присоединились такие компании, как Sun, AMD, Sony и Verisign.

Использование TPM позволяет предотвратить взлом компьютера и утечку важной информации, заражение его троянскими программами и вирусами, сохранить целостность лицензионного программного обеспечения, обеспечить защиту сетевого трафика. Система TPM может гарантировать защиту ПО от модификации, а также защиту данных от копирования

Накопители, поддерживающие систему TPM, способны осуществлять аппаратное шифрование данных, что обеспечивает защиту конфиденциальной информации. При авторизации пользователя в системе TPM могут использоваться различные методы, в том числе и биометрические, такие, как сканирование отпечатков пальцев.

Спецификация TPM позволяет использовать как полностью программную, так и аппаратно-программную реализацию технологии. На практике в большинстве случае используется второй вариант, как дающий наибольшую степень защиты.

Основой системы TPM является специальный чип, встроенный в материнскую плату. Этот чип, который часто называется криптографическим процессором или просто криптопроцессором, содержит необходимые для защиты информации программные и аппаратные средства. Его назначение – хранить и генерировать ключи, производить ассиметричное шифрование и хэширование данных. Микросхемы криптопроцессоров на сегодняшний день изготавливаются многими производителями и установлены на миллионах компьютеров.

При загрузке компьютера с установленной системой TPM при помощи криптопроцессора производится проверка на идентичность всех основных компонентов компьютера, как аппаратных, так и программных, таких, как BIOS и операционная система. В случае успеха подобной проверки компьютер считается работающим в так называемом проверенном состоянии. В этом состоянии могут исполняться любые приложения, в том числе, и те, которые требуют защиты и сохранения конфиденциальности данных, а также может осуществляться доступ к зашифрованным данным.

На программном уровне для работы TPM необходима поддержка технологии со стороны операционной системы, а также наличие специального программного обеспечения. Технология Trusted Platform Module поддерживается большинством современных операционных систем линейки Windows, начиная с Windows XP SP2, а также современными версиями Linux.

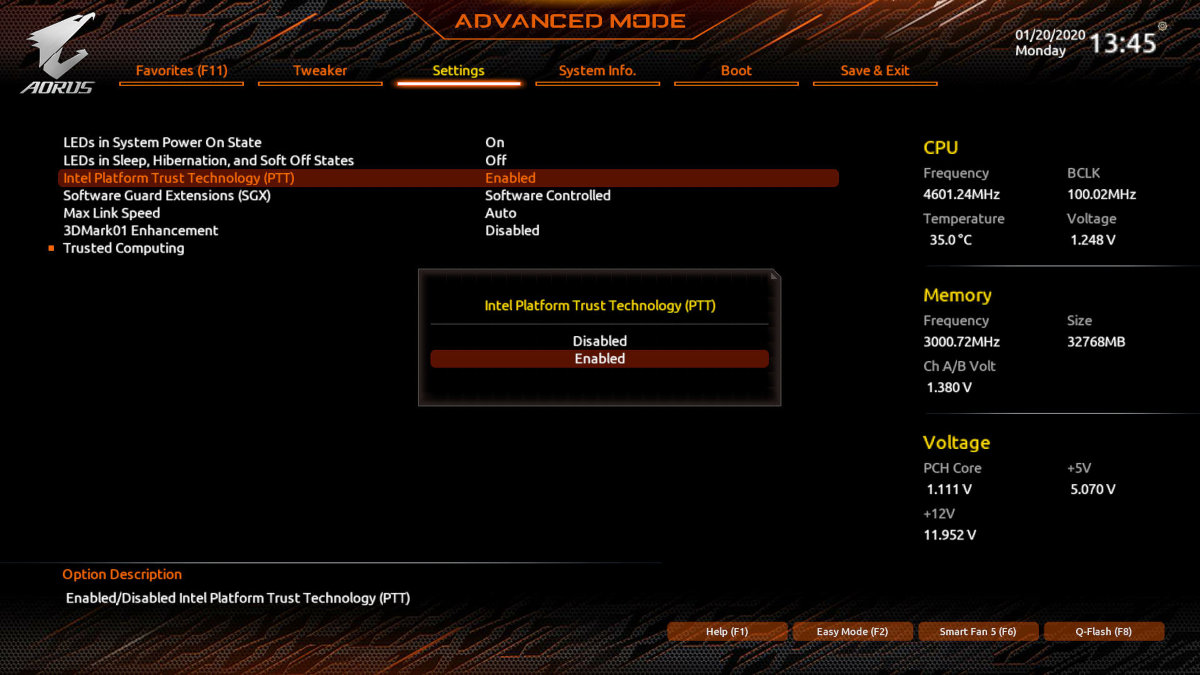

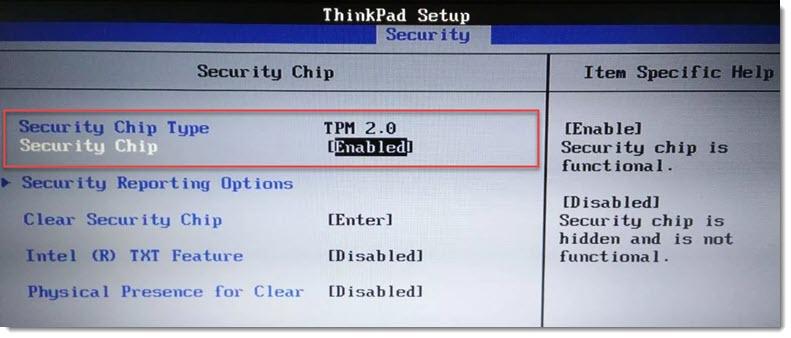

Опция Trusted Platform Module позволяет включить в BIOS поддержку данной технологии. Она доступна лишь в том случае, если материнская плата компьютера оснащена криптопроцессором-микросхемой TPM. Выбор значения Enabled позволяет пользователю включить эту микросхему, а значения Disabled – выключить.

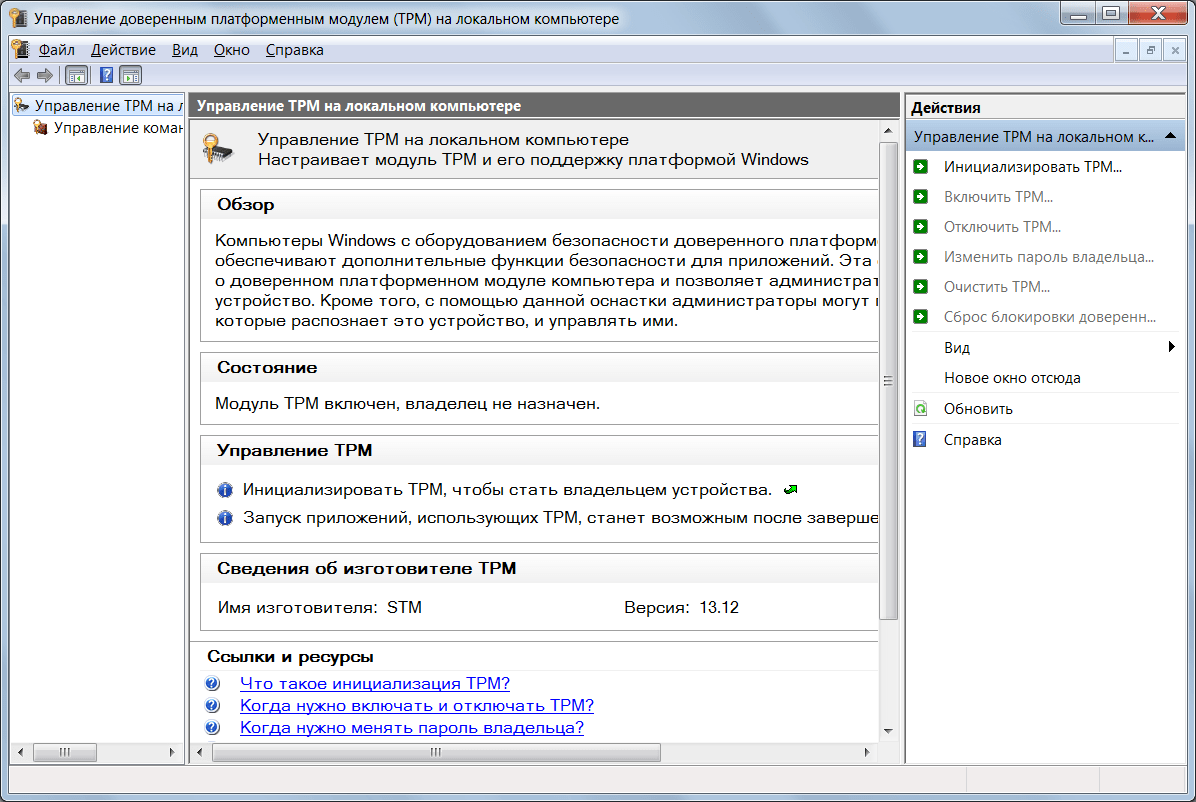

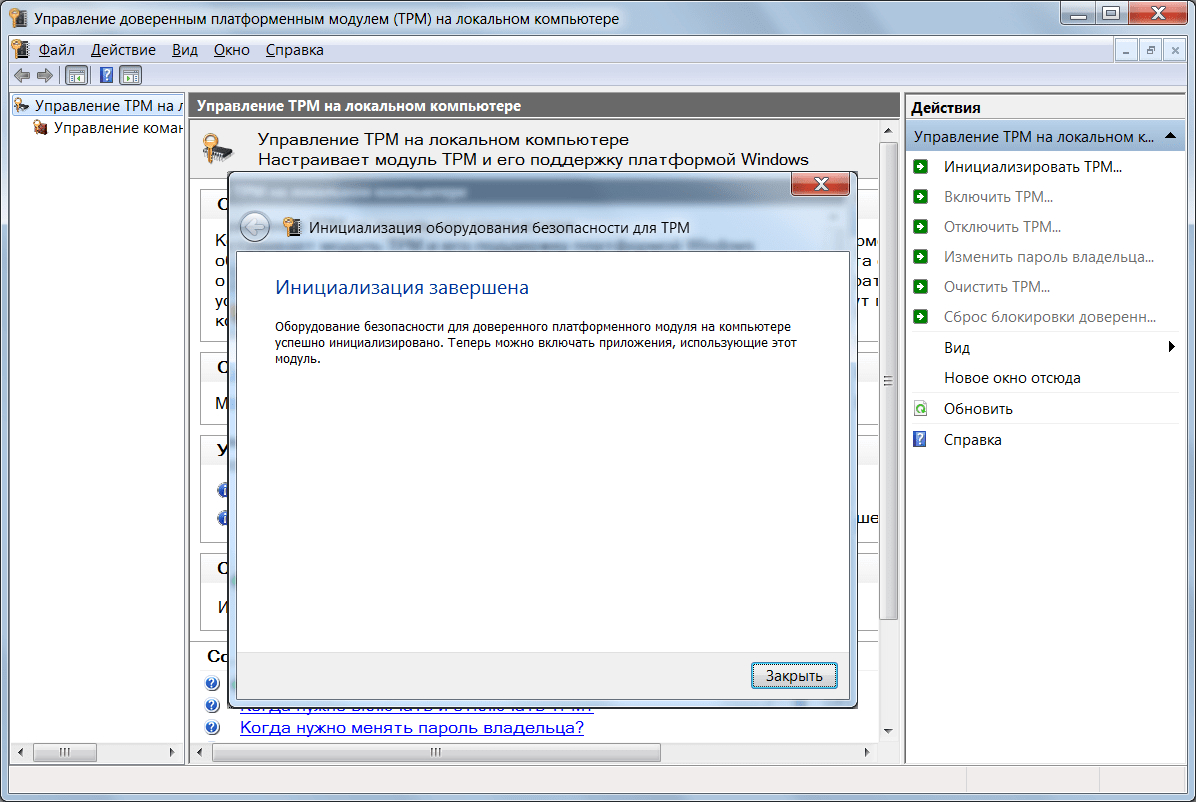

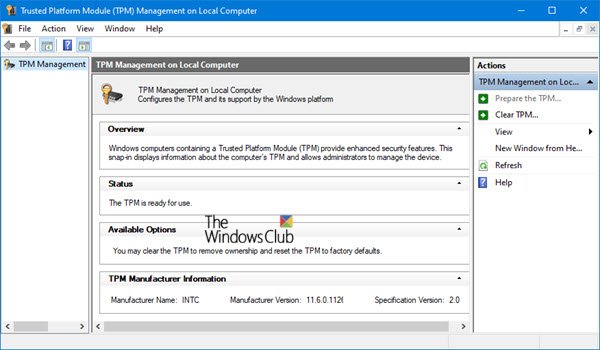

2 Инициализация модуля TPM в Windows

Осталось инициализировать чип в операционной системе. Для этого нужно открыть оснастку управления модулем TPM . Нажмите кнопки Windows+R

(откроется окно «Выполнить»), введите в поле ввода tpm.msc

и нажмите «Ввод». Запустится оснастка «Управление доверенным платформенным модулем (TPM) на локальном компьютере»

.

Здесь, кстати, можно почитать дополнительную информацию — что такое TPM , когда его нужно включать и выключать, менять пароль и т.д.. Хороший цикл статей, посвящённый TPM, есть на сайте Microsoft .

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

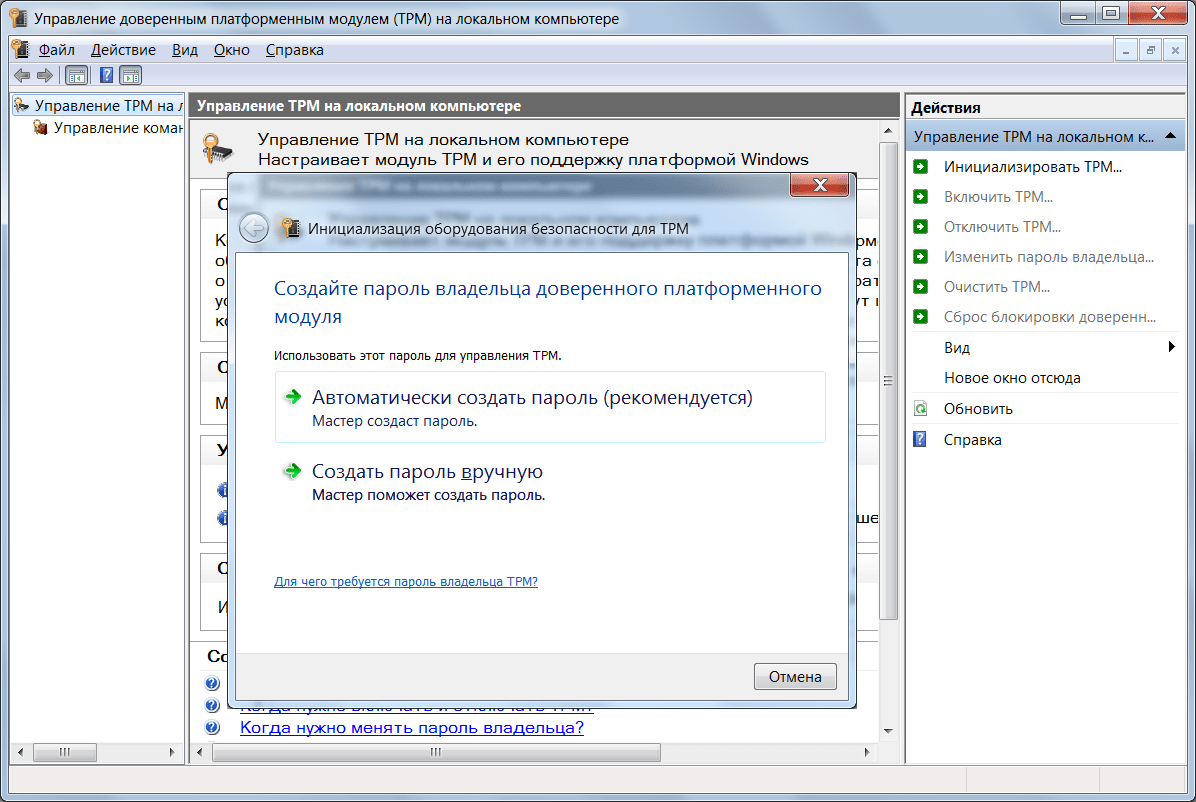

Когда запустится мастер инициализации TPM , он предложит создать пароль. Выберите вариант «Автоматически создать пароль».

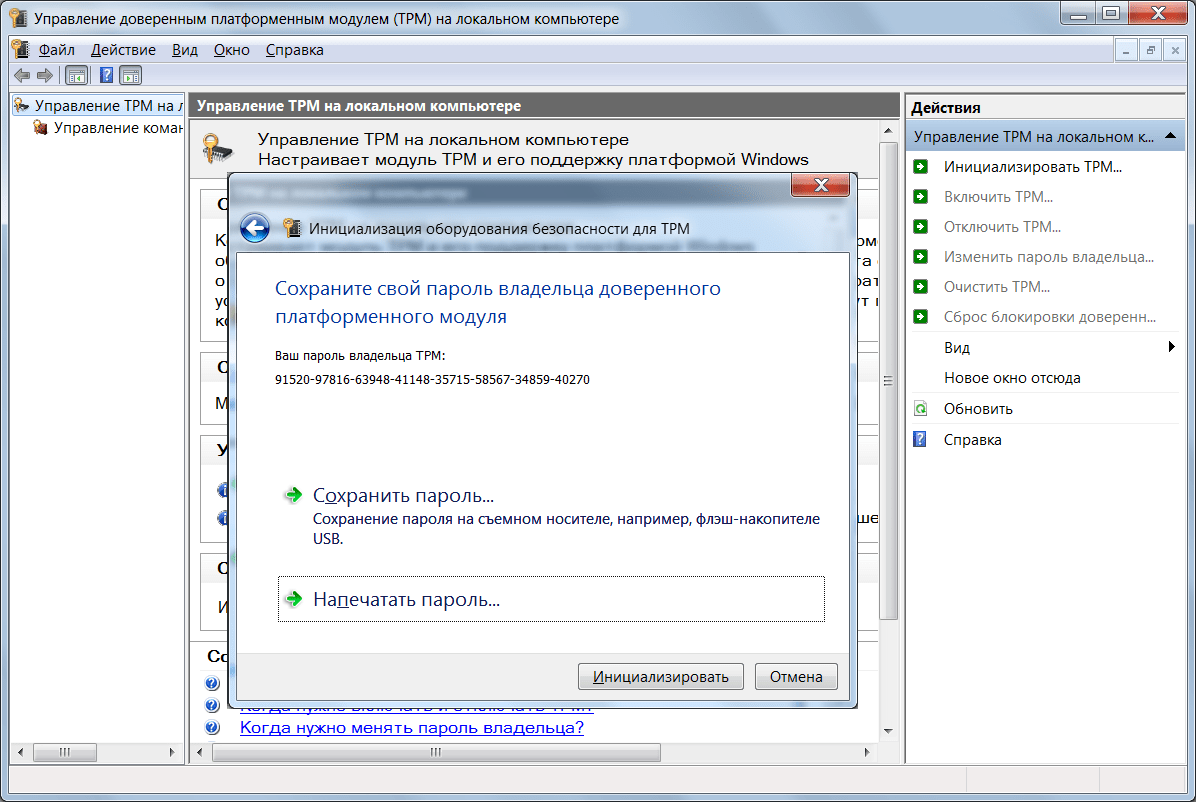

Программа инициализации модуля TPM сгенерирует пароль. Сохраните его в файле или распечатайте. Теперь нажмите кнопку «Инициализировать» и немного подождите.

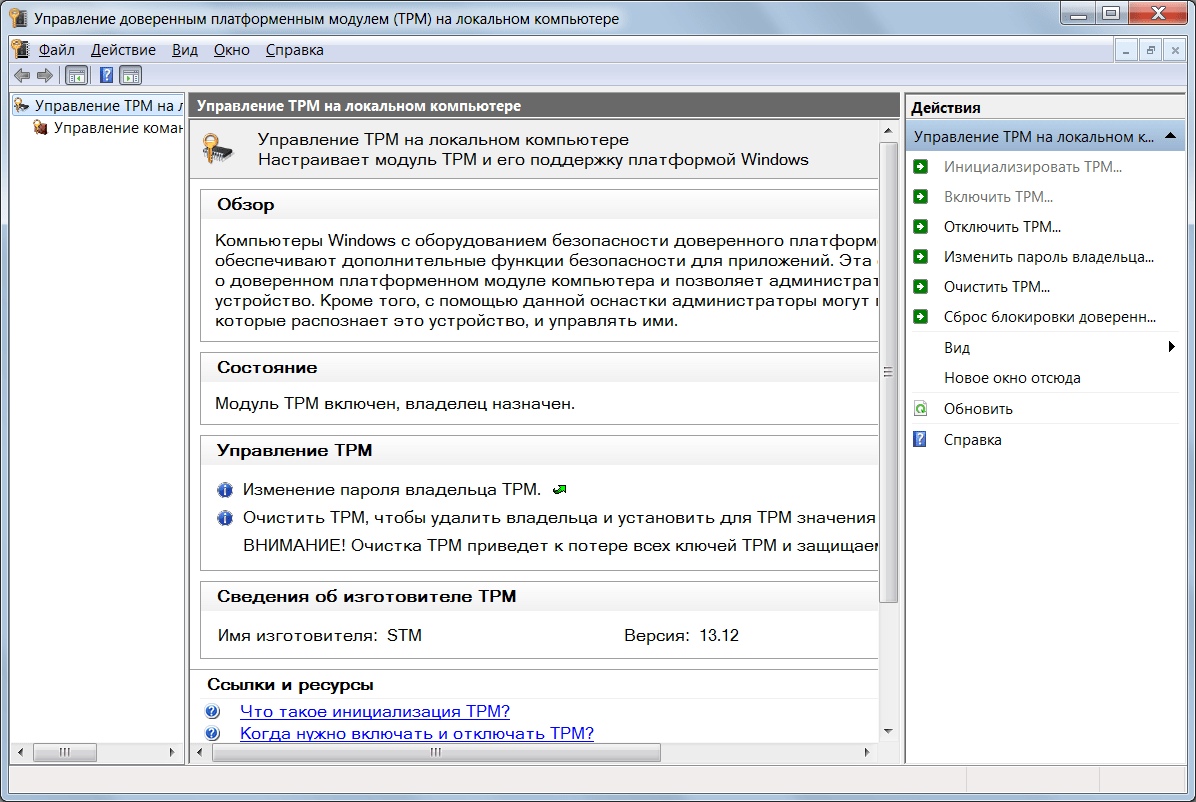

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем — отключение, очистка, восстановление данных при сбоях, сброс блокировки — будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Собственно, на этом заканчиваются возможности управления модулем TPM . Все дальнейшие операции, которые будут требовать возможности чипа, будут происходить автоматически — прозрачно для операционной системы и незаметно для вас. Всё это должно быть реализовано в программном обеспечении. В более свежих операционных системах, например Windows 8 и Windows 10, возможности TPM используются более широко , чем в более старых ОС.

Хелловичик всем Сегодня речь пойдет об Trusted Platform Module, узнаем что это дичь. Немного сложно, но понял что Trusted Platform Module (TPM) — модуль, который располагается на материнской плате и хранит в себе криптографические ключи для защиты информации. Есть версия 1.0, и более продвинутая современная 2.0

Еще есть версия TPM 1.2, она была выпущена 3 марта в 2011 году. То есть можно сделать вывод, что технология не такая уж и новая, а как бы уже давно существует

Как я понимаю, то Trusted Platform Module применяется в алгоритмах шифрования, делая их еще безопаснее.

Фишка в том что модуль TPM может помочь зашифровать ну и расшифровать. Но вот чтобы расшифровать, то нужны криптографические ключи. А эти ключики хранятся в самом чипе. Вот такая сложная технология

Ага! Еще есть такое — модуль способен не только создавать ключи эти, но и привязывать их к оборудованию. Понимаете? И расшифровать можно только если конфигурация компа, которая была при зашифровке, совпадает с той которая сейчас.. короч серьезно

Также чип принимает участие в работе технологии BitLocker Drive Encryption (шифрование содержимого дисков ПК).

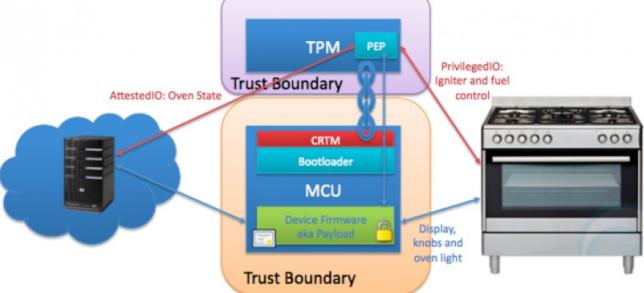

Вот нашел странную картинку.. тут упоминается TPM, но причем тут кухонная плита понять сложно:

Что это все значит и кто за этим стоит?

Назначение и функции «Change tpm state» в биосе

TPM — это микропроцессор, встроенный в системную плату компьютера, который выполняет различные функции, связанные с защитой конфиденциальных данных, аутентификацией и шифрованием.

Опция «Change tpm state» предназначена для настройки работы TPM и может иметь различные состояния, включая:

- Disabled (Выключено): TPM выключен и не выполняет никаких функций безопасности.

- Enabled (Включено): TPM включен и готов к использованию. Он выполняет функции безопасности, такие как шифрование и аутентификация.

- Activated (Активировано): TPM активирован и используется для целей безопасности. Он может выполнять функции, такие как аутентификация пользователя и хранение ключей шифрования.

Выбор состояния TPM зависит от потребностей и требований пользователя. Если безопасность данных крайне важна, рекомендуется включить или активировать TPM, чтобы обеспечить защиту от несанкционированного доступа и утечки информации.

Важно отметить, что изменение состояния TPM может потребовать дополнительной настройки или установки драйверов, поэтому перед внесением изменений необходимо ознакомиться с инструкциями производителя и рекомендациями безопасности. Использование опции «Change tpm state» помогает повысить уровень безопасности компьютера и защитить конфиденциальные данные от потенциальных угроз

Рекомендуется включить TPM и задать соответствующее состояние в соответствии с вашими потребностями и требованиями безопасности

Использование опции «Change tpm state» помогает повысить уровень безопасности компьютера и защитить конфиденциальные данные от потенциальных угроз. Рекомендуется включить TPM и задать соответствующее состояние в соответствии с вашими потребностями и требованиями безопасности.

Importance of TPM on Windows 11

Trusted Platform Module

A Trusted Platform Module (TPM) is a chip embedded into a motherboard for securing computer hardware components. Basically, it uses cryptographic keys to protect your PC from malware and firmware.

Well, the earlier versions of TPM didn’t support all the algorithms, providing weaker crypto agility. However, with the introduction of TPM 2.0, an additional security layer has been added to protect your system using a specialized digital signature feature.

Interestingly, you require TPM 2.0 when updating to Windows 11 so that you can run Windows Hello and BitLocker. Basically, these are the features necessary for identity and data protection in your system.

However, the TPM device may not be detected due to an outdated BIOS or damaged TPM chip. In such a case, you can try these fixes.

Что такое TPM и почему он мешает расшифровать диск

Trusted Platform Module (TPM) — технология безопасности, представленная в виде дополнительного чипа, распаянного или установленного на материнской плате компьютера. Несмотря на то что официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования, технология присутствует в большинстве ноутбуков. Чип TPM либо распаян на материнской плате (но не активирован в BIOS), либо, что случается гораздо чаще, присутствует в «виртуальном» виде благодаря использованию платформы Intel PTT (Intel Platform Trust Technology).

Для пользователя и операционной системы практической разницы между этими подходами нет, однако с точки зрения уязвимостей и их эксплуатации разница существует.

Если рассматривать модуль TPM в качестве аппаратного «довеска», то он состоит из криптографического процессора и встроенной памяти небольшого объема. При этом криптографический сопроцессор не используется для шифрования данных — как, например, это сделала Apple с чипом T2.

В рамках модели безопасности TPM основная функция чипа заключается в безопасном хранении и генерации криптографических ключей, а также аппаратном контроле за легитимностью их использования исключительно доверенными агентами. В типичной конфигурации в роли доверенного агента выступает операционная система Windows, причем не любая, а именно та, в которой был сгенерирован конкретный криптографический ключ.

Разумеется, как самой операционной системе, так и ее компонентам и приложениям доступны интерфейсы для работы с TPM и ключами шифрования — что тем не менее не означает полной бесконтрольности.

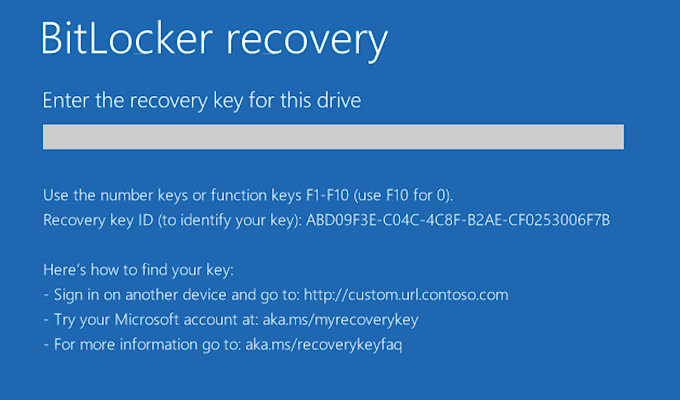

Почему одни диски, зашифрованные BitLocker, можно взломать методом перебора, в то время как другие, точно такие же, нельзя? Мешает то, что пароль в таких дисках не используется вовсе, — перебирать‑то, собственно, нечего. Ключ шифрования хранится в аппаратном модуле TPM, и именно этот модуль будет решать, выдать ключ по запросу, отказать в доступе или вовсе заблокировать чип, заставив расшифровывать контейнер другим способом. (В скобках замечу, что «другой способ» — это резервный ключ, так называемый ключ восстановления доступа, он всегда сохраняется при создании тома или на диске, или в облаке Microsoft, или в Active Directory. Зашифрованный этим ключом ключ шифрования диска также сохраняется в заголовке тома BitLocker.)

Если ты сталкивался с экраном наподобие того, который приводится ниже, ты поймешь, о чем идет речь.

Что такое доверенный платформенный модуль (TPM)?

Доверенный платформенный модуль (TPM) используется для повышения безопасности компьютера. Он используется такими службами, как шифрование диска BitLocker, Windows Hello и другие, для безопасного создания и хранения криптографических ключей, а также для подтверждения того, что операционная система и встроенное ПО на вашем устройстве соответствуют указанным сведениям и не были изменены.

Как правило, это отдельная микросхема на системной плате, хотя стандарт TPM 2.0 позволяет изготовителям, например Intel или AMD, встраивать возможности доверенного платформенного модуля в набор микросхем.

Доверенный платформенный модуль используется уже более 20 лет и входит в состав компьютеров с 2005 г. В 2016 г. версия TPM 2.0 (текущая версия на момент написания этой статьи) стала стандартом для новых компьютеров.

Что такое криптографический ключ?

Когда вы шифруете данные, чтобы защитить их от посторонних глаз, программа для шифрования берет фрагмент данных, который нужно зашифровать, и объединяет его с длинной случайной строкой символов, чтобы создать новый (зашифрованный) фрагмент данных. Длинная случайная строка символов, используемая программой для шифрования, является криптографическим ключом.

Примечание: Незашифрованные данные называются «открытым текстом». Зашифрованная версия этих данных называется «зашифрованным текстом».

Расшифровать такой текст и прочитать исходный фрагмент данных может только пользователь, у кого есть правильный криптографический ключ.

Имеется ли на моем компьютере доверенный платформенный модуль?

Существует высокая вероятность того, что на вашем компьютере уже есть доверенный платформенный модуль и, если ему менее 5 лет, это версия TPM 2.0.

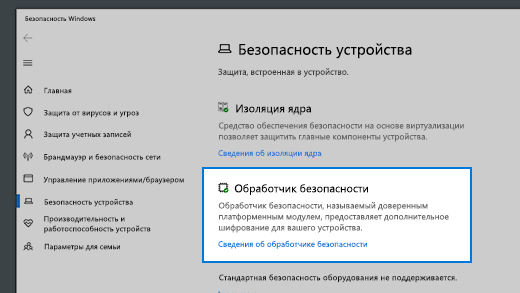

Чтобы узнать, есть ли доверенный платформенный модуль на вашем компьютере с Windows 10, выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows > Безопасность устройства. Если он у вас есть, на экране будет отрезок Процессор безопасности.

Совет: Если вы не видите раздел Процессор безопасности, возможно, на вашем устройстве есть TPM, но она отключена. Чтобы узнать, как включить его, см. статью Включение TPM 2.0 на компьютере.

Далее нужно узнать, какая версия доверенного платформенного модуля есть на вашем компьютере. Выберите Сведения об обработчике безопасности и на появившемся экране найдите версию спецификации. Должна быть указана версия 1.2 или 2.0.

Важно: Для Windows 11 требуется TPM 2.0. Дополнительные сведения см

в статье Требования к системе для Windows 11.

Хотите узнать больше о доверенном платформенном модуле? См. статью Обзор технологии доверенного платформенного модуля.

Активируем TPM в BIOS

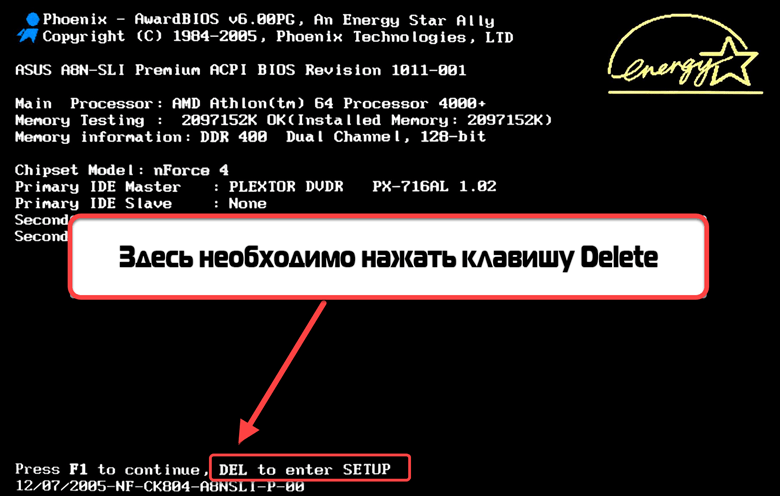

Чтобы исполнить требования Windows и включить TPM на своем компьютере, необходимо зайти в базовые настройки или BIOS. Для этого перезагрузите систему, а когда компьютер начнет вновь запускаться, то нажмите специальную клавишу для открытия меню BIOS. На всех компьютерах она может быть разная, поэтому чаще всего производители выносят на экран информацию о том, какую именно клавишу необходимо нажать. Например, это может выглядеть так:

«Press Del to enter SETUP»

Если клавиша Del не сработала, тогда при следующем запуске попробуйте нажимать ее по несколько раз в секунду, чтобы точно поймать момент, когда система готова обработать этот запрос.

Если BIOS так и не запустился, то попробуйте для входа использовать Esc, Fn, а также любую клавишу из ряда F1- F10. В некоторых моделях, например у производителя Sony, для входа в BIOS предусмотренна отдельная клавиша. Если не хотите гадать, то посмотрите на сайте производителя какая клавиша отвечает за вход в вашу версию BIOS. Так вы можете воспользоваться этой полезной страничкой со ссылками на службу поддержки самых популярных производителей компьютеров.

В BIOS вам придется использовать клавиши для навигации. Так переходить от кнопки к кнопке и от раздела к разделу можно с помощью стрелок, а для выбора нужно использовать клавишу Enter.

Как только вы вошли в этот интерфейс, нужно перейти к вкладке «Security tab» (или «Безопасность»). В некоторых версиях БИОС эта вкладка может называться «Advanced/Trusted Computing», как, например, для Asus. Теперь найдите здесь параметр: TPM, Intel Platform Trust Technology (IPTT), или AMD CPU fTPM — результат будет зависеть от вашего производителя процессора. Здесь вам нужно убедиться, что напротив стоит значение «Enabled» (или «Включено») — это означает, что модуль активен. Если же нет, то с помощью клавиш переключите значение параметра.

Чтобы сохранить изменения, нажмите F10. Всё сохраниться, а BIOS автоматически закроется.

Эти действия включают на вашем компьютере или ноутбуке TPM 2.0, и каких-либо дополнительных действий не нужно.

Как выглядит TPM

«Классический» дискретный TPM – микроплата, вставленная в разъем на материнской плате. Разъем (на сленге компьютерщиков – «колодка»), как правило, имеет маркировку «TPM». Если вы дружите с отверткой, можете заглянуть внутрь своего десктопа и поискать TPM-разъем самостоятельно. Как правило, он находится на краю материнской платы рядом с разъемами для подключения внешних («корпусных») USB-портов и аудиоразъемов. На этой странице вы можете видеть, как выглядит сам криптомодуль и гнездо для TPM на материнской плате ASUS ROG MAXIMUS X APEX. Другой вариант – когда TPM-модуль распаян прямо на материнской плате.

Функции криптомодуля могут быть реализованы программно, в прошивке. Например, у AMD это называется fTPM (firmware-based TPM). Если на компьютере есть и fTPM, и разъем для дискретного криптомодуля, выбор между ними пользователю предстоит сделать в BIOS.

Зачем нужен TPM

Модуль может оказаться полезен, например, для:

- Шифрования данных на жестком диске (скажем, в связке с Windows Bitlocker).

- Аутентификации пользователя (при входе в устройства, сети, сервисы). В частности, отпечатки пальцев со сканера – защитного устройства на многих современных моделях ноутбуков – могут храниться в TPM.

- Защиты программ от изменений, защиты от нарушений лицензионных соглашений.

- Аппаратная защита от вирусов, троянов и прочей компьютерной нечисти.

Вероятно, самый распространенный сценарий использования TPM – шифрование жесткого диска. Эта операция позволяет надежно защитить данные от несанкционированного доступа. Если с компьютером произойдет неприятность – кража, потеря, изъятие во время следственных действий – полнодисковое шифрование не позволит посторонним людям добраться до ваших файлов.

В Windows 10 pro и Windows 8 pro есть программа Bitlocker. С ее помощью можно включить на компьютере полнодисковое шифрование. Тут-то и пригодится TPM. Модуль позволит создать и хранить криптографические ключи, нужные для шифрования. При этом TPM не является частью Windows. Он не зависит от возможных уязвимостей ни в самой операционной системе, ни в прикладных программах.

Если злоумышленник попробует стартовать компьютер с флешки или CD/DVD, пара Bitlocker + TPM не разрешат доступ к диску. Если злоумышленник вынет жесткий диск из корпуса изъятого компьютера и подключит диск к своему компьютеру (а так обычно и делают), Bitlocker + TPM тоже защитят ваши данные. Любая попытка «обойти» оригинальную конфигурацию загрузки приведет к неудаче. (Точнее, потребуется специальный ключ).

Можно ли пользоваться полнодисковым шифрованием без TPM? Да, конечно. Криптомодуль делает этот процесс в чем-то удобнее для пользователя. Если он у вас есть – значит, у вас, как минимум, есть выбор, и вы можете попробовать что-то новое для безопасности своего компьютера.

Настройка политики TPM/TCM

У материнской платы, поставляемой для замены, для политики TPM/TCM по умолчанию установлено значение Не определено. Необходимо установить для этого параметра то же значение, что было установлено на предыдущей материнской плате.

Политику TPM/TCM можно настроить в Lenovo XClarity Provisioning Manager .

Чтобы настроить политику TPM/TCM, выполните следующие действия.

- Запустите сервер и при появлении подсказки нажмите клавишу F1, чтобы открыть Lenovo XClarity Provisioning Manager .

- Если при запуске требуется ввести пароль администратора, введите его.

- На странице общих сведений о системе нажмите Обновить VPD .

- Задайте один из следующих вариантов политики.

- Модуль TCM включен (только для материкового Китая). Если адаптер TCM установлен, пользователям в материковом Китае нужно выбрать этот вариант политики.

- Модуль NationZ TPM 2.0 включен (только для материкового Китая). Если адаптер NationZ TPM 2.0 установлен, пользователям в материковом Китае нужно выбрать этот вариант политики.

- Модуль TPM включен (остальные страны мира). Пользователям за пределами материкового Китая нужно выбрать этот вариант политики.

- Постоянно выключен. Если адаптер TPM или TCM не установлен, пользователям в материковом Китае нужно использовать этот вариант политики.

Хотя вариант Не определено также доступен для выбора, его использовать не следует.

Выполните считывание значения TpmTcmPolicyLock, чтобы выяснить, заблокирована ли политика TPM_TCM_POLICY:

Как проверить, есть ли у вас чип TPM

Есть несколько способов проверить наличие чипа TPM. Однако вы должны знать, что он должен быть включен на аппаратном уровне, чтобы программное обеспечение безопасности, такое как Bitllocker, могло его использовать.

- Использование управления TPM

- Включить его в BIOS или UEFI

- Использование узла безопасности в диспетчере устройств

- Используя команду WMIC.

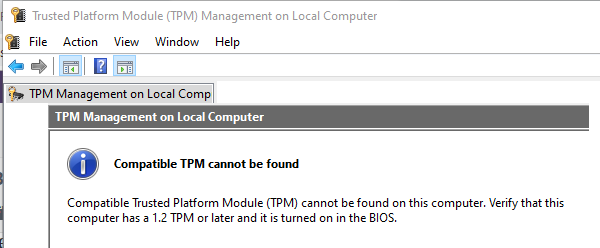

1] Open Trusted Management Module Management

Введите tpm.msc в командной строке и нажмите Enter. Будет запущено управление доверенным модулем управления.

Если это говорит:

Или что-то подобное, то у вас TPM на компьютере отсутствует.

Если это говорит:

2] Регистрация в BIOS или UEFI

Перезагрузите компьютер и загрузитесь в BIOS или UEFI . Найдите раздел безопасности и проверьте, есть ли параметр, похожий на TPM Support или Security Chip или что-то еще. Включите его и перезагрузите компьютер после сохранения настроек.

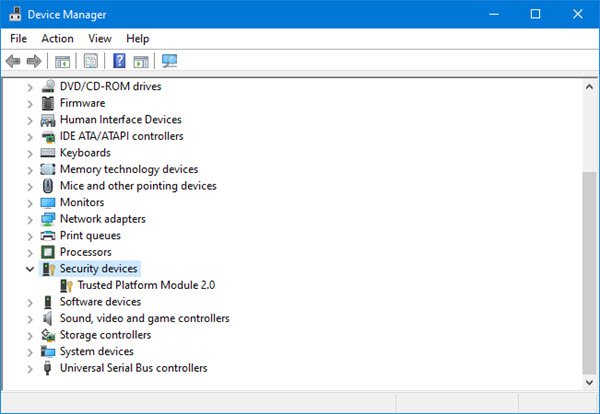

3] Проверьте с помощью диспетчера устройств

Используйте Win + X + M, чтобы открыть диспетчер устройств. Найти, если есть узел Устройства безопасности. Если да, разверните его и TPM с номером модуля.

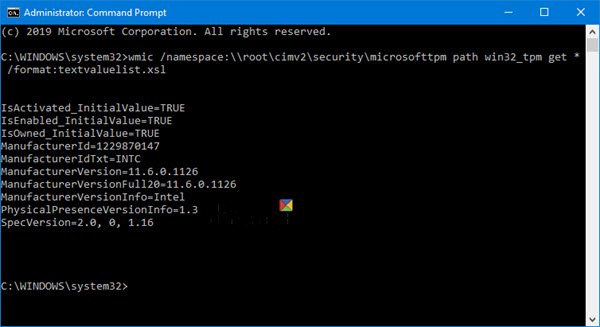

4] Используйте WMIC в командной строке

В командной строке с повышенными привилегиями выполните команду:

Будет отображен список пары ключ-значение.

Если в результате вы видите True, это означает, что TPM включен; иначе вы должны увидеть, что «экземпляры не доступны».

Мы надеемся, что руководство было простым и достаточно простым, чтобы вы могли выяснить, есть ли на компьютере чипсет TPM.

What To Do After Getting ‘A Configuration Change Was Requested to Clear TPM’?

When you choose to reset your Windows, you get an option to either keep your files or remove everything. If you decide to remove all your files, you need to choose the second option.

Once you follow the on-screen process, you’ll likely get the message after waiting a couple of hours. Basically, this pop-up is asking you whether to clear TPM or not.

If your keyboard and touchpad work fine, you can directly choose Yes or No, using either of the hardware. Selecting Yes will delete all the keys you had created earlier. So, we recommend backing up your encrypted data before proceeding ahead.

However, choosing No means, you’re not giving access to clear TPM. When doing so, you might get this same message repeatedly, and the infinite loop continues.

So, it’s better to backup your encrypted keys or files before choosing Yes. But, if you’re not worried about these data, you can directly select Yes as the OS will re-initialize the TPM once the Windows reset is completed.

However, if you try clearing TPM, you might lose some important data. Thus, we suggest doing this at your own risk.

Некоторые выводы и мои мысли по поводу Trusted Platform Module

Напишу все что я думаю об этом всем, окей? Смотрите:

- Как я понимаю то чип есть на всех материнских платах. Или вернее почти на всех.

- Чип участвует в работе некоторых алгоритмов шифрования.

- Чип, как я понимаю, хранит супер важную инфу, верно? Вполне возможно что он способен хранить такие данные как отпечатки пальцев, контур лица (при входе в виндовс используя веб-камеру, есть такая технология). Не исключено что способен и отпечаток глаза хранить, в некоторых ноутах есть такая крутая система защита..

- Модуль располагается на материнке. Но в биосе при этом может быть выключенным. Нужно ли его включать? Без необходимости — нет.

Лицензия

Рекомендуемые публикации:

Что делать, если к панели поиска Windows 10 2004 не применяется темная тема Как настроить только что установленную Windows 10 в полуавтоматическом режиме Как получить список установленных в Windows 10 десктопных и UWP-программ с помощью PowerShell Как обычному пользователю Windows получить права администратора, чтобы об этом не узнал владелец компьютера

- https://helpadmins.ru/tpm-device-v-bios-chto-jeto/

- http://VirtMachine.ru/trusted-platform-module-2-0-chto-eto-takoe-to.html

- https://soltau.ru/index.php/themes/kompyutery-i-programmy/item/501-chto-takoe-tpm-i-kak-ego-mozhno-ispolzovat

- https://www.white-windows.ru/kak-ochistit-tpm-v-windows-8-1-i-10/

- http://al-tm.ru/stati/stati-po-setyam/trusted-platform-module