Введение

IP in IP — это протокол IP-туннелирования, который инкапсулирует один IP-пакет в другой IP-пакет. Инкапсуляция одного IP пакета в другой IP пакет, это добавление внешнего заголовка с SourceIP — точкой входа в туннель, и Destination — точкой выхода из туннеля. При этом внутренний пакет не был изменен (кроме поля TTL, которое уменьшилось). Поля Don’t Fragment и The Type of Service должны быть скопированы в внешний пакет. Если размер пакета больше чем Path MTU, пакет фрагментируется в инкапсуляторе, это должно быть во внешнем заголовке. Декапсулятор должен будет собрать пакет. Многие маршрутизатора, включая Cisco и Linux-based, поддерживают этот протокол.

Через L2TP

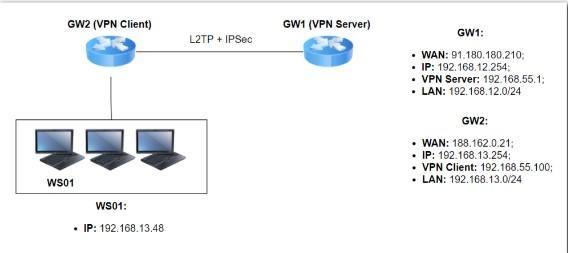

Несколько устройств Микротика могут настраивать NAT forward друг другу через L2TP. В данной ситуации есть два роутера: один выходит в Сеть по «серому IP-адресу», второй – через выданный провайдером «белый IP».

Выше – пример того, как будет выглядеть схема веб подключения. Port пробрасывается до WS01 через GW1. Чтобы добиться соответствующего результата, потребуется:

Зайти на маршрутизатор GW2.

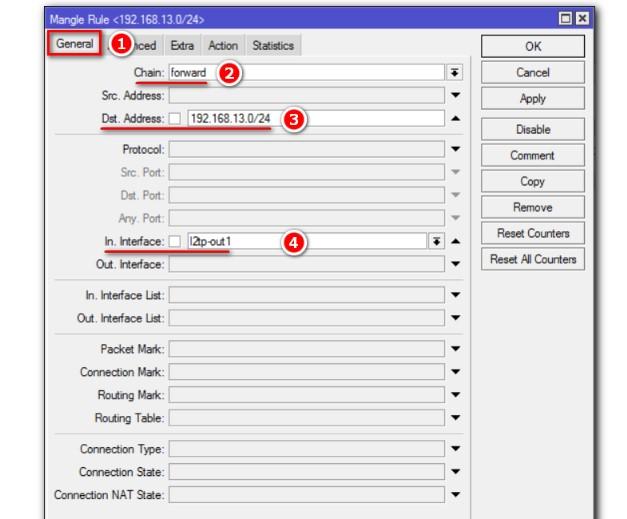

Открыть IP – Firewall– Mangle – «+».

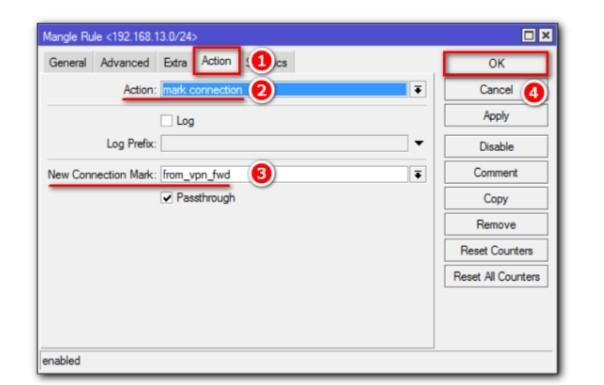

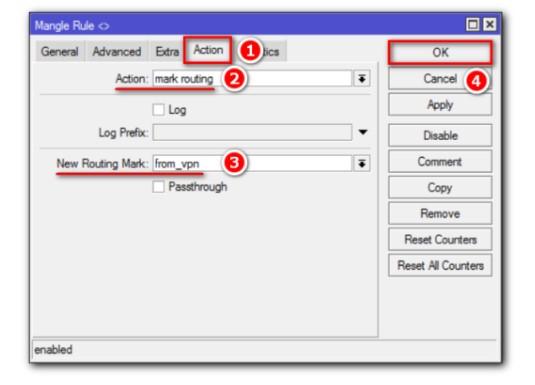

В разделе Action написать:  .

.

Промаркировать соединения цепочки forward аналогичным образом:  .

.

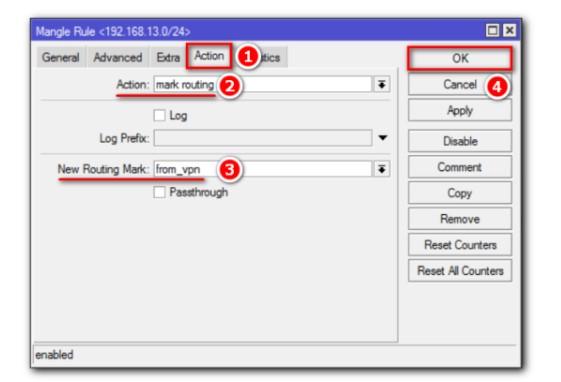

В Action написать:  .

.

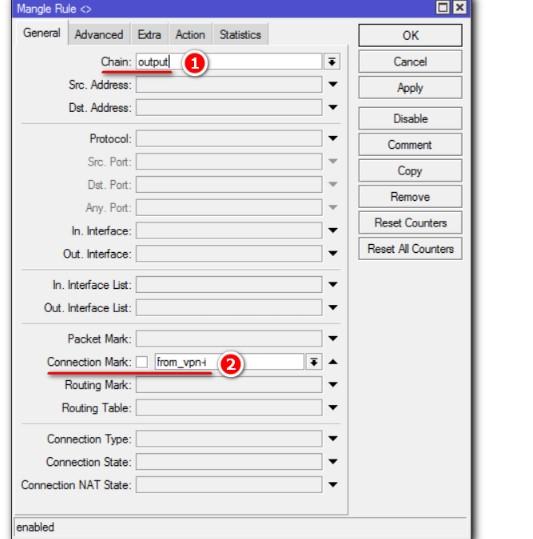

Сделать маркировку маршрутов для веб подключения:

.

.

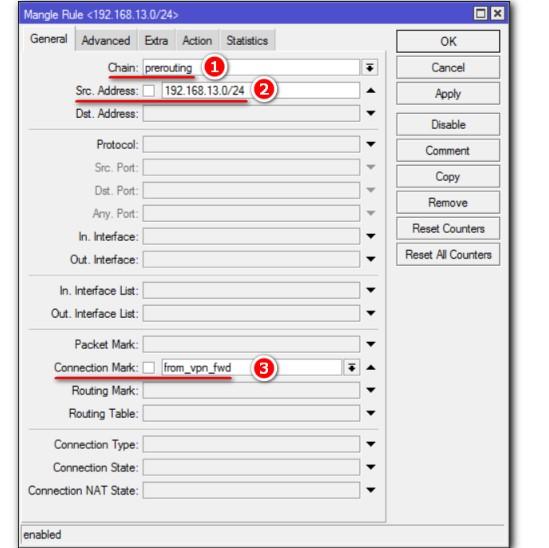

Для prerouting установить настройки:

.

.

Теперь необходимо для L2TP добавить маршрут по умолчанию для макетов, которые получили маркировку в качестве пришедших из туннеля. Для этого необходимо:

Перейти в IP – Routers – «+».

Установить значения:  .

.

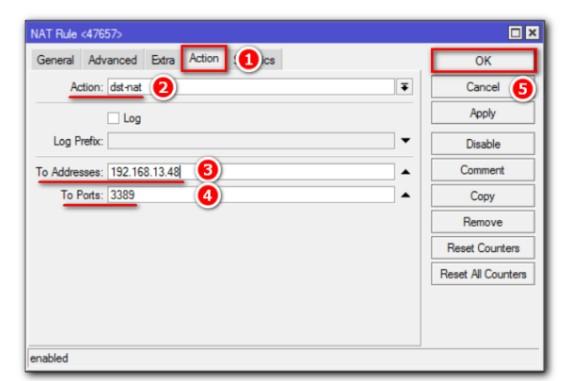

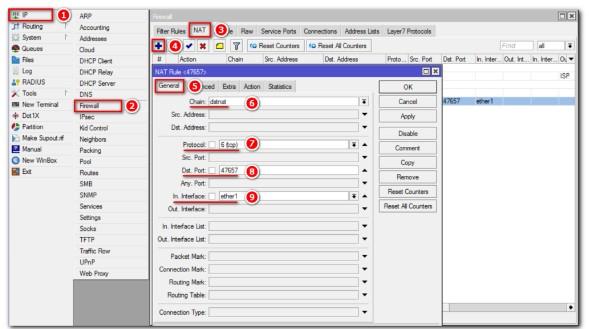

Перейти к конфигурациям GW1 путем проброса порта до хоста 192.168.13.48:

Теперь все будет открываться так, как было задумано изначально. Если же требуется создать внутреннюю сеть, можно использовать приложение OPEN VPN. Здесь – пример настройки соответствующего подключения.

Настройка локальной сети

Первым делом давайте создадим локальную сеть для нашего офиса или дома. Особенностью микротик является то что все порты у него равны, то есть нет определенно выделенного порта под интернет, а другие под локалку. Мы можем сами выбирать как нам угодно, для этого есть механизм «Bridge». Простым языком Бридж это – объединение физических портов в пул логических (грубо говоря в один широковещательный домен). Замечу что Wi-Fi является тоже интерфейсов и если мы хотим, чтоб в нем была та же LAN сеть что и в портах, его также нужно добавить в Bridge.

В моем примере я сделаю WAN порт пятым, а все остальные объединим в бридж, и они будет в роли свитча.

- Переходим в нужный раздел;

- Создаем сам бридж;

- Сохраняем.

Все настройки в данном месте у микротика можно оставить по умолчанию, на ваше усмотрение поменяйте название на более понятное, например, «bridge_lan». Переходим на следующую вкладку «port» и добавляем через кнопку плюс все порты кроме ether5.

Первый этап конфигурирования интерфейсов на уровне портов закончен, теперь у нас в ether1,2,3,4 и wlan1 единый широковещательный домен, а ether5 для подключения к провайдеру.

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

/interface pptp-client monitor 0

status: "connected"

uptime: 7h24m18s

idle-time: 6h21m4s

encoding: "MPPE128 stateless"

mtu: 1460

mru: 1460

Read-only properties

| Property | Description |

|---|---|

| status () | Current PPTP status. Value other than «connected» indicates that there are some problems establishing tunnel. |

| uptime (time) | Elapsed time since tunnel was established. |

| idle-time (time) | Elapsed time since last activity on the tunnel. |

| encoding () | Used encryption method |

| mtu (integer) | Negotiated and used MTU |

| mru (integer) | Negotiated and used MRU |

Понятие Mikrotik

MikroTik предлагает широкий спектр оборудования: роутеры, коммутаторы, беспроводные точки доступа, сетевые карты и многое другое. Устройства MikroTik отличаются высокой производительностью, надежностью, функциональностью и гибкостью настройки.

MikroTik RouterOS является мощной операционной системой, которая предоставляет широкие возможности для управления и настройки сетей, включая функции маршрутизации, коммутации, брандмауэра, VPN, балансировки нагрузки, качества обслуживания и т. д.

Одной из возможностей MikroTik RouterOS является настройка предпочитаемого источника отправки пакетов, используя параметр Pref Source (Предпочтительный источник). Этот параметр позволяет определить, через какой интерфейс отправить пакеты, если у вас есть несколько доступных соединений с Интернетом.

| Параметр | Описание |

|---|---|

| Unspecified | Интерфейс не указан и MikroTik выбирает интерфейс автоматически |

| Required | Указывает, что пакет должен быть отправлен через указанный интерфейс |

| Preferred | Указывает, что пакет будет отправлен через указанный интерфейс, если он доступен |

| Backup | Указывает, что пакет будет отправлен через указанный интерфейс только в случае отсутствия других активных интерфейсов |

Параметр Pref Source может быть полезен, если у вас есть несколько подключений к Интернету и вы хотите отправлять пакеты через определенный интерфейс в зависимости от определенных условий, например, для балансировки нагрузки или определения приоритетных каналов связи.

Примеры настройки firewall

Рассмотрим некоторые примеры по настройки firewall на маршрутизаторе микротик.

Настройка безопасности Микротик

Для начала настроим безопасность на наше маршрутизаторе, Для этого сделаем следующие

1.Запретим пинговать наше устройство

2.Запретим доступ к микротику всем кроме локальной сети и разрешенных ip адресов

Для настройки подключаемся к роутеру с помощью утилиты winbox и идем в меню IP-Firewall. Вкладка Filter Rules и нажимаем добавить.

Запрещаем пинги на наше устройство, для этого, на вкладке general, chain выбираем input protocol icmp

На вкладке Action выбираем drop

Запрещаем доступ к управлению маршрутизатора. Для начала создаем лист с нашими разрешенными адресами, переходим в IP-Firewall, вкладка Address Lists, добавляем новый лист

Name – название нашего листа

Address – адреса относящиеся к этому листу, можно указывать как отдельные адреса так и сети.

Дальше создаем новое правило, снова переходим в Filter rules и добавляем его

Затем переходим на вкладку Advanced и в качестве Src. List выбираем созданный лист

В действии Action выбираем разрешить accept.

Можно было не создавать лист, а на вкладке General в параметре Src. Address прописать нашу сеть, просто мне удобнее работать со списками адресов, в будущем для добавления нового адреса нужно его просто добавить в лист allow_ip.

Следующим шагом запрещаем все входящие соединения. Добавляем правило на chain input, и в действии ставим drop. Должно получится следующие

Для того что бы поменять местами правило, нужно кликнуть по строке и с зажатой левой кнопкой мыши перетащить его на нужное место.

На самом деле, правило по запрете ping можно было не создавать, т.к последнее правило блокирует все попытки доступа к роутеру, в том числе и пинг.

Доступ пользователей в интернет

Допустим нам нужно дать доступ в интернет только для определенной сети. Для этого создаем два разрешающих правила в chain forward. Первое правило разрешает исходящий трафик из нашей сети

Action ставим accept. Можно как указать Src. Address, так и использовать Address Lists, как мы это делали выше. Следующим правилом разрешаем прохождение пакетов в нашу сеть.

B следующим правилом запрещаем все остальные сети,

Action выбираем drop. В результате получится следующее

Запрет доступа пользователя в интернет

Если нам нужно запретить доступ в интернет определенным пользователям, давайте сделаем это через Address Lists, что бы в дальнейшем проще было добавлять или удалять правила, переходим на вкладку address Lists и создаем список block в который добавим адреса для блокировки.

Создаем запрещающее правило firewall в chain forward, в котором на вкладке Advanced в Src. Address List выбираем наш список для блокировки

В Action выбираем Drop. Теперь, наше правило нужно поставить выше разрешающего правила, иначе оно не сработает, как это сделать я писал выше, в результате получится следующая картина

Аналогично можно запретить доступ к внешним ресурсам, так же создаем список для блокировки, но в настройка firewall уже указываем его в качестве Dst. Address List. Кроме ip адреса в список можно вносить и доменные имена, например если мы хотим запретить доступ пользователей в соцсети, одноклассники или вконтакте.

Доступ только к сайтам

В следующим примере рассмотрим как разрешить пользователям выход в интернет только по 80 и 443 порту и запретить все остальные, для этого создадим разрешающее правило в chain forward, Protocol выбираем tcp и в параметре Dst.Prort указываем разрешенные порты

Тоже самое можно сделать с помощью запрещающего правила, используя оператор отрицания «!», а Action установить drop

Это означает, запретит все порты кроме 80 и 443.

Конечно, все возможности firewall на микротик я показать не смогу, но основные параметры думаю понятны.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на .

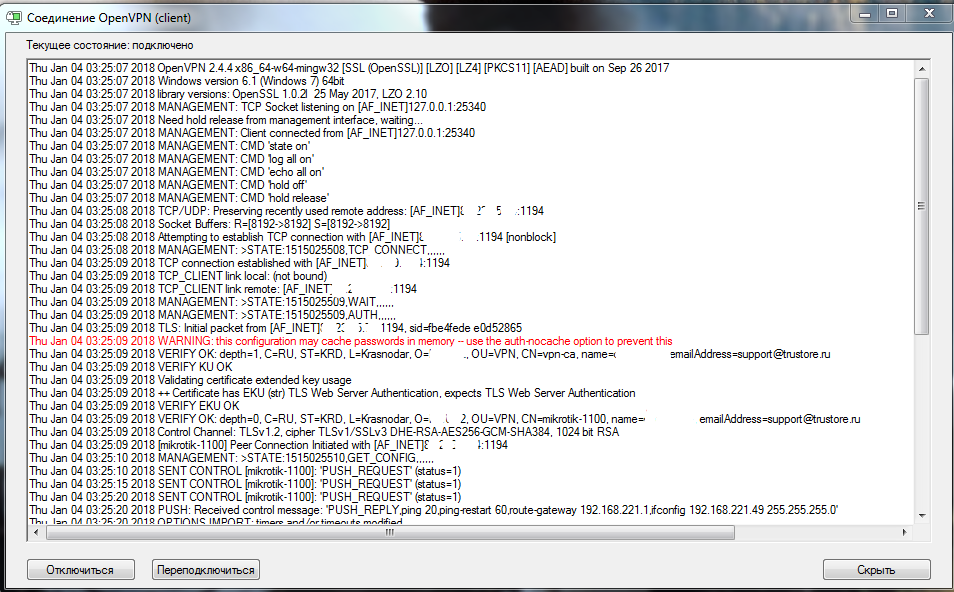

Настройка клиента OpenVPN Windows для микротика

×

Не все версии RouterOS нормально работают с OpenVPN. Например версия RouterOS ниже 6.36 не работает с версиями OpenVPN выше 2.3.10. Поэтому не забывайте периодически обновлять RouterOS.

×

При получении ошибки:

OpenSSL: error:14094418:SSL routines:ssl3_read_bytes:tlsv1 alert unknown ca

Обновите прошивку!

И проверьте что бы в сертификатах на микротике был импортирован ca.crt!

×

OpenSSL: error:14090086:SSL routines:ssl3_get_server_certificate:certificate verify failed

При возникновении этой ошибки обновляем прошивку. Заново импортируем сертификаты в микротике(не надо их генерировать снова, просто удалить и снова добавить)

Конфиг файл тестировался для OpenVPN 2.5.4, последнего на момент написания статьи и RouterOS 6.47.6

После установки нам необходимо будет переходим в каталог с установленным OpenVPN. Затем добавляем файл client.ovpn в каталог config следующего содержания:

proto tcp-client

# в этой строчке мы указываем адрес в интернете нашего микротика

remote 123.123.123.123

dev tap

nobind

persist-key

tls-client

#указываем имена публичного CA сертификата

ca ca.crt

# публичного сертификата клиента

cert client.crt

# и его закрытый ключ

key client.key

#каждые 10 секунд проверять туннель, если нет ответа 120 секунд, переподключаться

keepalive 10 120

verb 3

cipher AES-256-CBC

auth SHA1

pull

#проверка сертификата сервера

#https://openvpn.net/index.php/open-source/documentation/howto.html#mitm

remote-cert-tls server

# эта строка задаёт файл с логином-паролем которые мы прописывали в PPP-Secrets на микротике

auth-user-pass auth.cfg

# в этой части мы задаём настройки сетей которые находятся за микротиком,

# в моём случае 192.168.1.0 с маской 255.255.255.0 это сеть,

# а 172.21.108.1 это адрес микротика который мы указывали в PPP профиле

route-method exe

route-delay 2

route 192.168.1.0 255.255.255.0 172.21.108.1

|

1 |

proto tcp-client # в этой строчке мы указываем адрес в интернете нашего микротика remote123.123.123.123 dev tap persist-key tls-client #указываем имена публичного CA сертификата ca ca.crt # публичного сертификата клиента cert client.crt # и его закрытый ключ key client.key #каждые 10 секунд проверять туннель, если нет ответа 120 секунд, переподключаться keepalive10120 verb3 cipher AES-256-CBC auth SHA1 pull remote-cert-tls server # эта строка задаёт файл с логином-паролем которые мы прописывали в PPP-Secrets на микротике auth-user-pass auth.cfg # в этой части мы задаём настройки сетей которые находятся за микротиком, route-method exe route-delay2 route192.168.1.0255.255.255.0172.21.108.1 |

Так же копируем в эту папку публичные сертификаты CA и клиента, и закрытый ключ клиента. Создаём файл auth.cfg вида

user

123

|

1 |

user 123 |

где user — имя пользователя, 123 — пароль, которые мы задавали в PPP-Secrets на микротике

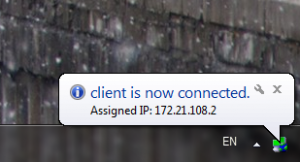

На этом настройка клиента завершена, запускаем OpenVPN GUI и он начинает подключение

×

Внимание! В Win7 с включённым UAC, а также на Win8 и Win8.1 не зависимо от того включён или выключен UAC запускаем OpenVPN GUI только в режиме Запускать от имени администратора! В противном случаем у Вас не добавятся маршруты или и вовсе не произойдёт подключения.

при успешном подключении в трее появится сообщение

Преимущества использования Mikrotik pref source

Mikrotik pref source – это функция, предоставляемая Mikrotik RouterOS, которая позволяет настраивать приоритет источников данных для определенных протоколов маршрутизации. Это серьезное преимущество в настройке сети и обеспечении оптимальной производительности и эффективности.

Вот несколько преимуществ использования Mikrotik pref source:

- Управление трафиком: Mikrotik pref source позволяет контролировать поток трафика в сети. Вы можете установить предпочтения для различных источников данных и определить, какой источник должен использоваться в первую очередь. Это особенно полезно, когда у вас есть несколько сетевых интерфейсов или провайдеров интернета.

- Балансировка нагрузки: Если у вас есть несколько источников данных, вы можете использовать Mikrotik pref source для распределения нагрузки между ними. Вы можете указать, какой источник должен использоваться для какого типа трафика или при условии, что один источник будет использоваться при превышении заданного порога.

- Эффективность использования источников данных: Использование Mikrotik pref source позволяет оптимально использовать доступные источники данных. Вы можете настроить приоритет для каждого источника, чтобы максимально использовать их возможности. Это способствует более эффективному использованию сетевых ресурсов и улучшению производительности сети.

- Отказоустойчивость: Mikrotik pref source может использоваться для настройки резервного источника данных. Если первичный источник данных недоступен, маршрутизатор может автоматически переключиться на резервный источник. Это гарантирует непрерывность работы сети и минимизирует простои из-за сбоев в сети.

В целом, использование Mikrotik pref source предоставляет администраторам сети более гибкий и эффективный способ управления трафиком и повышает производительность сети. Это позволяет оптимально использовать доступные источники данных, обеспечивать балансировку нагрузки и обеспечивать отказоустойчивость.

Настройка wifi точки доступа на MikroTik

По правде сказать, Wi-Fi это очень объёмная тема, которую можно расписать на пару статей. Здесь же я покажу как быстро настроить wifi на микротике для домашних нужд или не большого офиса. Если же вам нужно разобрать во всем детальнее (ccq, ширина канала и т.д) то мы позже напишем статью и на эту тему.

По умолчанию wlan интерфейс выключен, поэтому идем и включаем его в разделе Wireless.

Далее надо настроить Security Profile – это место где мы задаем параметры безопасности для точки доступа.

- Переходим в нужную вкладку;

- Открываем двумя кликами «default» профйал;

- Указываем – dynamic keys;

- Тип авторизации отмечаем – WAP PSK, WAP2 PSK, aes ccm;

- В графе WAP и WAP2 Pre-Shared Key – указываем пароль от Wi-FI (придумайте сложный).

Здесь закончили, сохраняем все и переходим в разделе Wireless на вкладку interfaces, двойным щелчкам открываем wlan1. Дальше указываем все так как у меня.

Здесь стоит обратить внимание на следующие параметры:

- SSID –это имя точки доступа которое будут видеть WI-FI устройства;

- Mode – ap bridge, ставьте именно это значение.

Такие значение как «Frequency» делайте как на скриншоте, это например частота канала. Ее по-хорошему нужно выбирать после анализа частотного спектра, но, если вы не знаете, что это ставьте любое значение, работать будет. На этом настройка роутера микротик с нуля закончена, можно пользоваться.

Также рекомендую задать пароль администратора, ото без него любой введя логин admin сможет подключиться к вашему устройству. Делается это в System -> Users.

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в углубленном курсе «Администрирование сетевых устройств MikroTik». В курсе много практических лабораторных работ по результату выполнения которых вы получите обратную связь. После окончания обучения вы получите диплом гос. образца РФ. Подробности и доступ к началу курса бесплатно тут.

Микротик — префикс и его источник

Инструмент Mikrotik pref source (префиксный источник) позволяет задавать префикс, который будет использоваться в качестве источника для маршрутизации пакетов данных. Это дает возможность точно определять, какая часть сети будет использоваться для отправки пакетов.

Использование Mikrotik pref source особенно полезно в случаях, когда необходимо маршрутизировать пакеты через конкретный префикс сети, например, для балансировки нагрузки или настройки резервных каналов связи.

Для настройки Mikrotik pref source необходимо воспользоваться командой в терминале роутера:

| Параметр | Значение |

| ip | адрес IP-маршрутизатора |

| source | префиксный источник |

| set | установить префиксный источник |

Пример использования команды:

/ip route add dst-address=192.168.1.0/24 gateway=192.168.0.1 pref-source=192.168.0.2

В данном примере мы настраиваем маршрут для сети 192.168.1.0/24 через шлюз с адресом 192.168.0.1, при этом источником пакетов будет выступать префикс сети 192.168.0.2.

Использование Mikrotik pref source позволяет оптимизировать маршрутизацию пакетов данных в сети и эффективно управлять трафиком.

Контроль соединения

После настройки к веб-интерфейсу роутера и успешной , сделайте контроль соединения по локальному ip-адресу PPTP-клиента. Так роутер будет сам проверять свою авторизацию на статическом IP адресе.

В мобильных сетях такой контроль необходим, чтобы модем автоматически перезагружался по питанию в том случае, когда роутер станет недоступен на статическом IP адресе. .

В левом меню роутера зайдите в раздел «Tools» — «Netwatch», нажмите кнопку «Add» и введите эти данные:

| Параметр | Значение |

|---|---|

| Вкладка «Host» | |

| Host | |

| Interval | |

| Timeout | |

| Вкладка «Down» | |

| On down |

Если указать другой ip-адрес или задать периодичность проверки чаще чем раз в 5 минут, то модем будет перезагружаться постоянно.

Как видите, в привязке статического IP адреса к роутеру или ПК действительно нет ничего сложного. Эта процедура не требует специальных познаний, а с нашей универсальной Инструкцией выполнить ее сможет каждый. Более того, рассмотренные принципы настройки, хоть и с небольшими вариациями, применимы и к другому оборудованию ![]()

Настройка сервера PPPoE на Микротик

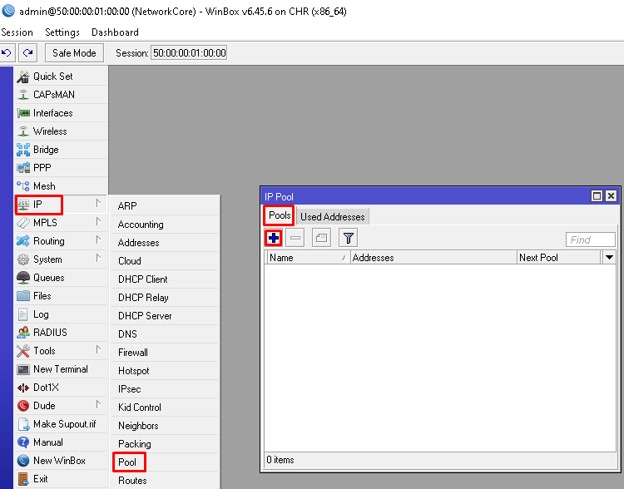

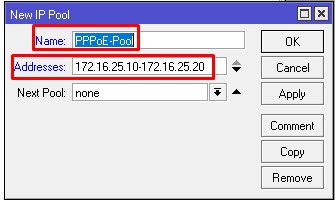

Нам необходимо создать адресное пространство (IP пул). Подключимся к NetworkCore и перейдем в IP – Pool.

Создадим новый. Задаем понятное название и диапазон адресов.

Сохраняем и переходим к следующему пункту.

Создание профиля

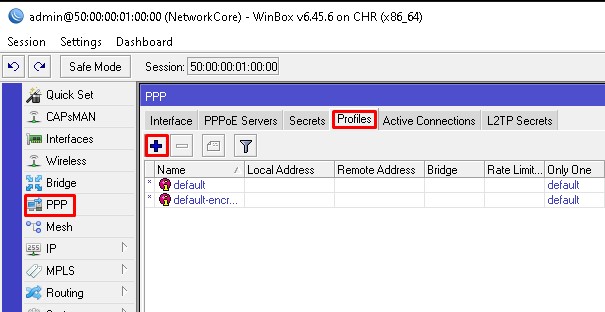

Переходим к созданию профиля. Открываем PPP – Profiles.

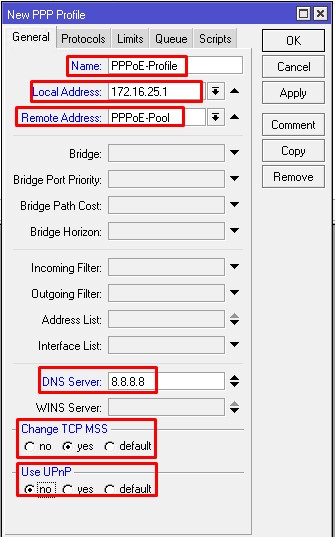

- Задаем понятное имя профиля;

- Local Address – 172.16.25.1;

- Remote Address – ранее созданный пул;

- DNS – в качестве примера 8.8.8.8;

- Change TCP MSS – yes;

- Use UPnP – no.

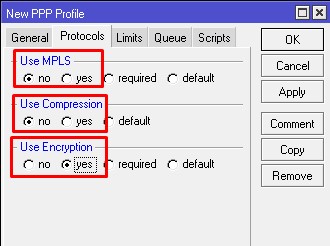

Переходим в Protocols.

- Use MPLS – no;

- Use Compression – no;

- Use Encryption – yes.

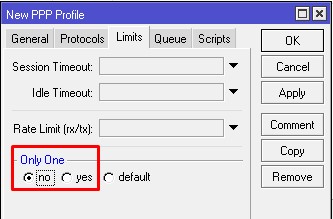

Открываем Limits.

Only One – no.

Сохраняем и идем далее.

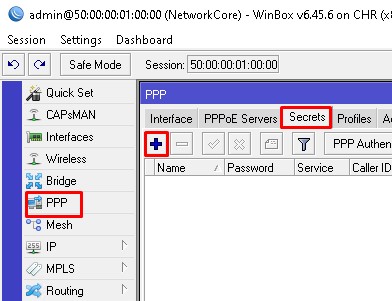

Создание пользователей

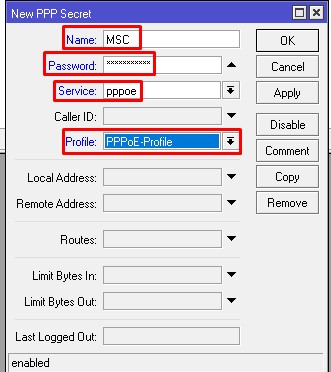

Т.к. PPPoE требует аутентификацию по логину и паролю, нам необходимо создать два пользователя, по одному для каждого офиса. Последовательно открываем PPP – Secrets.

- Name – учетная запись, регистр имеет значение;

- Password – пароль;

- Service – можно выбрать any, но я предпочитаю указывать конкретные сервисы;

- Profile – раннее созданный профиль.

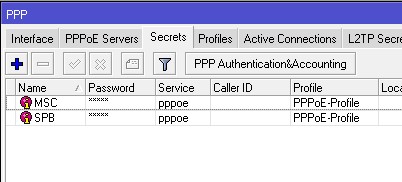

По аналогии создаем пользователя для офиса SPB.

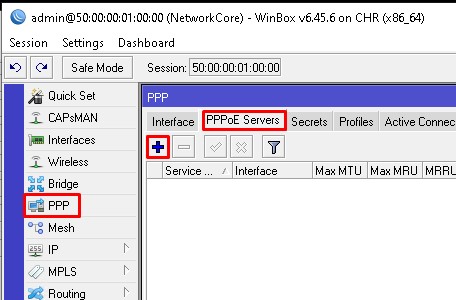

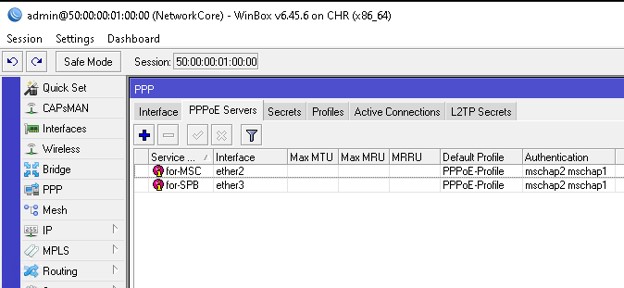

Включение сервера

Для ограничения широковещательного трафика я не стал создавать bridge и добавлять в него порты, связанные с офисами. Так же я создал одну сеть, что не рекомендуется для production сети. Сервер настраивается в PPP – PPPoE Servers. Создадим первый, подключенный к московскому офису.

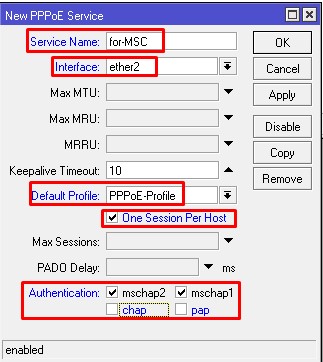

Задаем параметры:

- Service Name — указываем уникальное имя сервиса;

- Interface – ether2 для офиса в Москве;

- Default profile – раннее созданный профиль;

- One Session Peer Host – ставим галочку;

- Authentication – оставляем только MSCHAPv1 и MSCHAPv2.

Есть возможность указать задержку ответа в параметре PAD0 Delay. Данный параметр будет полезен для сценариев с несколькими серверами. Его мы не изменяем.

Сохраняем и создаем еще один, но только указываем другое имя сервиса и порт ether3 в параметре interface.

Как настроить “static routing” в MikroTik

Будет рассмотрена запись статического маршрута, с детальным описанием рабочих параметров.

Настройка находится IP→Routes

Dst. Address – конечный адресат, популярные значения

Gateway – шлюз, которому будет отправлен пакет.

Check Gateway – проверка доступности шлюза:

Этот пункт позволяет произвести точное определение не доступности шлюза и является рекомендованным, при использовании автоматического переключения линии интернета.

Type – маршруты, которые не указывают nexthop для пакетов, но вместо этого выполняют некоторые другие действия с пакетами, имеют тип, отличный от обычного unicast(одноадресного). Маршрут blackhole(черная дыра) молча отбрасывает пакеты, в то время как маршруты, unreachable(недоступные) и prohibit(запрещающие), отправляют сообщение ICMP Destination Unreachable (код 1 и 13 соответственно) на адрес источника пакета.

Distance – определение приоритета заданного маршрута. Чем ниже число, те выше приоритет.

Scope\Target Scope – параметры рекурсивной маршрутизации, состоящей из этапов:

Больше информации по использованию параметров ааа можно найти в соответствующем руководстве “Manual:Using scope and target-scope attributes → ”

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Routing Mark – направлять пакеты из заданной таблицы маршрутизации. Как правило этот параметр или пустой или заполняется промаркерованнымb маршрутами из раздела Mangle.

Pref. Source – задается IP адрес, от которого будет отправлен пакет. Этот параметр актуален, когда на интерфейсе несколько IP адресов.

Резюме

В данной статье мы рассмотрели, что такое Mikrotik pref source и как его настроить. Pref source — это параметр в Mikrotik RouterOS, который позволяет указать источник приоритетного маршрута в случае наличия нескольких одинаковых маршрутов с одинаковыми метриками.

Важно отметить, что использование pref source имеет смысл только в случае, если сеть имеет несколько выходов к одной и той же цели с разными метриками. В противном случае, установка pref source не имеет смысла

Настройка Mikrotik pref source может быть выполнена с помощью командной строки или интерфейса WebFig или WinBox. Для настройки pref source необходимо зайти в раздел «IP» — «Route» и выбрать нужный маршрут. Затем в настройках маршрута нужно указать желаемый источник приоритетного маршрута, используя параметр «Pref Source».

При настройке pref source важно учитывать, что источник должен быть доступным и стабильным. Если источник станет недоступным, маршрут будет автоматически перенастроен на другой источник с наивысшим приоритетом

Таким образом, настройка Mikrotik pref source позволяет эффективно управлять трафиком и выбирать оптимальные маршруты в сети с несколькими выходами к одной и той же цели.

Примеры использования Mikrotik pref source

Вот несколько примеров использования Mikrotik pref source:

- Настройка предпочтительного источника трафика для конкретного маршрутизатора. Например, если у вас есть несколько доступных источников интернет-подключения, вы можете указать один из них как предпочтительный для определенного маршрутизатора. Это позволит вам более гибко управлять трафиком в вашей сети.

- Управление трафиком между двумя или более подключениями к Интернету. Вы можете использовать Mikrotik pref source, чтобы направлять определенные виды трафика через определенное подключение, основываясь на вашей конкретной политике или требованиях.

- Настройка резервного подключения к Интернету. Если у вас есть несколько доступных источников интернет-подключения, вы можете использовать Mikrotik pref source для настройки резервного подключения. Если основное подключение отключено или недоступно, роутер автоматически переключит трафик на резервное подключение.

- Ограничение доступа к определенным источникам трафика. Вы можете использовать Mikrotik pref source для ограничения доступа к определенным источникам трафика или для блокировки определенных типов трафика. Например, вы можете настроить правило, чтобы блокировать доступ к определенным сайтам или сервисам.

Pref src Mikrotik: основные понятия и принцип работы

Основной принцип работы Pref src Mikrotik заключается в том, что при отправке пакета данных, маршрутизатор проверяет таблицу маршрутизации и выбирает наиболее подходящий маршрут для доставки этого пакета. При этом, в таблице маршрутизации может быть задано несколько маршрутов с одинаковыми метками и разными исходящими IP-адресами.

Если при отправке пакета данных используется несколько исходящих IP-адресов, то маршрутизатор выбирает исходящий IP-адрес, заданный с помощью Pref src Mikrotik. Если Pref src Mikrotik не задан, то будет использован наиболее подходящий маршрут из таблицы маршрутизации.

Для использования Pref src Mikrotik необходимо настроить правила маршрутизации и добавить в них параметр routing-mark, указывающий на маршрут, для которого будет использоваться Pref src. Затем необходимо добавить параметр src-address с указанием IP-адреса, который должен использоваться при отправке пакета данных.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Включить SSTP-сервер. Оставим только аутентификацию «mschap2» как наиболее надежную и отключим проверку клиентского сертификата.

Создать новый аккаунт. Для дальнейшего удобства лучше задавать имена так, что бы сразу можно было определить к кому или чему они относятся. Т. е. имена типа user1, user2, user3 и т. д. не желательны в виду того, что в случае увеличения их количества будет тяжело сопоставить реальных пользователей аккаунтов и сами аккаунты.

Создать статическую запись SSTP сервера. Это действие не обязательно, т. к. если запись не создать вручную, то при каждом подключении она будет создаваться динамически. Но при этом наличие этой записи облегчает дальнейшую настройку и диагностику.

Через консоль

/interface sstp-server server set authentication=mschap2 certificate=none enabled=yes verify-client-certificate=no

/ppp secret add name=user1 password=user1-password local-address=172.16.30.1 remote-address=172.16.30.2 profile=default service=sstp disabled=no

/interface sstp-server add name=»SSTP Server for filial1″ user=user1

Настройка второго маршрутизатора

Через графический интерфейс

Создать интерфейс для подключения к первому маршрутизатору. Здесь так же оставляем только аутентификацию «mschap2«.

Через консоль

/interface sstp-client add authentication=mschap2 connect-to=10.1.100.1 disabled=no name=»SSTP HQ connection» password=user1-password user=user1 verify-server-address-from-certificate=no verify-server-certificate=no

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс Выполнить следующие настройки: Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут) Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети) Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети) Комментарий указать по нажатию кнопки «Comment» (не обязательно)

/ip route add comment=»route to filial1 through VPN» dst-address=192.168.25.0/24 gateway=172.16.30.2 pref-src=192.168.15.1

На втором маршрутизаторе

Через графический интерфейс Выполнить следующие настройки: Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут) Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети) Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети) Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль /ip route add comment=»route to HQ through VPN» dst-address=192.168.15.0/24 gateway=172.16.30.1 pref-src=192.168.25.1

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Примечание: Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping’и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping’и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Раздел 7: Выводы

В данной статье мы рассмотрели тему «Pref source mikrotik». Мы разобрали, что это такое и как использовать эту функцию в маршрутизаторах MikroTik. Выводы, которые можно сделать:

Pref source — это параметр, который позволяет задать источник префиксов для определенных условий.

Использование Pref source может улучшить производительность сети и обеспечить более эффективное управление трафиком.

Для настройки Pref source необходимо использовать команду в командной строке маршрутизатора MikroTik.

Важно обратить внимание на приоритеты правил, чтобы убедиться, что правила с Pref source применяются в нужном порядке.

Рекомендуется тщательно планировать и настраивать правила Pref source для достижения оптимальной производительности и эффективного использования сети.

В целом, правила Pref source являются мощным инструментом для настройки маршрутизатора MikroTik и позволяют гибко управлять потоками данных в сети.

Надеемся, что данная статья помогла вам лучше понять тему «Pref source mikrotik» и дала полезные рекомендации по его использованию.