Причины появления ошибки ERR_SSL_VERSION_OR_CIPHER_MISMATCH с протоколом

Ошибка с этим кодом появляется на всех популярных браузерах без исключения. В некоторых случаях пользовательская программа не причастна к ней. А ошибка происходит по вине сервера или тех, кто настраивал сайт. Переводится текст ошибки как — неверная версия протокола или проблемы записи сертификата. Часто её можно решить и при помощи настроек браузера.

Каждый браузер при подключении к сайту требует у него специальный сертификат. Если с ним все в порядке, вы попадаете на веб-страницу. Если появились какие-то проблемы, мы видим ошибку протокола «ERR_SSL_VERSION_OR_CIPHER_MISMATCH». Далее рассмотрим методы устранения этого сбоя.

Что делать, если появилась данная ошибка в браузере?

Если вы являетесь владельцем сайта, на котором происходит ошибка, вам нужно проверить следующее:

- Проверьте правильность имени веб-сайт в сертификате и название фактического адреса;

- Если вы нашли ошибку, исправьте её и снова проверьте доступ, появляется ли ошибка.

Сегодня каждый браузер поддерживает протокол SSL. Но в некоторых случаях он может быть устаревшим для сайтов, так как вышел новый, более защищенных протокол TLS. Но об этих настройках чуть позже.

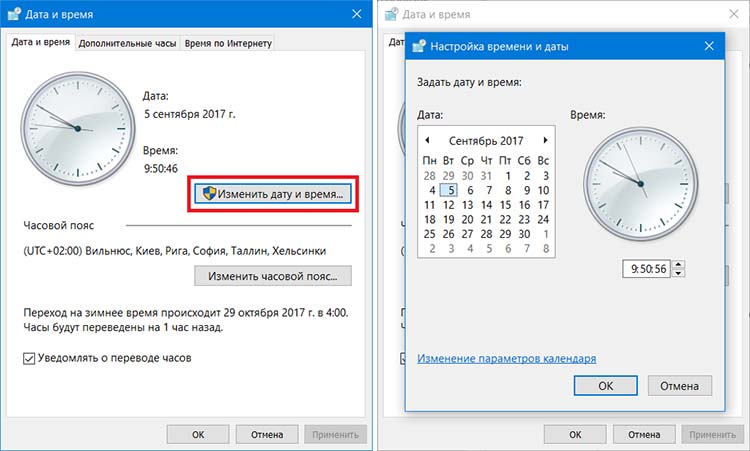

Ошибка может появляться вовсе не из-за несоответствий или проблем протоколов, а по причине неправильных настроек компьютера. Возможно вы давно не использовали интернет на своем устройстве, поэтому время и дата могли сбиться. Это часто приводит к неправильной работе других программ и сайтов.

- Поэтому выберите внизу справа дату или время правой кнопкой мыши.

- Выберите из пунктов контекстного меню «Настройки даты и времени».

- Установите правильное значение или просто выберите свой часовой пояс, чтобы время автоматически исправилось.

Настройки даты и времени на компьютере

Настройки даты и времени на компьютере

Методы криптографии

Алгоритмы шифрования

Предположим, что Алиса хочет отправить сообщение банку о перечислении некоторой суммы денег, включающее информацию, которую она хочет скрыть от других, такую как номер счета и сумма. Алиса хочет, чтоб сообщение было секретным. Криптографические алгоритмы могут быть использованы для преобразования её сообщения в зашифрованный вид. Как только сообщение стало нечитаемым, оно может стать понятным только при помощи секретного ключа. Без секретного ключа сообщение бесполезно, потому что требуется слишком много времени, чтоб расшифровать его. Существуют два основных типа алгоритмов основанных на ключах: симметричные и с открытым ключом.

Симметричные алгоритмы, часто называемые традиционными, требуют, чтоб у отправителя и получателя был одинаковый ключ, секретная информация, которая используется для шифрования и дешифрования сообщения. Только те, кто имеют ключ (отправитель и получатель) могут прочитать сообщение. Если Алиса и банк знают секретный ключ, они могут отправлять друг другу приватные сообщения. Проблема в том, что Алиса и банк должны выбрать ключ до того начнут обмениваться сообщениями.

Дрогой подход использовать криптографию с открытым ключом. Алгоритмы с открытым ключом (называемые ассиметричными алгоритмами) решают проблему обмена ключами, они разработаны таким образом, что ключ, используемый для дешифрования отличается от ключа используемого для шифрования. Это позволяет обмениваться секретными сообщениями без определения общего ключа: открытый ключ можно опубликовать, а второй нужно сохранить в секрете (закрытый ключ). Любой может зашифровать сообщение, используя открытый ключ, но только обладатель закрытого ключа сможет прочитать его. Таким образом, любой может послать зашифрованное сообщение тому, кто сгенерировал пару ключей и сделал известным открытый ключ (оставив закрытый ключ у себя). Если у Алисе есть открытый ключ банка, она сможет послать ему зашифрованное сообщение. Только банк сможет дешифровать его.

Однонаправленные Хэш-функции

Хотя Алиса может зашифровать свое сообщение, чтобы сделать его секретным, она может так же беспокоиться о том, что кто-то изменит её сообщение или заменит другим, например для того, чтоб перечислить деньги себе. Алисе нужна гарантия целостности сообщения. Один из способов — вычислить короткую контрольную сумму сообщения и так же переслать её банку. Когда банк получит сообщение, он так же посчитает контрольную сумму и сравнит её с полученной от Алисы. Если они совпадают, то сообщение не было изменено.

Такие суммы называются однонаправленными хэш-функциями, или характерными признаком сообщения (message digest). Хэш-функции используются для создания короткого, с фиксированной длиной представления длинного сообщения с переменной длинной. Алгоритмы хэш-функций разработаны так, чтоб для разных сообщений иметь разные значения, и так что было крайне сложно по значению хэш-функции восстановить исходное сообщение. Они так же сделаны так, чтоб было практически невозможно создать два сообщения, имеющие одинаковое значение хэш-функцию (чтобы исключить возможность замены одного сообщение на другое с таким же значением хэш-функцией).

Как только у Алисы будет способ надежно переслать банку значение хэш-функции, она может быть уверена в целостности посылаемых сообщений. Один из способов это сделать — включит значение хэш-функции в цифровую подпись.

Цифровые подписи

Когда Алиса посылает сообщение банку, банк должен быть уверенным в том, что сообщение действительно от неё, что никто другой не мог производить операции с её счетом. Если она сможет сделать цифровую подпись, которую никто кроме неё не сможет сделать, и включит её в сообщение, то банк сможет доверять такому сообщению от неё.

Цифровая подпись создается шифрованием значения хэш-функции сообщения, вместе с другой информацией, такой как серийный номер, с помощью закрытого ключа отправителя. Кто угодно может дешифровать (проверить) подпись используя открытый ключ, но только обладатель закрытого ключа сможет создать подпись (зашифровать). Включение в подпись значения хэш-функции делает её действительной только для данного сообщения и позволяет убедиться в том, что никто не изменил сообщение. Чтобы убедиться в том, что нельзя будет перехватить сообщение и отправить его повторно позже цифровая подпись должна включать уникальный серийный номер. Алиса не сможет утверждать банку, что не посылала сообщение, т. к. только она может его подписать.

В чем причина ошибки – «Невозможно установить безопасное соединение»?

Причин появление этой ошибки в Яндекс браузере несколько.

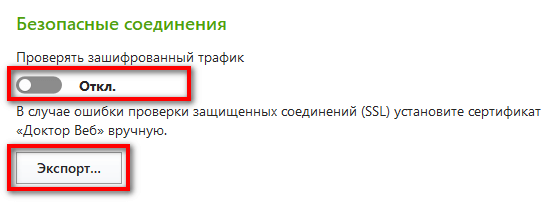

- Возможно проблема в сертификатах SSL, сайты обязаны предоставлять их браузеру. Но по какой-то причине этого не происходит или сертификаты игнорируются браузером.

- Яндекс.Браузер проверяет цепочку соединений, если на линии имеется ДНС-узел, который проверить по каким-то причинам невозможно, то подключение будет заблокировано. Тоже самое произойдет, если будут использованы VPN-соединение или proxy-сервер.

- Соединение будет сброшено в том случае, если ваш браузер зайдет на ресурс без https сертификата, где требуются ввести личные данные пользователя.

Используется неподдерживаемый протокол – суть и причина проблемы

Как известно, сайт налоговой службы использует для безопасных подключений инструмент «КриптоПро» и другие СКЗИ. Такие средства защиты применяют в своей работе ГОСТовские алгоритмы шифрования, и требуют выполнения обязательного ряда условий. Среди них – наличие требуемой цепочки сертификатов, свежей (актуальной) версии криптопровайдера, установки стабильно работающего плагина, нужной версии браузера и другое.

Разбираемая в данной статье ошибка появляется при попытке входа пользователя в Личный Кабинет юридического лица, а также в ЛК физических лиц, а также индивидуальных предпринимателей (меняется название кабинета на lkipgost.nalog.ru и др.)

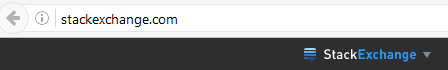

How to tell if a site uses SSL

It’s actually fairly easy to determine if a website utilizes SSL encryption. Once you connect to a website, the initial handshake between your browser and the server will result in verification that the website is using SSL encryption. This is shown in two ways:

- The website’s address shows as an HTTPS site (Hypertext Transfer Protocol Secure)

- A lock symbol appears directly to the left or right of the HTTPS

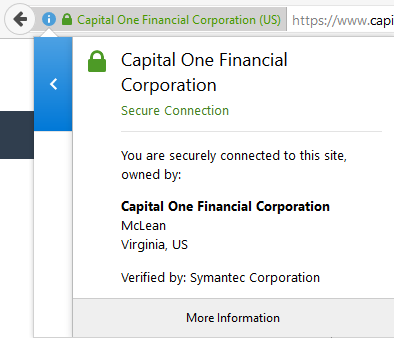

Additionally, some websites may even have the company’s name appear with the lock symbol. Web sites that have purchased Extended Validation SSL certificates, the highest level, have the company name appear next to the address bar.

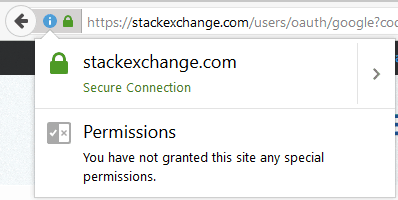

Here’s what this all looks like.

The website Stack Exchange does not use SSL encryption on many of its pages. As such, no HTTPS or lock symbol appear by the website address:

Clicking in on the “i” will reveal that the website is indeed not secure:

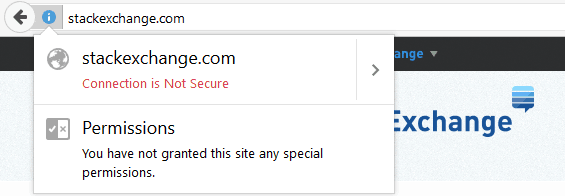

Meanwhile, Google Docs has SSL encryption, but not the highest level:

While the website for the American bank Capital One utilizes Extended Verification, with all the trimmings:

Что делать владельцам сайта

Если есть сбой: «на сайте используется неподдерживаемый протокол» а вы его хозяин, тогда у него проблемы с SSL сертификацией. Выпускаются сертификаты автоматически – одним кликом, действовать начинают через 1-2 часа после выпуска. Если этого не произошло, следует проверить правильность установки.

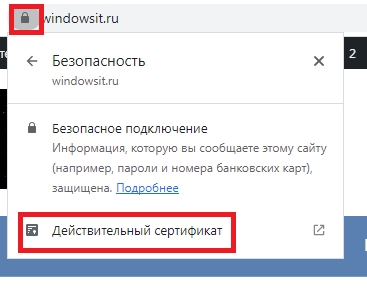

Когда такой сбой происходит вдруг – возможно срок годности сертификации прошел. Сейчас существует множество сервисов, позволяющих проверить онлайн состояние сертификата. Проверку можно сделать кликнув по обозначению замочка около адреса сайта.

Выполните продление сертификатов, если они устарели.

Если используете CDN – убедитесь, что при этом она поддерживает безопасность соединения. Некоторые сайты используют «RC4Cipher» — это устаревший инструмент, необходимый для шифровки трафика. Он имеет много уязвимостей, из-за которых ним протоколы не поддерживаются. Когда ваш сайт работает через RC4, переводите настройку на TLS.

Исправляем ошибку в разных браузерах

В браузере от компании Microsoft Internet Explorer или более новая версия Edge нужно проверить, выставлены ли правильные настройки.

- Нажмите на панели значок шестерни и выберите в меню «Свойства обозревателя».

- Далее в следующем окне выберите верху вкладку «Дополнительно».

- Убедитесь, что в полях со значениями SSL3, TLS1, TLS2 установлены галочки. Если их нет — проставьте и сохраните изменения.

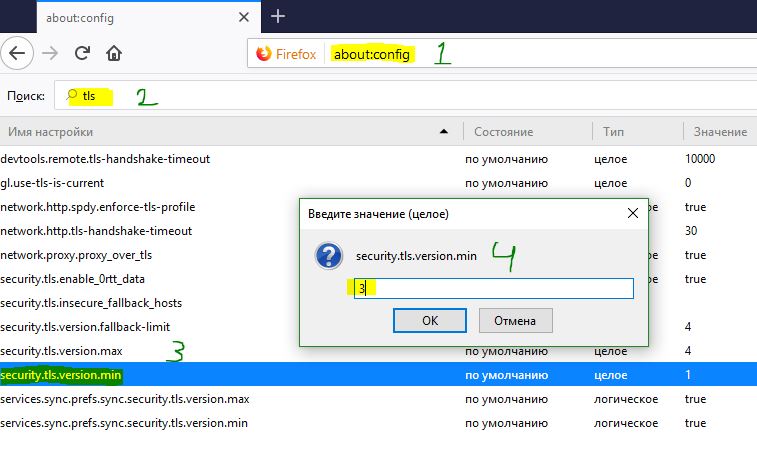

Теперь перезапустите браузер IE и проверьте, появляется ли ошибка с протоколом «ERR_SSL_VERSION_OR_CIPHER_MISMATCH». Для браузера Mozilla Firefox нужно проверить также настройки протокола.

- Вверху в адресной строке введите следующую команду для открытия окна просмотра настроек безопасности — «about:config» без кавычек.

- В следующем окне система вас предупредит, что эти данные являются важными настройками безопасности. Если вы их нарушите, то могут быть проблемы с доступом к сайту — соглашаемся, нажав «Ок».

- Вверху в строке введите «TLS» и найдите строку «security.tls.vesion.min». В ней напротив укажите число 3 (обычно, вместо единицы).

- Подтвердите введенные данные и перезагрузите браузер.

Настройки протокола для браузера Mozilla Firefox

Настройки протокола для браузера Mozilla Firefox

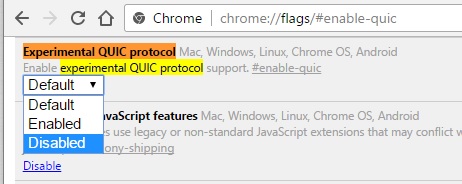

Теперь перейдем к одному из самых популярных веб-обозревателей — Google Chrome. Чтобы здесь проверить и настроить нужные нам параметры:

- В строке поиска (или адресной строке) введите фразу: chome://flags/.

- Далее вам необходимо опустить окно ниже найти параметр под названием «Experimental QUIC protocol».

- В нем нужно изменить параметр на «Disabled».

- Затем перезапустите программу.

Настраиваем нужные параметры в Google Chrome

Настраиваем нужные параметры в Google Chrome

Если вам понравилась одна из устаревших версий Chrome, попробуйте снова выполнить первый пункт из списка действий выше, найти пункт «Minimum SSL/TLS Version». И здесь установить SSLv3. Но убедитесь, что отключен «Experimental QUIC protocol». Также, если вы используете раннюю версию браузера, отключите автоматическое обновление браузера.

When SSL is important — and when it’s not

One question you may be wondering is whether SSL encryption is always necessary. To put it plainly, the answer is no. SSL encryption is not always necessary. However, those websites that do use it have varying needs for which type of SSL encryption they do or should have.

Sticking with the examples from the previous section, StackExchange really doesn’t need SSL encryption on all areas of its site. And indeed, the website actually does have SSL encryption, but only where it’s actually needed. If you create an account and login to the website, look what happens:

This is because any website that requires you to create an account and login to its server should have SSL encryption, at least at the most basic level. SSL encryption will help prevent someone from stealing your account login information as that data passes between your machine and the website’s server.

Generally speaking, the more important the data passing between you and a website’s server, the higher assurance level that website should have. This is why a bank like Capital One has Extended Verification, while a website like StackExchange has an Organizational Verification certificate.

Web sites that don’t collect any information or require a login to access parts of the website could certainly use SSL encryption, but it’s not entirely necessary. That said, there’s always the concern over whether a site is on the up and up, or whether it’s a fake phishing website set up to steal data.

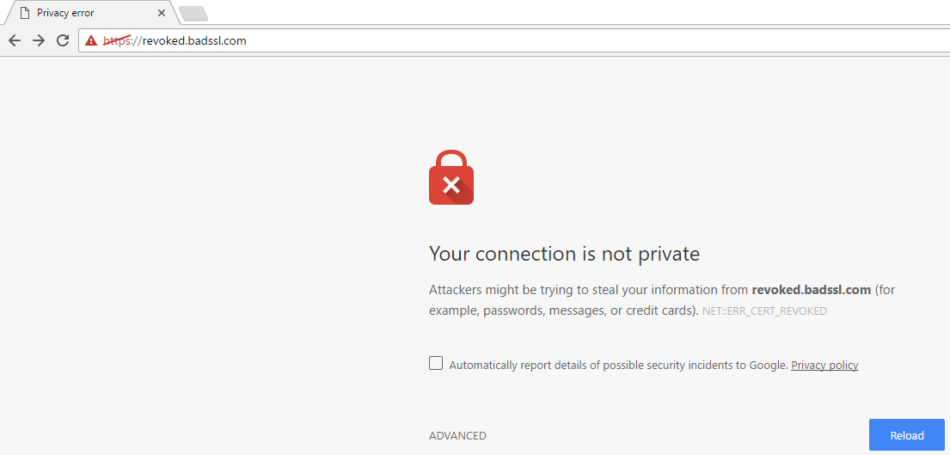

Because of the intense verification needed to obtain SSL certificates, phishing sites will not have the highest level of encryption, but they may still have an HTTPS address or even a lock symbol. However, they will never have the green bar with a company name, as this is only given to websites with high-assurance certificates. Additionally, some websites may have expired or unverified SSL certificates. You can see what this looks like by going to badssl.com, a simple, educational website that provides solid examples of every kind of SSL certificate aberration.

For example, a website with a revoked SSL certificate may come up in a Chrome browser session like this:

All told, a website doesn’t need SSL encryption, but when you’re going to a website you’re unsure of, it’s best to avoid creating a login on that website until you fully vet it first.

Related: Guide to SSL Decryption with Wireshark

Первичные меры

Решение вопроса, когда у сайта неподдерживаемый протокол возможно простейшими приемами. Начать следует с:

- Проверки, можете ли вы зайти на иные сайты. Когда это невозможно по той же причине, следует проверить соединение с Интернетом, возможно оно плохое или совсем отсутствует;

- Выполните перезагрузку маршрутизатора, либо отключив его на 20-30 секунд от питания, либо нажав кнопочку сброса «Reset»;

- Убедившись, что у вас с роутером, проводами и сетевым подключением (в том числе WIFI) проблем нет, звоните поставщикам Интернета и выясняйте причину;

- Пробуйте открыть необходимый сайт через иной браузер, когда это получается, у вас проблема только с конкретным браузером. Удалите его и затем скачайте установочный файл с официального сайта в Интернете и установите заново;

- Проверьте, чтобы дата, время и часовые пояса вашего устройства (ПК/ноутбука) совпадали с настоящими;

- Пробуйте отключить скрипты (расширения) для блокировки рекламных окон типа «Adblock» или его аналоги, возможно они блокируют ресурс;

- Временно деактивируйте антивирусною защиту;

Такие меры устраняют ошибку в 90 процентах случаев, иначе переходите к пунктам ниже.

Сертификаты ОС

Одна из вероятных причин блокировки доступа к определенным платформам может заключаться в корневых сертификатах вашей операционки. Если вы долгий период не обновляли Windows, то на ПК с большой долей вероятности отсутствует «TrustedRootCA» — корневые сертификаты (доверенные). Этот нюанс решается простым и очевидным решением — обновлением операционной системы. Следует запустить установку актуальных апдейтов через Центр обновлений. Если же на ПК установлена Windows 7, то необходимо заняться обязательной инсталляцией SP1 (KB976932), а также обновлением KB2998527.

Если аналогичные ошибки возникают при входе на сайт zakupki.gov.ru или прочие государственные порталы – следует проверить следующие моменты:

Полную инструкцию с детальным описанием каждого пункта можно найти на сайте zakupki.gov.ru/epz, скачав “Инструкцию по настройке рабочего стола”.

Что означает HTTP и HTTPS?

HTTP (протокол передачи гипертекста) — это протокол, используемый для передачи данных в Интернете. Предоставляет набор правил для систем, которые могут взаимодействовать друг с другом, а также запрашивать и отправлять информацию. HTTP — это стандартный протокол, используемый на большинстве веб-страниц.

HTTPS (безопасный протокол передачи гипертекста) — это безопасная версия HTTP. Он использует дополнительный уровень безопасности, называемый SSL/TLS (Secure Sockets Layer/Transport Layer Security), для защиты данных, передаваемых между браузером пользователя и веб-сервером. HTTPS в основном используется на веб-сайтах, которые обрабатывают конфиденциальную информацию, например банковские транзакции, онлайн-покупки или вход в социальные сети.

Основное различие между HTTP и HTTPS заключается в безопасности. В то время как HTTP передает данные в виде обычного текста, что делает его более уязвимым для перехвата данных и атак манипулирования, HTTPS шифрует данные, так что доступ к ним может получить только авторизованный получатель.

Важно отметить, что HTTPS не только обеспечивает безопасность обмена данными между пользователем и сервером, но и помогает гарантировать подлинность веб-сайта. Используя сертификаты SSL/TLS, пользователь может проверить подлинность сервера и убедиться, что он взаимодействует с законным сайтом

Короче говоря, HTTP — это стандартный протокол, используемый для передачи данных в Интернете, а HTTPS — это безопасная версия, использующая SSL/TLS для защиты передаваемых данных. HTTPS обеспечивает дополнительный уровень безопасности и гарантирует подлинность веб-сайта.

Веб-безопасность сегодня является важнейшей проблемой

Поскольку все больше и больше действий перемещается в Интернет, важно понимать разницу между HTTP и HTTPS и обеспечивать безопасность посещаемых нами веб-сайтов

протокол безопасности SSL

Протокол SSL (Secure Sockets Layer) — это стандарт безопасности, используемый для установки зашифрованного соединения между клиентом и сервером в Интернете. Основная задача протокола SSL — обеспечить конфиденциальность, целостность и подлинность передаваемых данных.

SSL использует шифрование с открытым ключом для защиты связи между клиентом и сервером. Когда клиент пытается установить безопасное соединение с сервером, выполняется процесс согласования для определения криптографических алгоритмов и ключей, которые будут использоваться для шифрования и дешифрования данных.

Во время согласования SSL подлинность сервера проверяется с помощью цифрового сертификата, выданного доверенным центром сертификации. Этот сертификат содержит информацию о сервере, включая его доменное имя и открытый ключ.

После установки безопасного соединения все данные, передаваемые между клиентом и сервером, шифруются с использованием надежных криптографических алгоритмов. Это означает, что даже если третья сторона перехватит данные, они не смогут понять их содержимое без надлежащего ключа расшифровки.

Протокол SSL используется в самых разных приложениях, таких как электронная коммерция, онлайн-банкинг, электронная почта и виртуальные частные сети. Обеспечивает дополнительный уровень безопасности, который помогает защитить конфиденциальную информацию пользователей.

Короче говоря, протокол SSL является важным инструментом для обеспечения безопасности онлайн-коммуникаций. Обеспечивает безопасное зашифрованное соединение, защищающее конфиденциальность и целостность передаваемых данных

Крайне важно защитить доверие пользователей и обеспечить безопасность ваших онлайн-транзакций

Интернет-безопасность — это постоянно развивающаяся тема, и протокол SSL был заменен протоколом TLS (Transport Layer Security)

Однако важность защиты конфиденциальной информации и обеспечения доверия пользователей остается первостепенной. Важно быть в курсе достижений в области безопасности и использовать лучшие практики для обеспечения безопасности в Интернете

Я надеюсь, что эта статья о протоколе безопасности SSL помогла понять, как безопасно передается информация по сети. Теперь вы обладаете знаниями, необходимыми для защиты ваших данных и обеспечения конфиденциальности ваших онлайн-коммуникаций. Если у вас есть какие-либо дополнительные вопросы или вам нужна дополнительная информация по этой или любой другой теме, связанной с сетевой безопасностью, не стесняйтесь обращаться ко мне. До скорой встречи!

Как перенести сайт с HTTP на HTTPS правильно

Я считаю, что можно не ждать склейки http и https, и сразу настроить редирект на https, они всё равно склеятся, но далее приведу рекомендации, которые дают специалисты по поисковому продвижению

Если вы переводите существующий проиндексированный сайт на SSL, то сначала рекомендуется, чтобы Yandex склеил и версии сайта. Для этого, вы должны сначала настроить сайт так, чтобы он был доступен и по http, и по https верно, а затем прописать в нужный адрес в директиве Hosts.

Не забудьте добавить новую версию сайта на HTTPS в Яндекс Вебмастер и Google Webmasters.

Вот, скажем, пример файла для сайта

User-agent: Yandex Disallow: Host: https://sheensay.ru User-agent: * Disallow: Sitemap: https://sheensay.ru/sitemap.xml

Далее, рекомендуется, чтобы все внутренние ссылки были относительными либо начинались строго с протокола . У всех внешних javascript скриптов, ссылок, вставленных картинок, аудио- и видеоплееров, и других внешних объектов протоколы заменяются на абсолютные или относительные .

Приведу пример:

- НЕПРАВИЛЬНО:

- ПРАВИЛЬНО: <img src=»//placehold.it/250×250″>

- ПРАВИЛЬНО: <img src=»https://placehold.it/250×250″>

Далее, проверяем секцию head, ищем теги и , и следим, чтобы адреса в них начинались с

Таким образом, вы добьётесь более быстрой склейки разных версий сайта в одну.

Далее, дождавшись, когда Яндекс всё склеит правильно, можно настроить 301 редирект с http на https

Центры сертификации

Центр сертификации подтверждает, что владелец закрытого ключа, действительно тот, чье имя указано в сертификате. Центр сертификации должен проверить данные, указанные в запросе перед выдачей сертификата. Если Алиса послала запрос на персональный сертификат, центр сертификации должен проверить, что это действительно та Алиса, чье имя будет указано в сертификате.

Цепочки сертификации

Центр сертификации может так же выдать сертификат другому центру сертификации. Проверяя сертификат, Алисе так же нужно будет проверить сертификат того, кто выдал предыдущий сертификат и так далее пока не дойдет до того сертификата, которому доверяет. Она может решить, что доверяет только ограниченному количеству центров сертификации, для уменьшения риска, что один из цепочки сертификатов плохой.

Создание корневого центра сертификации

Одна из проблем при использовании сертификатов — каждый должен быть кем нибудь подписан, если это не корневой сертификат. Т. к. это сертификат верхнего уровня, он не может быть выдан кем-то другим. В этом случае сертификат является «самоподписанным» (self-signed), поскольку субъект сертификации это орган, который его выдал. Поэтому, доверяя самоподписанным сертификатом нужно быть особенно осторожным. Мы можем доверять им обычно потому, что открытые ключи корневых центров широко известны. Клиенты и сервера настроены доверять им по умолчанию.

Управление сертификатами

Организация центра сертификации это ответственность, требующая объединения административных, управленческих и технических систем. Центр сертификации не только выдает сертификаты, но и управляет ими. Это значит, он должен определять сроки действия сертификатов, продлять их и поддерживать списки выданных сертификатов, которые недействительны (certificate revocation lists, CRL). Если Алиса работает в компании и имеет сертификат как сотрудник, то когда она увольняется, сертификат должен быть отозван. Сертификат может быть широко распространен, и нельзя в нем самом указать, что он был отозван. При проверке действительности сертификата необходимо связаться с центром сертификации, выдавшим этот сертификат для того, чтобы проверить, не был ли он отозван, но часто эту часть процесса нужно выполнять вручную. В системах, где отзывы сертификатов имеют значение, необходимо убедиться, что список отозванных сертификатов проверяется.

Когда используется центр сертификации, который по умолчанию не известен браузеру, необходимо установить сертификат центра сертификации, чтобы было можно проверять сертификаты серверов, выданные этим центром. Это может быть опасно, поскольку, установив один раз такой сертификат, браузер будет принимать любые сертификаты выданные этим центром. Цепочки сертификатов позволяют предоставлять сертификаты вместе с сертификатами тех, кто их выдал, чтобы можно было проверить сертификат, даже если сертификаты промежуточных центров сертификации не были установлены в браузере (или на сервере).

Безопасный просмотр веб-страниц с помощью HTTPS

Наиболее распространенный вариант использования SSL/TLS is HTTPS, который защищает веб-трафик. Сайты с поддержкой HTTPS используют SSL/TLS для аутентификации и шифрования всего трафика между браузером и сервером.

Чтобы убедиться, что веб-сайт имеет действительный сертификат SSL, найдите эти индикаторы в своем браузере:

-

Значок замка – Указывает, что соединение безопасно и проверено. Оно может сопровождаться названием компании.

-

https:// – S после http указывает на то, что используется шифрование.

Без HTTPS данные передаются в незашифрованном виде и уязвимы для перехвата и подделки со стороны нападения «человек посередине». HTTPS обеспечивает подлинность и конфиденциальность сайта.

Как получить SSL-сертификат бесплатно

Бесплатное получение возможно только для SSL-сертификатов DV-уровня. Этот вариант чаще всего используется небольшими сайтами (визитками и витринами) и личными блогами. Получить SSL-сертификат бесплатно можно на следующих ресурсах:

- Let’s Encrypt — в данной некоммерческой организации выдаются DV- сертификаты сроком на три месяца, а также wildcard-сертификаты;

- Free SSL Space -этой компанией сертификаты, поддерживаемые большинством устройств, выдаются также на три месяца. Опция wildcard не предусмотрена;

- ZeroSSL — сертификаты трехмесячного срока действия совместимы практически с любыми серверами, браузерами и другими устройствами, однако такие DV-сертификаты не поддерживают wildcard.

Есть еще вариант использования сервиса CloudFlare (основное назначение которого — защита от DDoS-атак) как источника получения бесплатного SSL-сертификата на неопределенный срок. Однако шифрование данных по такому сертификату будет идти только по первой части цепочки «пользователь — серверы CloudFlare — веб-сервер».

Как работает сертификат и зачем он нужен

Для безопасного прохождения данных по серверам и каналам связи между браузером пользователя и веб-сайтом необходима шифровка информации. Эту шифровку выполняют при помощи открытого (публичного) и секретного (частного) ключей. Для подтверждения достоверности открытого ключа и применяются SSL-сертификаты.

Работает SSL-сертификат так:

- осуществляется попытка подключения к веб-серверу или веб-сайту, имеющему защиту Secure Sockets Layer;

- браузером или сервером проводится запрос идентификации у веб-сервера, в ответ на что веб-сервером им отправляется копия его SSL-сертификата;

- сервером или браузером выполняются проверка доверенности SSL-сертификат и отправка подтверждения веб-серверу. Такой процесс называется подтверждением SSL-соединения.

Затем веб-сервер передает заверенное цифровой подписью подтверждение обратно. Начинается сеанс работы с совместным использованием данных, зашифрованных при помощи SSL, веб-браузером и сервером.

SSL-сертификаты позволяют:

- предотвратить подмену ресурса, визуальную подделку оболочки и дублирование веб-сервиса;

- сохранять и защищать введенные, получаемые или передаваемые пользователем персональные данные;

- предоставлять публичную информацию о владельцах;

- скрывать от участников Wi-Fi сети информацию о банковских и прочих транзакциях.

Также подключенный SSL-сертификат дает возможность повысить рейтинг сайта в поисковой системе — безопасные сайты имеют лучшую посещаемость.

![Введение в ssl и сертификаты [citrin's site]](http://mtrufa.ru/wp-content/uploads/f/4/d/f4d8af415f6aaccca42c3c158dca374c.jpeg)