Прошивка из Stick в Hilink

Ранее я говорил, , чем одна лучше другой и т.д. Но для настройки автопереключения каналов в сценарии, когда второй провайдер работает через «свисток» у нас встаёт одна проблема. В Stick прошивке, мы всегда получаем динамический серый адрес из сети провайдера (за исключением случаев с юридическими лицами, там ситуация может быть получше). И для того, чтобы скрипт переключения каналов отработал корректно, нужно иметь статические адреса на внешних интерфейсах

Причём не важно, отдаёт вам его провайдер белый или серый, главное, чтобы он не менялся. Вот именно эту проблему и решает смена прошивки

Наша команда рекомендует изучитьНаша команда рекомендует изучить углубленный курс по администрированию сетевых устройств MikroTik В курсе много лабораторных работ по итогам которых вы получите обратную связь. После обучения вы получите диплом гос. образца РФ. Подробности и доступ к началу курса бесплатно тут.

Разлочка под всех операторов

- Первым делом разлочиваем модем. Вставляем его в ПК, устанавливаем коннект менеджер, вместе с ним и установятся драйвера;

- Узнаем IMEI модема. Он обычно находится под крышкой, рядом с отсеком SIM-карты;

- Качаем HUAWEI Unlock code калькулятор;

- Вводим в поле IMEI и жмем Calc. Сохраняем коды: v201, Flash, и на всякий случай v2;

- Вставляем симку от другого оператора, вставляем модем в ПК. В коннект менеджере выскочит окошко, с требованием ввести код разблокировки, пишем туда v201 код и жмём ок (если не получилось, то v2 code);

Все, после этого свисток поддерживает всех операторов.

Прошиваем модем

Извлекаем его из ПК;

Удаляем все коннект менеджеры, причём не важно, от какого оператора;

Устанавливаем последовательно 3 драйвера:

- HUAWEI_DataCard_Driver_5.05.01.00_Setup;

- FC_Serial_Driver_Setup;

- HUAWEI_HiLink_Switch_Driver_Setup;

- Вставляем свисток в комп, не мешаем ОС установить дрова на устройства;

- Далее может предложить установить коннект менеджер – игнорируем и не допускаем этого. Если ОС после установки дров попросит ребут – не отказываем, если предложения не поступило – не перезагружаемся;

- В диспетчере устройств, смотрим, чтобы не было жёлтых восклицательных знаков. Закрываем все программы, которые могут потенциально использовать модем, а также все антивирусы (желательно остановить его работу). Отключаем ПК от вашей сетки или wifi;

- Качаем прошивку E3272S_Update_22.491.03.00.00_ADB_TLN_02 и запускаем файл на исполнение;

- В поле запроса ввода кода, пишем Flash code и жмем ОК. Дожидаемся установки и определения новых устройств в ОС, должно быть так;

Качаем sw_mode_E327x_new и с помощью sw_debug_mode.cmd переключаем модем в режим двух портов. Запускать от имени администратора. Если все норм, то увидим такую картину:

Качаем Update_WEBUI_17.100.08.00.03_V7R1_Mod1.2 и запускам на исполнение. Дожидаемся окончания прошивки, и когда ОС установить драйвера.

У меня сразу открылась веб-морда свистка. Если у вас такого не произошло, то просто отключите / подключите его в ПК или сетевой RNDIS интерфейс в центре управления сетями и общим доступом.

Я предлагаю сразу изменить IP адресацию. Заходим во вкладку настройки. Пишем 192.168.254.1 и диапазон раздаваемых адресов сразу изменится. Применяем. У вас выскочит предупреждение что устройство перезагрузится – соглашаемся.

Обращаю ваше внимание на диапазон IP-адресов DHCP, мы в принципе можем выключить их раздачу, но если по какой-либо причине вам это нужно, то лучше эти параметры не менять

Проверим что адресация изменилась.

Для справки, во вкладке Виртуальный сервер, вы можете настроить проброс портов. Но это больше для тех, у кого статический белый адрес.

Настройка проброса одного порта

Для начала подключитесь к Mikrotik через winbox. Затем перейдите на вкладку IP-Firewall-NAT

Нажмите на синий плюсик в верхнем меню вкладки. И заполняем необходимые настройки. Первым делом заполняем вкладку General. На рисунке показаны минимальные настройки для проброса одного порта, например, нам нужно настроить подключение к rdp серверу через Mikrotik.

Chain-канал приемник, есть два параметра srcnat-из локальной сети в интернет и dstnat из интернета в локальную сеть. Нам нужно dstanat

Src. Address — адрес с которого принимать запрос, например мы хотим разрешить подключение только с одного адреса, тогда нам нужно прописать в этом поле этот адрес. Если ничего не указано, то запросы будут приниматься со всех адресов

Dst. Address— адрес назначения (всегда ip маршрутизатора).

Protocol— Обязательное поле, указываем протокол работы, http, udp и т.д.

Src.Port – Порт источника с которого идет запрос, для нас это не важно

Dst.Port— обязательный параметр, указывает на каком порту роутер будет принимать запрос, здесь может быть указан абсолютно любой, например для rdp не обязательно указывать 3389, для безопасности лучше указать другой порт, например 33389.

Any.Port – объединяет два предыдущего параметра, если здесь будет что то указано, то это скажет маршрутизатору что src и dst порт равен указанному.

In.Interface – интерфейс на котором настроен внешний ip адрес Микротика

Out. Interface – интерфейс подключения компьютера, на который идет проброс, заполнять необязательно

Более тонкие настройки, которые редко используются

In.Interface List, Out. Interface List – принимает значение all т.е. использовать любой интерфейс, в принципе то же самое, что если не заполнять поля In и Out Interface

Packet Mark, Connection Mark, Routing Mark – Пробрасывать маркированные пакеты, маркировка происходит на вкладке firewall/mangle.

Connection Type — Пакет относится к определенному типу соединения, включенному на закладке Firewall/Service Ports, sip, ftp и т.д.

Обратите внимание, что перед полем можно поставить восклицательный знак, это означает отрицание

Данные настройки означают, что будут приниматься запросы на все порты кроме 3389.

После заполнения всех необходимых полей переходим на вкладку Action.

Action – действие которое нужно выполнить, в нашем случае это или dst-nat или netmap, отличие рассмотрим ниже, я ставлю netmap как более новый и улучшенный.

To Address – ip локального компьютера на который идет проброс

To Ports – Порт на котором работает сервис, например для rdp 3389, для ftp 21. Если dst port на вкладке general совпадает с данным параметром, то можно это поле не заполнять

После всех настроек нажимаем кнопку «ОК» И во вкладке NAT появится новое правило, если все сделано правильно, то все должно работать.

What is mangle chain?

The Mangle Table. The mangle table is used to alter the IP headers of the packet in various ways. For instance, you can adjust the TTL (Time to Live) value of a packet, either lengthening or shortening the number of valid network hops the packet can sustain. Other IP headers can be altered in similar ways.

What is mikrotik firewall?

MikroTik RouterOS Firewall is based on Stateful Filterig technology that can be used to detect and block many stealth scans, DoS attacks, SYN floods. When a foreign packet tries to enter the network, claiming to be part of an existing connection, the firewall consults it’s list of connections.

Шаги настройки Passthrough forward MikroTik

Настроить Passthrough forward MikroTik поможет вам организовать прозрачную передачу трафика между различными интерфейсами. Это особенно полезно, когда вам необходимо переадресовывать определенный трафик или передавать его через определенные интерфейсы без изменения его IP-адреса.

Вот шаги, которые нужно выполнить для настройки Passthrough forward MikroTik:

| Шаг | Описание |

|---|---|

| 1 | Зайдите в меню MikroTik WebFig или Winbox и выберите «IP» в левой панели. |

| 2 | Выберите «Firewall» и перейдите во вкладку «NAT». |

| 3 | Нажмите на кнопку «+», чтобы добавить новое правило NAT. |

| 4 | В поле «Chain» выберите «dstnat». |

| 5 | В поле «Protocol» выберите протокол, который вы хотите перенаправить (например, TCP или UDP). |

| 6 | В поле «Dst. Port» введите порт, на который вы хотите перенаправить трафик. |

| 7 | В поле «In. Interface» выберите интерфейс, на котором будет слушать MikroTik. |

| 8 | В поле «Action» выберите «dst-nat» и введите IP-адрес и порт, на который нужно перенаправить трафик. |

| 9 | Нажмите на кнопку «Apply», чтобы сохранить настройки. |

После завершения этих шагов, настройка Passthrough forward MikroTik будет завершена, и трафик будет перенаправляться в соответствии с вашими настройками.

Проброс портов на роутере Mikrotik

Для проброса и перенаправления портов на роутере Mikrotik нужно:

Запустить браузер и в поле адреса указать IP-адрес маршрутизатора (по стандарту это 192.168.1.1);

Нажать клавишу «Enter»;

В окне авторизации написать имя пользователя и пароль (по стандарту — имя пользователя и пароль admin);

Слева данного окна находится «Forwarding->Virtual Servers» и нажмите клавишу «Add New»;

В графе «Service port» требуется указать порт, который нужно открыть, а в поле IP Address ввести IP-адрес вашего устройства;

Поле «Protocol» предназначается для выбора одного из типов — TCP, UDP или ALL;

В поле «Status» нужно выставить значение «Enabled»;

Нажать клавишу «Save», чтобы сохранить установленные параметры.

Если на вашем ПК нужно соединение для веб-сервера, требуется открыть порт с номером 80, контрольный порт маршрутизатора изменится на «8080» и для соединения с маршрутизатором нужно будет ввести адрес http://192.168.1.1:8080.

Настройка RB951G под два провайдера

Данный девайс у нас в Blank конфиге. Начинаем все с чистого листа. Модем пока не подключаем.

Выход в интернет

На тестовом стенде провайдером будет мой домашний роутер. Я настрою статический адрес, смотрящий с RB951G в мою домашнюю сеть.

Пропишем маршрут последней надежды с метрикой 10.

Дадим комментарий ISP1

Создаём Bridge-LAN.

Добавляем порты с ether2-ether5 и wlan1.

Навешиваем на него адрес локальной сети.

Создаём правило NAT для основного, проводного провайдера.

DHCP

Настраиваем DHCP-Server в терминале

/ip pool add name=dhcp_pool0 ranges=192.168.200.2-192.168.200.254 /ip dhcp-server add address-pool=dhcp_pool0 disabled=no interface=Bridge-LAN lease-time=1d \ name=dhcp1 /ip dhcp-server network add address=192.168.200.0/24 dns-server=192.168.200.1 gateway=192.168.200.1

Firewall

/ip firewall address-list add address=192.168.200.0/24 list=LAN-Networks /ip firewall filter add action=accept chain=input comment=in_Winbox&SSH-Allow connection-state=\ new dst-port=2204,56465 protocol=tcp add action=accept chain=input comment=in_DNS-from-LAN-Allow dst-port=53 \ protocol=udp src-address-list=LAN-Networks add action=accept chain=input comment=in_E&R-Allow connection-state=\ established,related add action=drop chain=input comment=in-DROP-ALL add action=accept chain=forward comment=frw_E&R&N-Allow connection-state=\ established,related,new add action=drop chain=forward comment=frw_INVALID-DROP connection-state=\ invalid

Настраиваем IP сервисы и отключаем хелперы

/ip service set telnet disabled=yes set ftp disabled=yes set www disabled=yes set ssh port=2204 set api disabled=yes set winbox port=56465 set api-ssl disabled=yes /ip firewall service-port set ftp disabled=yes set tftp disabled=yes set irc disabled=yes set h323 disabled=yes set sip disabled=yes set pptp disabled=yes set udplite disabled=yes set dccp disabled=yes set sctp disabled=yes

Схема работы

Чтобы был понятен принцип работы соответствующей схемы, необходимо изучить наглядный пример. В нем будет реализован простой сценарий – когда через NAT требуется организовать подключение к удаленному рабочему столу компьютера в офисе. Через него будет настроено предоставление доступа к корпоративному веб-сайту посредством интернета.

Для этого будет использоваться схема, представленная выше. Она работает так:

- Весь трафик, поступающий через роутер Mikrotik, проходит через firewall.

- Происходит обработка информации согласно условиям файервола.

- Одна из составляющих firewall NAT (Network Address Translation). Она отвечает за преобразование сетевых IP адресов (ip firewall).

- В NAT требуется указать внутренний адрес и port, который будет перенаправлять запросы. Это необходимо для подключения к программам, а также различным сервисам в пределах внутренней локальной сети.

- В примере запрос на ip 87.236.16.206, а также порт 3389 (это и есть удаленный рабочий стол) перенаправляется на внутренний ip 192.168.0.20 и port 3389.

Далее предстоит изучить несколько способов проброса порта Mikrotik. Необходимо рассмотреть наиболее простые и эффективные концепции для новичков. К ним относят использование программы Winbox, а также терминала.

Краткая схема проброса

Настройка на роутере Микротик проброса NAT – это базовая операция, которая может быть реализована несколькими методами. Чтобы активировать перенаправление портов, потребуется:

- Запустить Winbox.

- Указать IP адрес роутера. На данном этапе требуется ввести логин и пароль.

- Нажать на Enter.

- Перейти в меню программы в раздел IP – Firewall – NAT;

- Нажать на кнопку с изображением плюса («+»).

- Указать в chain: dstnat, Protocol: 6 (tcp), Dst. Ports: (номер порта), In interface: (интерфейс, который был заранее подключен к интернету).

- Войти во вкладку Action.

- Установить Action: dst-nat, To address: (компьютер в пределах локальной сети), to port: (порт компьютера).

Это – краткая инструкция, при помощи которой переадресация настраивается в несколько кликов. Некоторые пытаются настраивать проброс на роутере через Netmap. Поступать так не совсем правильно. Netmap обладает совершенно другой задачей. Данное приложение используется для статического отображения одного IP диапазона адресов в другой. В основном Netmap применяется для распределения общедоступных IP хостам в частных сетях, а также для настройки взаимодействия сетей с одной и той же адресацией.

Чтобы ранее предложенная схема проброса портов Mikrotik через Winbox была более понятной, далее она будет изучена на примере графического интерфейса. Такой подход поможет не запутаться в алгоритме даже новичкам, которые раньше не имели дел с переадресацией.

NAT Loopback / Hairpin NAT

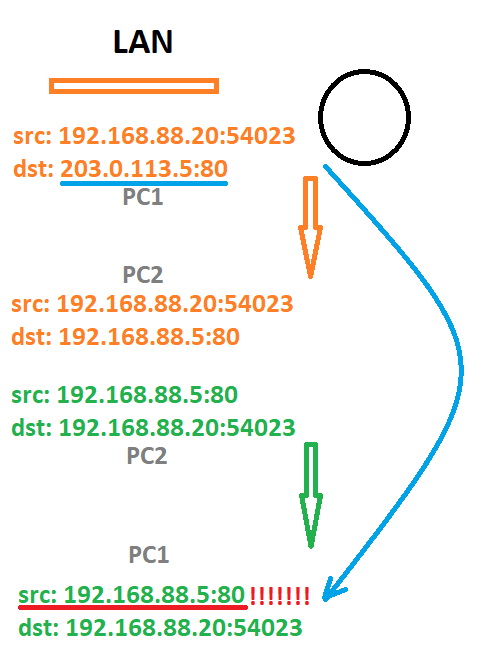

Проблема

С новыми соединениями из интернета разобрались, но что будет, если устройство попытается обратиться на внешний адрес маршрутизатора из локальной сети? В зависимости от условия возможны следующие варианты:

- Если в условии использовался внешний интерфейс, то правило не сработает и пакет будет отброшен маршрутизатором — соединение не состоится.

- Если в условии использовался внешний адрес маршрутизатора, то правило сработает, но соединение не установится. Рассмотрим этот сценарий подробнее.

Пакет будет отброшен инициатором соединения

Пакет будет отброшен инициатором соединения

Запрос успешно дойдет до устройства назначения, однако ответ должен будет вернуться напрямую на устройство, без маршрутизатора. В результате при проверках на устройстве-инициаторе соединения пакет будет отброшен, так как от этого адреса источника он не ждет ответов. Соединение не установится.

Подмена на уровне DNS

Если приложение использует DNS для определения IP адреса сервиса назначения (например, сайт), то самым правильным способом будет использование в локальной сети DNS-сервера, который будет отдавать внутренний IP адрес для домена. В случае использовании MikroTik DNS-сервера, правило будет выглядеть примерно так:

Таким образом настройка NAT Loopback не потребуется в принципе. Клиент будет напрямую обращаться на сервер назначения по локальной сети без использования маршрутизатора, а сервер назначения, в свою очередь, увидит настоящий адрес источника в локальной сети

Данное решение не будет работать в случае использования DNS-over-HTTPS или аналогов на конечных устройствах или в случае, если приложение не использует доменные имена.

Официальный

Многие ресурсы, включая wiki.mikrotik.com, предлагают примерно одни и те же варианты решения:

Этим правилом задаем, что: всем пакетам, которые идут из локальной сети, на адрес 192.168.88.5, на порты 80 и 443 и выходят с интерфейса LAN мы меняем адрес источника на адрес маршрутизатора в локальной сети.

Таким образом, соединение успешно устанавливается, однако есть несколько ограничений:

- На каждое правило проброса порта потребуется еще одно правило для поддержки NAT Loopback

- Можно легко попасться на граблю, не указав фильтр источника пакетов (src-address=192.168.88.0/24). Все запросы (включая те, что идут из интернета) на сервер назначения будут идти от адреса маршрутизатора, что в итоге может сломать фильтрацию на базе адресов источника на сервере назначения.

- Серверу назначения, которому в итоге придет запрос не будет видно IP адрес источника, так как им будет являться маршрутизатор

Дополненный официальный способ

Официальный способ мне не понравился в первую очередь тем, что потребуется создавать несколько правил для одного проброса портов. Об этом легко забыть или ошибиться в составлении второго правила.

Суть моего решения заключается в том, чтобы на входе в маршрутизатор маркировать пакеты, пришедшие на внешний адрес из локальной сети, а после прохождения процедуры маршрутизации подставлять IP адрес маршрутизатора отдельными правилами, отличными от правил проброса портов.

Первым этапом нужно промаркировать (new-packet-mark=nat-loopback) те пакеты, которые пришли на внешний адрес маршрутизатора (dst-address=203.0.113.5) из локальной сети (in-interface=LAN) и являются новыми соединениями (connection-state=new).

Теперь нужно написать обработчик пакета, который сработает после того как пакет пройдет маршрутизацию и будет на выходе в локальную сеть, в таблице mangle необходимо заменить адрес источника на адрес маршрутизатора.

Далее можно писать правила проброса в классическом виде. Этой схемой мы избавились от двух из трех недостатков предыдущего способа.

Таким образом, появляется возможность писать правила проброса портов в обычном виде по одному на порт или несколько портов. Они будут работать как и в классическом сценарии (при поступлении извне), так и в случае поступления запросов из локальной сети.

Количество просмотров: 31 277

Что такое Mikrotik Passthrough?

MikroTik Passthrough — это механизм, который позволяет маршрутизатору пересылать трафик с одного сетевого интерфейса на другой без изменения исходных IP-адресов источника и назначения. Он действует как мост, позволяя пакетам проходить через маршрутизатор без каких-либо изменений. Эта функция особенно полезна, когда у вас есть несколько сегментов сети, которым необходимо взаимодействовать друг с другом, сохраняя при этом свои собственные схемы IP-адресации.

Как работает Mikrotik Passthrough?

MikroTik Passthrough работает с использованием мостового интерфейса для соединения двух или более сегментов сети. Мост действует как виртуальный коммутатор, позволяя пакетам перемещаться между различными сегментами, как если бы они были подключены к одному физическому коммутатору. Это означает, что устройства в разных сегментах сети могут взаимодействовать друг с другом, как если бы они находились в одной сети.

Преимущества использования Mikrotik Passthrough

- Простая настройка: MikroTik Passthrough можно настроить всего за несколько простых шагов, что делает его доступным даже начинающим сетевым администраторам.

- Бесшовная сетевая интеграция. Включив сквозную передачу, вы можете легко интегрировать отдельные сегменты сети, устраняя необходимость в сложных конфигурациях маршрутизации.

- Сохранение IP-адресации: с помощью MikroTik Passthrough вы можете сохранить исходную схему IP-адресации каждого сегмента сети, гарантируя, что устройства могут взаимодействовать без необходимости преобразования адресов или разделения на подсети.

- Повышенная производительность: MikroTik Passthrough обеспечивает прямую связь между сегментами сети, уменьшая задержку и улучшая общую производительность сети.

Настройка

Для настройки Passthrough Forward MikroTik необходимо выполнить следующие шаги:

- Откройте интерфейс управления MikroTik.

- Перейдите в меню «IP» и выберите пункт «Firewall».

- В открывшемся окне выберите вкладку «NAT».

- Нажмите на кнопку «Add new» для создания нового правила.

- Укажите необходимые параметры для правила Passthrough Forward.

- Chain: выберите значение «dstnat» для межсетевого экрана.

- Protocol: выберите протокол, который будет перенаправляться.

- Dst. Address: укажите IP-адрес назначения для перенаправления.

- Dst. Port: укажите порт назначения для перенаправления.

- Action: выберите значение «dst-nat» для действия.

- To Addresses: укажите IP-адрес, на который будет перенаправлен трафик.

- To Ports: укажите порт, на который будет перенаправлен трафик.

Нажмите на кнопку «OK» для сохранения настроек правила.

После выполнения всех указанных шагов Passthrough Forward MikroTik будет настроен и готов к использованию.

Создание правил сетевого экрана и NAT

NAT используют для того, чтобы ограниченное число внешних адресов локальной сети не мешало данным доходить до неограниченного числа нужных адресатов. NAT подменяет внутренний адрес пользователя на внешний и наоборот. Система позволяет избежать путаницы.

Для эффективной работы SIP нужно внести новые правила. Для этого:

- Войдите в настройки маршрутизирующего устройства.

- Пройдите по пунктам меню IP – Firewall – NAT.

- Узнайте данные IP-адресов, используемых протоколов и необходимых портов для подключения к серверам IP-телефонии.

- Создавайте правила, нажимая на кнопку со значком в виде «+». Она находится слева вверху.

- Вводите данные, собранные на шаги 3 во вкладках «General» и «Action». Первая нужна для того, чтобы указать общие настройки. Во второй выберите нужное действие – «dst-nat», локальный адрес сервера Voice IP и его порт. Не забудьте включить чекбокс напротив надписи ««Passthrough», чтобы допустить обработку данных дальше по сети.

Важно верно установить маркировку на исходящие соединения:

- установите connection Mark: no-mark;

- поставьте на новые соединения пометку new.

Для упрощенных очередей трафика с помощью Simple Queues маркировку входящих соединений не делают.

Для выбора приоритета пакетов трафика, введите следующие настройки:

- priority – указывайте цифру от 1 до 3 для указания уровня приоритизации;

- max-Limit – максимальный размер передаваемой информации;

- limit At – минимальная скорость работы сети;

- packet Marks – для того, чтобы отфильтровывать телефонные разговоры установите значение SIP-Trunk;

- queues Type – разновидность очереди, лучше выставите значение pcq для входящего и исходящего трафика отдельно.

Процесс правильной маркировки и приоритизации смотрите на видео

Ключевые особенности и возможности микротик passthrough

Микротик passthrough представляет собой функцию, которая позволяет передавать трафик через маршрутизатор без его обработки. Таким образом, маршрутизатор может работать в прозрачном режиме, не оказывая влияния на сетевой трафик и сохраняя его скорость и качество передачи.

Основные возможности и преимущества микротик passthrough:

- Простота настройки: Микротик passthrough можно настроить с помощью графического интерфейса или командной строки. Настройка не требует особых знаний и навыков в области сетевых технологий.

- Гибкость и масштабируемость: Функция passthrough позволяет передавать трафик через один или несколько маршрутизаторов, а также настраивать различные фильтры и правила обработки трафика.

- Экономия ресурсов: За счет использования passthrough, маршрутизаторы сохраняют свои ресурсы и не тратят их на обработку и фильтрацию трафика. Это позволяет повысить производительность сети и снизить нагрузку на оборудование.

- Поддержка различных протоколов и сервисов: Микротик passthrough поддерживает передачу различных протоколов и сервисов, включая TCP, UDP, HTTP, FTP и другие. Это обеспечивает полноценную работу сети и возможность передачи данных без проблем и задержек.

- Защита сети: Функция passthrough позволяет устанавливать различные правила безопасности и фильтровать трафик для защиты сети от внешних угроз и атак.

Комбинирование микротик passthrough с другими функциями и возможностями маршрутизатора позволяет создать надежную, гибкую и масштабируемую сеть, способную обрабатывать и передавать большие объемы данных с минимальными задержками и потерями.

Выбор таблицы маршрутизации (ip / firewall / mangle)

Инструмент ip / routes / rule позволяет выбрать таблицу маршрутизации, основываясь на src. address, то есть на ip-адресе или подсети источника.

Но с помощью ip / firewall / mangle мы можем пометить трафик, основываясь на других параметрах. Это может быть исходящий порт, протокол, адрес лист и многое другое.

Если исходящий трафик мы помечали в цепочке output, то проходящий трафик нужно помечать в цепочке prerouting. Сделаем так, чтобы компьютер с адресом 192.168.0.9 ходил через второго провайдера:

/ip firewall mangle add action=mark-routing chain=prerouting comment="to isp2" new-routing-mark=2 passthrough=no src-address=192.168.0.9

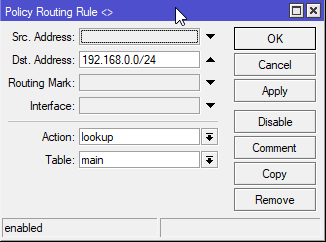

Но это ещё не все. У меня второй провайдер (ether4) во второй таблице маршрутизации, для этого я использовал VRF. И нужно возвращённый трафик из интернета в локальную сеть возвращать в таблицу main. Для этого создаем в ip / routes / rule следующее правило:

/ip route rule add dst-address=192.168.0.0/24 table=main

В окне WinBox это выглядит так:

Трафик для локальной сети возвращаем в таблицу main

Трафик для локальной сети возвращаем в таблицу main

Часто задаваемые вопросы

2. Требуется ли для MikroTik Passthrough какое-либо дополнительное оборудование?

Нет, MikroTik Passthrough не требует никакого дополнительного оборудования. Это программная функция, встроенная в маршрутизаторы MikroTik.

3. Можно ли использовать MikroTik Passthrough в сети с несколькими VLAN?

Да, MikroTik Passthrough можно использовать в сети с несколькими VLAN. Вы можете настроить мост, включив в него интерфейсы, связанные с различными сетями VLAN, что обеспечит бесперебойную связь между ними.

4. В чем разница между MikroTik Passthrough и маршрутизацией?

MikroTik Passthrough — это механизм моста, который обеспечивает прозрачную связь между сегментами сети, при этом маршрутизация предполагает пересылку пакетов между разными сетями на основе их IP-адресов. MikroTik Passthrough часто используется, когда вы хотите поддерживать отдельные схемы IP-адресации в разных сегментах сети.

5. Могу ли я использовать MikroTik Passthrough в крупномасштабной сетевой среде?

Да, MikroTik Passthrough можно использовать как в небольших, так и в крупных сетевых средах. Его масштабируемость зависит от возможностей роутера MikroTik и сложности настройки сети.

Роль passthrough forward Mikrotik в сетевых настройках

В сетевых настройках, passthrough forward Mikrotik играет важную роль в обеспечении передачи данных через маршрутизатор без изменения их содержимого. Это позволяет эффективно маршрутизировать трафик в сети и управлять его потоком.

Когда passthrough forward активирован, маршрутизатор пропускает пакеты данных через себя без их модификации и перепаковки. Это особенно полезно в случаях, когда требуется передавать специфические протоколы или данные, которые не поддерживают обычную маршрутизацию.

С помощью passthrough forward Mikrotik можно управлять потоком данных и определить, какие пакеты будут перенаправляться и каким образом они будут обрабатываться. Это позволяет выполнять различные действия, такие как фильтрация трафика, изменение адресов назначения и исключение определенных пакетов из обработки.

Кроме того, passthrough forward Mikrotik позволяет эффективно использовать ресурсы сети, так как он не требует обработки данных на уровне приложения или анализа содержимого пакетов. Это обеспечивает более высокую производительность и уменьшает задержку при передаче данных.

В целом, passthrough forward Mikrotik представляет собой мощный инструмент для управления потоком данных в сети. Он позволяет оптимизировать процесс маршрутизации и обеспечить эффективное использование ресурсов сети, а также обеспечить безопасность и управление трафиком.

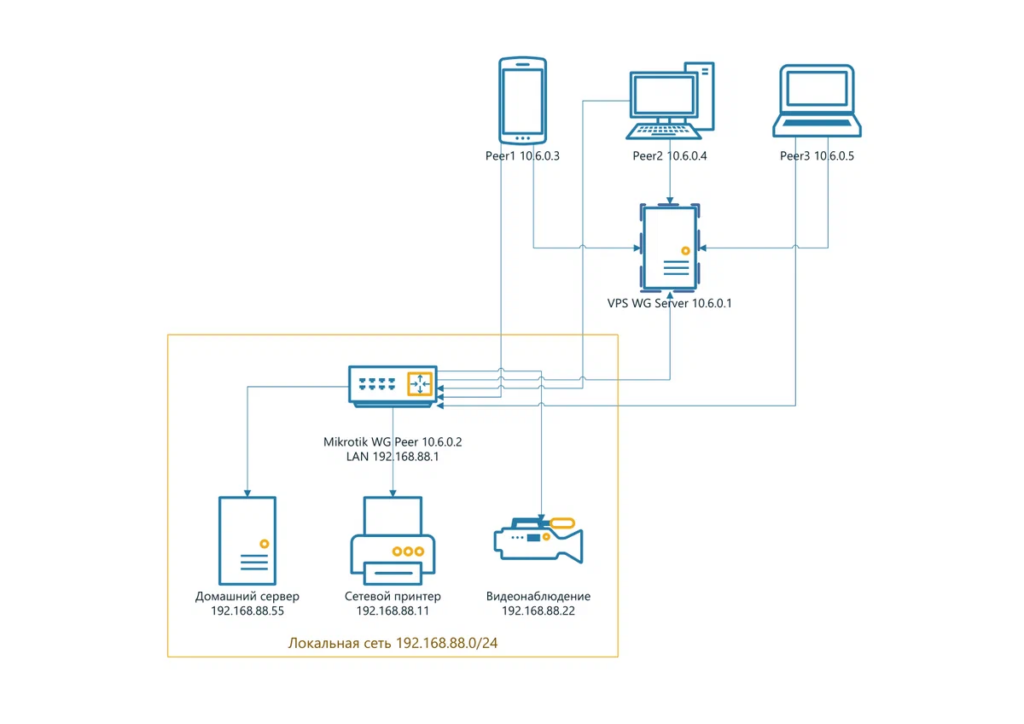

VPN туннель в локальную сеть

В данном пункте инструкции мы настроим VPN-туннель в локальную сеть Mikrotik с помощью «WireGuard» и обеспечим доступ из интернета к узлам LAN с различных устройств. Протестировано совместно с предыдущими пунктами инструкции и с.

Вы сможете свободно подключаться к устройствам из локальной сети Микротика при включенном VPN Wireguard на устройстве вне локальной сети.

Схема сети

Схема сети

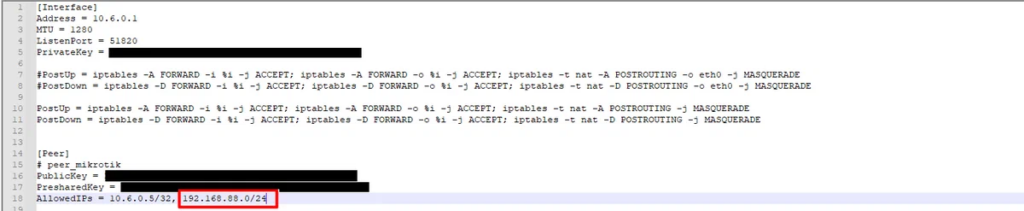

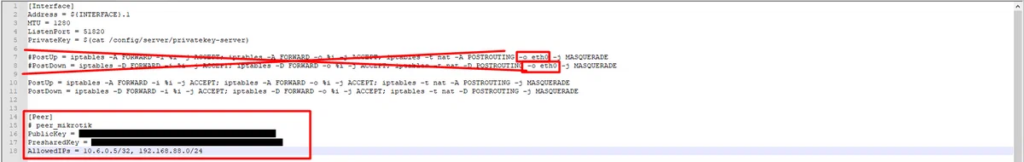

Если вы используете голый WireGuard (не WireHole), то для того чтобы сервер WireGuard и его клиенты видели локальную сеть роутера, вам нужно внести корректировки в файл wg0.conf на вашем VPS сервере.

Найдите правила PostUp и PostDown в файле wg0.conf и удалите из них свой локальный интерфейс сервера (в моем случае -o eth0) чтобы правило masquerade работало для всех доступных интерфейсов.

Было:

![]()

Стало:

![]()

Найдите строки содержащие Peer вашего Mikrotik в wg0.conf и добавьте IP адрес вашей локальной сети роутера в AllowedIPS (в моем случае 192.168.88.0/24)

Сохраните изменения в файле wg0.conf и перезапустите Wireguard на вашем VPS сервере.

Для WireHole

Если вы используете Wirehole, то вам НЕ нужно редактировать файл wg0.conf, так как он все равно перезапишется докером. Вам необходимо отредактировать шаблон по созданию файла сервера Wireguard — server.conf (находится в папке wirehole/wireguard/templates).

Только в шаблоне server.conf вы можете прописать статичную конфигурацию Peer, отличающуюся от других клиентов Peer создаваемых докером (нельзя прописывать адрес локальной сети всем пирам в AllowedIPs). Также необходимо удалить название статичного Peer микротика из docker-compose.yml чтобы докер не задвоил вам конфигурацию для вашего роутера.

Измените правила PostUp и PostDown по аналогии с голым WireGuard.

Добавьте строки конфигурации Peer вашего роутера в конец файла server.conf, их можно скопировать из файла сгенерированного докером (папка wirehole/wireguard/peer_mikrotik), потом вы можете удалить папку wirehole/wireguard/peer_mikrotik так как она больше не будет генерироваться докером по причине удаления конфига микротика из docker-compose.yml.

Удалите название Peer микротика из docker-compose.yml и перезапустите докер.

Генерирование новых конфигов в WireHole происходит согласно содержимому файлов docker-compose.yml и server.conf, peer.conf (wirehole/wireguard/templates) при любом изменении в docker-compose.yml и перезапуска докера (cd wirehole && docker-compose up).

Также советую прописывать конфигурации Peer в docker-compose.yml не числом пиров, а названиями пиров через запятую (PEERS=DELL,OP8T,XXXXXXX,mikrotik)

Общие рекомендации

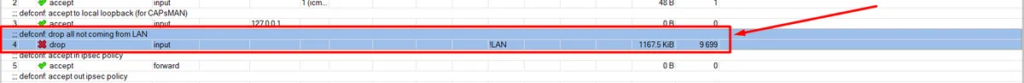

Если вы используете в Mikrotik конфигурацию по умолчанию то вам необходимо перейти в Interfaces-Interface Lists и добавить ранее созданный интерфейс wireguard1 в LAN

Данное действие необходимо для корректной работы стандартного правила Firewall defconf: drop all not coming from LAN, в противном случае данное правило заблокирует доступ к локальной сети для интерфейса wireguard1

![Mikrotik: балансировка двух wan используя pcc [rtzra's hive]](http://mtrufa.ru/wp-content/uploads/5/4/8/5487d51e08cf025304fb417e1317026a.png)