Порт 5228 и безопасность данных

Порт 5228 является одним из множества портов, которые используются для передачи данных между компьютерами в сети. В контексте безопасности данных, порт 5228 может быть использован для обмена информацией между устройствами, например, мобильными устройствами и серверами, по протоколу TCP/IP.

Безопасность данных на порту 5228 обычно обеспечивается с помощью различных мер защиты, включая шифрование данных и аутентификацию пользователей.

Шифрование данных — это процесс преобразования информации в непонятный вид, чтобы злоумышленникам было сложно или невозможно прочитать или использовать эти данные. При использовании порта 5228, данные могут быть зашифрованы с помощью различных алгоритмов шифрования, таких как SSL (Secure Sockets Layer) или TLS (Transport Layer Security).

Аутентификация пользователей — это процесс проверки подлинности пользователя, чтобы удостовериться, что он имеет право на доступ к данным или ресурсам. На порту 5228 аутентификация может осуществляться с использованием различных методов, таких как пароль, сертификаты или другие типы идентификации.

В целом, использование порта 5228 может обеспечить безопасность данных, передаваемых между устройствами в сети. Однако, необходимо принимать дополнительные меры безопасности, такие как обновление программного обеспечения, использование сильных паролей и защита сети от несанкционированного доступа, чтобы обеспечить полную безопасность данных.

External and Internet rules

The following table outlines the firewall rules required for Internet/Outside access for:

- Ivanti Core Appliance (physical or virtual) — All ports (except UDP) should be ‘bi-directional’ to allow information / data exchange between systems.

- Sentry Appliance (physical or virtual, ActiveSync / AppTunnel) — the Sentry must be able to resolve the Core hostname (via DNS lookup) or a hostfile entry must be added.

Ivanti Core Appliance and the Sentry Appliance items communicate with each other.

|

Requirement |

Description |

Port |

|

Traffic from Internet/Outside to Core Core is in the DMZ |

||

|

Mobile Threat Defense scanning on iOS |

Voice network service (VNS) gateway URL: Registration URL: https://appgw.mobileiron.com/api/v1/gateway/vns/organization Configuration URL: https://appgw.mobileiron.com/api/v1/gateway/vns/configuration |

HTTPS 443 |

|

Traffic from Core to Internet/Outside Core is in the DMZ |

||

| Apple APNS and MDM Services |

Open ports 443 (HTTPS) and 2195, 2196, 2197 (TCP) between Core and Apple’s Apple Push Notification Service (APNS) network (17.0.0.0/8) for support of APNS for iOS devices. If you are not using iOS MDM, then this port is not required. HTTPS 443: api.push.apple.com TCP 2195:gateway.push.apple.com TCP 2196: feedback.push.apple.com TCP 2197: api.push.apple.com (optional, alternative for HTTPS 443) |

HTTPS 443 TCP 2195, 2196, 2197 |

| CoreGateway |

support.mobileiron.com (199.127.90.0/23 ) for software update repository and upload of showtech log. Open HTTPS 443 to appgw.mobileiron.com, coresms.mobileiron.com, coreapns.mobileiron.com, clm.mobileiron.com, api.push.apple.com, supportcdn.mobileiron.com, coregcm.mobileiron.com, and corefcm.mobileiron.com (199.127.90.0/23) for location/number lookup data, in-app registration, APNS/FCM/GCM messaging, licensing, and support for sending SMS. a.mobileiron.net for anonymized statistics collection. |

HTTPS 443 |

| AppConfig Community Repository | https://appconfig.cdn.mobileiron.com | HTTPS 443 |

Additional Firewall Rules

The following table outlines additional firewall rules from the internal corporate network to the Internet.

- Organizations with local network-connected Wi-Fi must mirror the external firewall port configuration on their local DMZ firewall in order for Wi-Fi-connected devices to register and function day to day.

- Ivanti Sentry does not support connection pooling via load balancer. Turn off your load balancer’s connection pooling before deploying.

|

Requirement |

Description |

Port |

| iOS (Wi‑Fi only) Devices |

Open TCP 5223 to open 17.0.0.0/8 and allow iOS devices using corporate Wi-Fi to access the Apple APNS service. If you are not using iOS MDM, then this port is not required. For devices on closed networks: ax.init.itunes.apple.com: Current file-size limit for downloading apps over the cellular network. ocsp.apple.com: Status of the distribution certificate used to sign the provisioning profile. |

TCP 5223 |

| Android devices |

To allow access to Google’s FCM or GCM service: open TCP ports 5228, 5229, and 5230. FCM/GCM typically only uses TCP 5228, but it sometimes uses TCP 5229 and TCP 5230. FCM/GCM does not provide specific IPs, so you should allow your firewall to accept outgoing connections to all IP addresses contained in the IP blocks listed in Google’s ASN of 15169. For older devices, consider open HTTPS 443, as well.

For Android Enterprise: For Help@Work for Android: In general, TeamViewer will always work if Internet access is possible. |

TCP 5228TCP 5229TCP 5230HTTPS 443 |

For the full list of ports, see the Ivanti Core On-Premise Installation Guide for Core and Enterprise Connector.

When registering MTD for the first time, an Updating Configuration message displays prompting the device user: «Do you agree to allow your company to collect the list of apps on this device to report to the Mobile Threat Defense service in order to protect your company’s data?» The device user must tap Agree. If not, the Mobile@Work registration will not work and the device user will need to re-register and agree.

UnOfficial

Unofficialy or sometimes with conflict, the same port may be used by different applications.

| Port | Protocol (TCP/UDP) | Description |

Copyright (c) 2019 TCP/UDP Ports — All Rights Reserved.

Disclaimer: All trademarks and other proprietory rights including copyrights are the sole property of their respective owners. Information available on this site is for general information only and may not be accurate at all times. We accept no responsibility for any loss, damage, cost or expense of whatsoever kind arising directly or indirectly from or in connection with the use of our website by any person or organisation. Use of this website is at your own risk.

Протокол TCP

TCP-протокол применяется для установки подключений и при передаче пакетированной информации — TCP-сегментов, состоящих из заголовков TCP и данных. Надежность протокола TCP обеспечивается здесь проверкой контрольных сумм, определяющим сохранность данных, и сообщениями о приеме полученных данных без нарушений их состояния и смысла.

Установка и поддержка каналов связи между приложениями и устройствами осуществляется TCP-протоколом до тех пор, пока ими не будет завершен обмен данными. Также протоколом TCP определяется схема разбивки исходного сообщения по номерам и пакетам, повторной сборки пакетов, их отправки через маршрутизаторы, шлюзы безопасности и коммутаторы к устройствам назначения.

Востребованность TCP обусловлена его возможностью выполнять сквозную доставку данных из высокоуровневых протоколов, таких как Telnet и SSH, а также из протоколов почтовых отделений (POP). Кроме того, TCP применяется для установки доступа в интернет по протоколу передачи гипертекста (HTTP).

Консоли

Если консоль EMM расположена локально, то для создания корпоративного Google Play и получения доступа к окну iframe корпоративного Google Play необходимо, чтобы в сети были доступны приведенные ниже целевые хосты. Чтобы упростить поиск и одобрение приложений, в Google предоставили разработчикам EMM доступ к окну iframe корпоративного Google Play.

| Целевой хост | Порты | Назначение |

|---|---|---|

|

www.googleapis.com androidmanagement.googleapis.com |

TCP/443 |

Play EMM API (о доступности узнавайте у своего поставщика услуг EMM). Android Management API (о доступности узнавайте у своего поставщика услуг EMM). |

|

play.google.com www.google.com |

TCP/443 |

Google Play. Повторная регистрация в Play Enterprise. |

|

fonts.googleapis.com *.gstatic.com |

TCP/443 |

JS-файл окна iframe. Шрифты Google Fonts. Контент, созданный пользователями (например, значки приложений в магазине). |

|

accounts.youtube.com accounts.google.com accounts.google.com.* |

TCP/443 |

Аутентификация аккаунта. Домены отдельных стран для аутентификации аккаунтов. |

|

fcm.googleapis.com |

TCP/443, 5228–5230 |

Firebase Cloud Messaging (например, обмен данными между сервисом «Найти устройство», консолью EMM и контроллером политик на устройствах, в частности для передачи конфигурации). |

|

crl.pki.goog ocsp.pki.goog |

TCP/443 |

Проверка сертификатов. |

|

apis.google.com ajax.googleapis.com |

TCP/443 |

GCM, другие веб-сервисы Google и JS-файл окна iframe. |

|

clients1.google.com payments.google.com google.com |

TCP/443 |

Одобрение приложений. |

|

ogs.google.com |

TCP/443 |

Элементы интерфейса окна iframe. |

|

notifications.google.com |

TCP/443 |

Уведомления на ПК и мобильных устройствах. |

|

enterprise.google.com/android/* |

TCP/443 |

Android Enterprise Essentials и консоли автоматической настройки. |

Mattermost Push Proxy

The Mattermost Push Proxy is an essential component for routing push notifications from the Mattermost server to mobile clients. It operates on the default port , which must be open for inbound TCP traffic to facilitate communication between the server and the proxy.

Configuration

To configure the Push Proxy, set the to the desired IP and port combination. For instance, will listen on all network interfaces.

Mobile clients depend on specific ports to receive notifications:

- iOS devices use port .

- Android devices use ports .

High Availability

For high availability, Mattermost supports clustering and database read replicas. Clustering minimizes latency and supports scale and disaster recovery.

Security Considerations

- The Push Proxy should be behind a firewall or in a DMZ.

- Secure TLS connections are required between the Push Proxy and mobile notification services (APNS and FCM).

- Subscribe to Mattermost Security Bulletins for updates.

Proxy Servers

Using a proxy server like NGINX is recommended for SSL termination and HTTP to HTTPS redirection. Ensure that the proxy server supports HTTP/2 for compatibility with APNS.

Deployment

For Mattermost deployments, consider the following:

- Use a pre-proxy relay for a proxy-aware configuration.

- Host the Push Proxy in a trusted cloud environment if a DMZ is not feasible.

- Restrict access to port and forward traffic from port to .

TCP[править]

TCP протокол базируется на IP для доставки пакетов, но добавляет две важные вещи:

- установление соединения — это позволяет ему, в отличие от IP, гарантировать доставку пакетов

- порты — для обмена пакетами между приложениями, а не просто узлами

Протокол TCP предназначен для обмена данными — это «надежный» протокол, потому что:

- Обеспечивает надежную доставку данных, так как предусматривает установления логического соединения;

- Нумерует пакеты и подтверждает их прием квитанцией, а в случае потери организует повторную передачу;

- Делит передаваемый поток байтов на части — сегменты — и передает их нижнему уровню, на приемной стороне снова собирает их в непрерывный поток байтов.

Протокол IP. Преобразование IP-адресов

Протокол IP (IP-модуль) — это система отправки пакетов данных (IP-датаграмм) через маршрутизаторы между устройствами, каждое из которых идентифицируется уникальным IP-адресом. Обмен данными между отправными приложениями или устройствами и пунктами назначения осуществляется с применением различных методов и структур, размещающих теги адресных строк в пакетах данных.

Определение прямого или опосредованного маршрута доставки, и уточнение типа сетевого интерфейса, для отправляемых с модулей верхнего уровня IP-пакетов, производится IP-модулем по итогам поисков в маршрутной таблице (APR). В качестве ключа поиска выступает номер IP-сети, выделяемый из IP-адреса точки получения IP-пакета. При этом решение о маршрутизации принимается перед отправкой IP-пакета на сетевой драйвер и перед использованием ARP-таблицы.

При получении IP-пакетов, переданных с сетевого драйвера, модулем IP определяется необходимость перенаправки IP-пакета по другой сети или передачи его уровнем выше. При выполнении ретрансляции последующая работа с таким IP-пакетом осуществляется по тому же принципу, что и с отправляемым. Ретрансляция входящего IP-пакета никогда не проводится по сетевому интерфейсу, с которого был принят пакет.

Чтобы имя хоста в сети Internet оказалось легким для запоминания, пользователь имеет возможность применить предусмотренную в протоколе TCP/IP систему имен, позволяющую присваивать имя в сети как с одноуровневой, так и с иерархической структурой. В случае работы в одноуровневой структуре необходимо обратиться к файлу /etc/hosts, содержащему таблицу преобразования имен всех имеющихся хостов в IP-адреса. Иерархическая структура имен (DNS) в TCP/IP поддерживается протоколом DOMAIN, реализованным демоном named. Применяя такой демон, можно преобразовывать символьные имена сетей и хостов в IP-адреса.

Значение порта 5228 в сетевой безопасности

GCM – это сервис, предоставляемый Google, который позволяет отправлять сообщения и уведомления на мобильные устройства, используя интернет-соединение. Для обмена данными между устройством пользователя и серверами GCM используется протокол XMPP (Extensible Messaging and Presence Protocol), который в свою очередь использует порт 5228.

Использование порта 5228 в сетевой безопасности имеет несколько аспектов. Во-первых, это важный порт, который нужно контролировать для предотвращения возможных атак или несанкционированного доступа к системе. Открытие порта 5228 может означать наличие клиентского приложения, подключенного к серверам GCM, что может быть использовано злоумышленниками для перехвата или модификации данных.

Во-вторых, контроль доступа к порту 5228 может помочь в обеспечении безопасности пользователя. Неконтролируемое общение по этому порту может означать поддержку нежелательных или вредоносных приложений, которые могут использоваться для распространения вирусов или получения несанкционированного доступа к устройству пользователя.

Также имеется риск межсетевого нарушения безопасности, при котором злоумышленник может использовать открытый порт 5228 для вторжения в сеть и осуществления атак на другие устройства в сети.

Поэтому важно знать значение и функции порта 5228 в сетевой безопасности и правильно управлять доступом к нему. Рекомендуется использовать межсетевые экраны (firewalls) и средства мониторинга сетевого трафика для контроля доступа к порту 5228 и обнаружения возможных атак или активностей нежелательных приложений

Протоколы

Сетевые протоколы — это наборы правил, которые регулируют обмен данными между устройствами в сети. Они определяют формат пакетов данных, способ их передачи и реакцию устройств на различные типы трафика. Некоторые примеры распространённых сетевых протоколов включают:

- TCP (Transmission Control Protocol): Протокол транспортного уровня, который обеспечивает надёжную, упорядоченную доставку данных между устройствами. Он часто используется в сочетании с IP (Internet Protocol), образуя набор TCP/IP.

- UDP (User Datagram Protocol): Более простой протокол транспортного уровня, который не обеспечивает такой же уровень надёжности, как TCP. Он часто используется для приложений реального времени или в ситуациях, когда потеря данных допустима.

- IP (Internet Protocol): Протокол сетевого уровня, который обеспечивает маршрутизацию и адресацию устройств в сети. Он отвечает за перемещение пакетов данных между устройствами, используя IP-адреса.

- HTTP (Hypertext Transfer Protocol): Протокол прикладного уровня, который используется для передачи данных через Интернет. Он является основой Всемирной паутины и используется браузерами для запроса и получения веб-страниц.

- HTTPS (HTTP Secure): Расширение HTTP, использующее Transport Layer Security (TLS) или Secure Sockets Layer (SSL) для шифрования данных при передаче. Обычно используется для онлайн-транзакций и передачи других конфиденциальных данных.

- DNS (Domain Name System): Протокол прикладного уровня, который переводит доменные имена (например, www.example.com) в IP-адреса.

Защита порта 5228

Порт 5228 является одним из наиболее уязвимых портов в компьютерных сетях, что делает его особенно привлекательным для злоумышленников. Что бы защитить порт 5228 и сеть от возможных угроз, следует применить несколько мер безопасности.

1. Фильтрация трафика

Первым шагом в защите порта 5228 является установка правил фильтрации трафика на сетевом оборудовании, таком как межсетевой экран (firewall). Это позволит разрешить только необходимый сетевой трафик, блокируя все остальное.

Пример правила фильтрации трафика для защиты порта 5228:

- Разрешить входящий трафик только с определенных IP-адресов или подсетей.

- Заблокировать весь остальной входящий трафик на порт 5228.

- Разрешить исходящий трафик на порт 5228 только для определенных IP-адресов или подсетей.

2. Обновление программного обеспечения

Для защиты порта 5228 от известных уязвимостей и эксплойтов важно регулярно обновлять программное обеспечение, особенно операционную систему и приложения, которые используют порт 5228. Обновления содержат исправления ошибок и уязвимостей, что повышает общую безопасность системы

Примеры действий для обновления программного обеспечения:

- Автоматическое обновление операционной системы и приложений.

- Регулярное проверка наличия доступных обновлений.

3. Использование шифрования

Для защиты порта 5228 и передаваемых по нему данных рекомендуется использовать шифрование. Шифрование поможет предотвратить несанкционированный доступ к данным, а также предотвратить перехват и подмену информации.

Примеры способов использования шифрования:

- Настройка HTTPS-соединения для передачи данных через порт 5228.

- Использование виртуальной частной сети (VPN) для защищенного соединения.

4. Мониторинг и журналирование

Для обеспечения безопасности порта 5228 важно поддерживать постоянный мониторинг и журналирование сетевой активности. Это позволяет обнаружить потенциальные угрозы и атаки, а также анализировать их для принятия дополнительных мер безопасности

Примеры мер мониторинга и журналирования:

- Установка системы мониторинга сетевой активности.

- Регулярный анализ журналов сетевой активности.

- Реагирование на подозрительную активность или атаки в реальном времени.

Применение данных мер безопасности поможет защитить порт 5228 и предотвратить потенциальные угрозы, связанные с этим портом

Однако важно помнить, что безопасность сети является комплексным процессом, и регулярное обновление мер безопасности необходимо для поддержания защиты

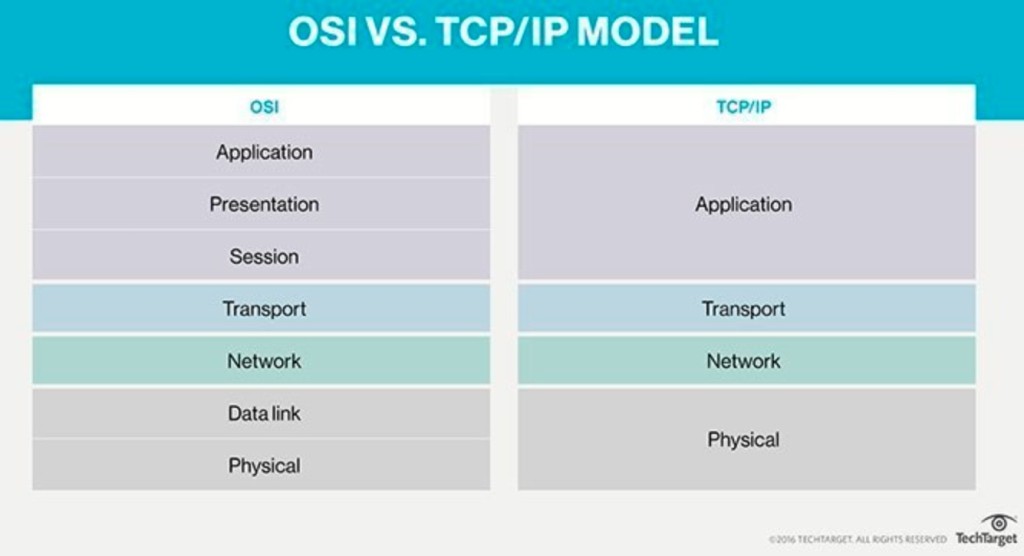

Различия и сходства моделей TCP/IP и OSI

TCP/IP и OSI — наиболее широко используемые архитектуры (стеки) протоколов связи. Основное отличие состоит в том, что OSI — это концептуальная модель, которая практически не используется на практике. Скорее, он определяет, как приложения могут взаимодействовать по сети. TCP/IP, с другой стороны, широко используется для установления ссылок и сетевого взаимодействия.

Протоколы TCP/IP определяют стандарты, на основе которых был создан Интернет, в то время как модель OSI даёт рекомендации относительно того, как должна осуществляться связь. Следовательно, TCP/IP — более практичная модель.

TCP/IP и OSI — наиболее широко используемые архитектуры (стеки) протоколов связи

TCP/IP и OSI — наиболее широко используемые архитектуры (стеки) протоколов связи

Модели TCP/IP и OSI имеют сходства и различия. Основное сходство заключается в том, как они построены, поскольку оба используют уровни. TCP/IP состоит всего из четырёх уровней, а модель OSI состоит из следующих семи уровней:

- Уровень 7, прикладной уровень, позволяет пользователю — программному обеспечению или человеку — взаимодействовать с приложением или сетью, когда пользователь хочет читать сообщения, передавать файлы или участвовать в других действиях, связанных с сетью.

- Уровень 6, уровень представления, переводит или форматирует данные для уровня приложения на основе семантики или синтаксиса, которые принимает приложение.

- Уровень 5, уровень сеанса, настраивает, координирует и завершает разговоры между приложениями.

- Уровень 4, транспортный уровень, обрабатывает передачу данных по сети и предоставляет механизмы проверки ошибок и управления потоками данных.

- Уровень 3, сетевой уровень, перемещает данные в другие сети и через них.

- Уровень 2, уровень канала данных, обрабатывает проблемы, возникающие в результате ошибок передачи битов.

- Уровень 1, физический уровень, передаёт данные с помощью электрических, механических или процедурных интерфейсов.

- Верхним уровнем как модели TCP/IP, так и модели OSI является прикладной уровень. Хотя этот уровень выполняет одни и те же задачи в каждой модели, эти задачи могут различаться в зависимости от данных, которые каждая получает.

Функции, выполняемые в каждой модели, также похожи, поскольку каждая из них использует для работы сетевой и транспортный уровни. Каждая из моделей TCP / IP и OSI в основном используется для передачи пакетов данных. Хотя они будут делать это разными способами и разными путями, они все равно доберутся до места назначения.

Сходства между моделью TC/IP и моделью OSI включают следующее:

- Обе они являются логическими моделями.

- Они определяют сетевые стандарты.

- Они разделяют процесс сетевой коммуникации на слои.

- Они обеспечивают основу для создания и внедрения сетевых стандартов и устройств.

- Они позволяют одному производителю создавать устройства и сетевые компоненты, которые могут сосуществовать и работать с устройствами и компонентами других производителей.

Различия между моделью TCP/IP и моделью OSI заключаются в следующем:

- TCP/IP использует только один уровень (приложение) для определения функций верхних уровней, тогда как OSI использует три уровня (приложение, представление и сеанс).

- TCP/IP использует один уровень (физический) для определения функций нижних уровней, тогда как OSI использует два уровня (физический и канал передачи данных).

- Размер заголовка TCP / IP составляет 20 байтов, а заголовок OSI — 5 байтов.

- TCP/IP — это протокол, ориентированный на стандарт, тогда как OSI — это общая модель, основанная на функциях каждого уровня.

- TCP/IP следует горизонтальному подходу, тогда как OSI придерживается вертикального подхода.

- В TCP/IP сначала были разработаны протоколы, а затем была разработана модель. В OSI сначала была разработана модель, а затем протоколы на каждом уровне.

- TCP/IP помогает установить соединение между различными типами компьютеров, тогда как OSI помогает стандартизировать маршрутизаторы, коммутаторы, материнские платы и другое оборудование.

Терминология

Прежде чем мы погрузимся в эту концепцию, давайте сначала разберёмся в терминологии, используемой в сетевых технологиях. Ниже перечислены наиболее распространённые термины, используемые в сетевых технологиях:

- Соединение: В сетевых технологиях соединение относится к передаче связанной информации через сеть. Соединение обычно устанавливается перед передачей данных и может быть ликвидировано по окончании передачи в соответствии с установленными протоколами.

- Пакет: Наименьшая единица данных, передаваемых по сети, называется пакетом. Пакеты действуют как оболочки, которые переносят данные от одной конечной точки к другой. Заголовок пакета содержит такую информацию, как источник и пункт назначения, временные метки, сетевые переходы и т.д. Основная часть пакета, также известная как полезная нагрузка, содержит фактические передаваемые данные.

-

Сетевой интерфейс: Сетевой интерфейс относится к любому программному интерфейсу, который подключается к сетевому оборудованию. Например, если компьютер имеет две сетевые карты, то каждый сетевой интерфейс, связанный с ними, может управляться и настраиваться индивидуально. Сетевой интерфейс может быть связан с физическим устройством или виртуальным интерфейсом, например, устройством

loopback

. -

LAN: LAN означает

локальная сеть

и относится к сети или части сети, которая не является общедоступной для Интернета. Домашняя или офисная сеть является примером локальной сети. -

WAN: WAN означает

глобальная сеть

и относится к сети, которая больше, чем LAN. Этот термин часто используется для описания Интернета в целом. - Протокол: Протокол — это набор правил и стандартов, определяющих язык общения устройств. В сетях используется множество протоколов, часто реализованных на разных уровнях. Некоторые низкоуровневые протоколы включают TCP, UDP, IP и ICMP. Примерами протоколов прикладного уровня, построенных на этих низших протоколах, являются HTTP, SSH и TLS/SSL.

- Порт: Порт — это адрес на одной машине, который может быть связан с определённым программным обеспечением. Он не является физическим интерфейсом или местом, но позволяет серверу взаимодействовать с несколькими приложениями. Например, веб-сервер может прослушивать порт 80 для HTTP-запросов и порт 22 для SSH-соединений.

- Брандмауэр: Брандмауэр — это программа, которая контролирует входящий и исходящий трафик на сервере. Он создаёт правила для того, какой тип трафика разрешён на тех или иных портах, и обычно блокирует порты, которые не используются определённым приложением на сервере.

-

NAT: NAT означает

трансляция сетевых адресов

и представляет собой способ переупаковки и отправки входящих запросов на сервер маршрутизации соответствующим устройствам или серверам в локальной сети. Это часто используется в физических локальных сетях для маршрутизации запросов через один IP-адрес на необходимые внутренние серверы. -

VPN: VPN означает

виртуальная частная сеть

и позволяет отдельным локальным сетям соединяться через Интернет, сохраняя конфиденциальность. Это часто используется для подключения удалённых систем, как если бы они находились в локальной сети, в целях безопасности.

Этот список не является исчерпывающим, и другие термины будут объясняться по мере их появления. Понимание этих высокоуровневых понятий поможет при обсуждении последующих тем.

Разница TCP и IP протоколов

Несмотря на то, что TCP и IP используются совместно при доставке данных в пункт назначения в сети, они являются самостоятельными протоколами, выполняющими разные функции:

- TCP обеспечивает передачу данных и их доставку на конкретное IP-устройство или на заданные приложения;

- IP определяет IP-адреса приложений и устройств и отвечает за получение данных этими устройствами.

Проводя аналогию TCP/IP с работой смартфона, можно сравнить IP-адрес с номером телефона, выделенным устройству, а TCP — считать компьютерной сетевой версией технологии, активирующей звонок смартфона и дающей возможность разговора.

Разница между TCP и UDP

За обмен данными по Интернету отвечают в основном TCP и IP. Эта таблица поможет понять разницу между ними:

| Параметр | TCP | UDP |

| Установка соединения | Гарантируется устойчивое соединение перед передачей данных. | Передача информации осуществляется сразу. |

| Гарантии доставки | Обеспечивает гарантированною доставку данных с подтверждением. | Не гарантирует доставку. Здесь также отсутствует подтверждение получения информации. |

| Контроль ошибок | Задействует специальные механизмы для обнаружения и исправления ошибок. | Не предусматривает наличие специальных механизмов. |

| Порядок доставки | Строго правильный | Хаотичный |

| Подтверждение | Обладает механизмами подтверждения доставки и повторной передачи. | Не поддерживает подходящих механизмов. |

| Пропускная способность | Ниже | Выше |

| Примеры протоколов | HTTP, SMTP, FTP | VoIP, DNS |

Теперь понятно, для чего предназначены те или иные протоколы сетевого характера. Лучше разобраться с принципами работы Интернета помогут специальные компьютерные курсы. На них в срок до года можно освоить любое направление IT.

P. S

Интересуют компьютерные сети, сетевые технологии, протоколы передачи данных? Обратите внимание на следующие курсы в Otus: