Введение

HTTPS (через SSL /TLS) использует шифрование с открытым ключом для защиты сообщений браузера от чтения или изменения при передаче через Интернет. Серверы предоставляют посетителям браузера открытый ключ, который используется для установления зашифрованного соединения для всех последующих обменов данными.

Тем не менее, просто получая работает один только открытый ключ не гарантирует, что он (и, соответственно, сервер) действительно принадлежит правильному удаленному предмет (т.е. человек, компания или организация). Человек-в-середине злоумышленники могут манипулировать сетями для обслуживания своих собственных ключей, тем самым подвергая риску любую связь

Браузеры предотвращают это аутентификации HTTPS-серверы, использующие сертификаты, которые являются цифровыми документами, которые связывать открытый ключ к отдельной теме. Привязка подтверждается наличием доверенного Центр сертификации (CA), такие как SSL.com проверять личность потенциальных владельцев сертификатов с помощью автоматических и ручных проверок соответствующих баз данных.

Эти доверительные отношения означают, что безопасность веб-пользователей не является абсолютной; скорее, он требует, чтобы пользователи доверяли браузерам и центрам сертификации для защиты своей безопасности. Поэтому мы считаем, что в интересах каждого пользователя иметь базовое представление о том, как работает проверка сертификатов.

Обратите внимание, что процесс проверки сертификата (подробно описан в стандартном документе RFC 5280) довольно запутанный. В этой статье мы попытаемся провести вас по одному пути (браузер, проверяющий SSL хоста /TLS сертификат) и перемещаться мимо сложных деталей, которые несущественны для большинства пользователей

Нужен сертификат? SSL.com поможет вам. Сравните варианты здесь найти правильный выбор для вас, от S/MIME и сертификаты подписи кода и многое другое.

Сертификат ЦС: функции и возможности

Сертификат ЦС (Цифровая Сертификация) является одним из ключевых компонентов безопасности информации при использовании телефонов. Он представляет собой электронный документ, подтверждающий подлинность и легитимность идентификационных данных и цифровых подписей.

Основные функции и возможности сертификата ЦС в телефонах:

-

Идентификация пользователей. Сертификат ЦС позволяет однозначно определить личность пользователя телефона. Это обеспечивает защиту от несанкционированного доступа и подделки данных.

-

Цифровая подпись. Сертификат ЦС содержит информацию о цифровой подписи пользователя. Это позволяет удостовериться, что отправленные и полученные данные не изменялись в процессе передачи, а также идентифицировать отправителя.

-

Шифрование. Сертификат ЦС используется для шифрования данных при передаче. Это помогает защитить информацию от несанкционированного просмотра и кражи.

-

Доверие и подтверждение. Сертификат ЦС выдается доверенным центром сертификации, что подтверждает его легитимность и надежность. Это обеспечивает уверенность в том, что данные и операции осуществляются с участием легитимного пользователя.

Сертификат ЦС играет важную роль в обеспечении безопасности при использовании телефонов. Он позволяет защитить информацию, обеспечивает подлинность данных и идентификацию пользователей. Все это существенно повышает уровень безопасности при работе с телефоном и передаче данных.

Проверка работы контейнера

Для того чтобы проверить работу контейнера (в том числе возможность выполнения разных операций при текущей лицензии), следует выполнить команду:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ИМЯ -check

Нажмите здесь для раскрытия…

/opt/cprocsp/bin/amd64/csptestf -keyset -container Shuhrat -check

CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11233 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 28224051

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: «Shuhrat»

Check header passed.

Signature key is available. HCRYPTKEY: 0x1b53883

Exchange key is available. HCRYPTKEY: 0x1b57e23

Symmetric key is not available.

UEC key is not available.

License: Cert without license

Check container passed.

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed (import restricted).

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed.

Certificate in container matches AT_KEYEXCHANGE key.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

PrivKey: Not specified — 18.01.2020 07:31:07 (UTC)

OID: 1.2.643.2.2.37.3.10

PrivKey: Not specified — 18.01.2020 07:31:12 (UTC)

Total: SYS: 0,030 sec USR: 0,140 sec UTC: 2,430 sec

Ошибка клиента Continent tls Сертификат сервера crl не загружен или устарел

Ошибка клиента Continent TLS: сертификат сервера CRL не загружен или устарел

В сегодняшнюю цифровую эпоху онлайн-безопасность стала незаменимым аспектом нашей жизни. Независимо от того, просматриваем ли мы Интернет, совершаем онлайн-транзакции или общаемся с людьми по всему миру, обеспечение безопасного соединения имеет первостепенное значение.

Одним из жизненно важных компонентов в установлении безопасных соединений является протокол безопасности транспортного уровня (TLS). TLS обеспечивает шифрование и аутентификацию для защиты конфиденциальности и целостности данных, передаваемых по компьютерным сетям. Однако, как и любая другая технология, TLS не застрахован от ошибок и уязвимостей.

Одна конкретная ошибка TLS, с которой могут столкнуться пользователи, — это ошибка «Сертификат сервера CRL не загружен или устарел». Чтобы понять эту ошибку, мы должны сначала углубиться в концепцию списка отозванных сертификатов (CRL).

Список отзыва сертификатов служит хранилищем цифровых сертификатов, которые были отозваны или срок действия которых истек до запланированных сроков действия. Эти цифровые сертификаты выдаются центрами сертификации (ЦС) и необходимы для установления безопасных соединений с веб-сайтами или онлайн-сервисами. Список отзыва сертификатов содержит информацию об отозванных сертификатах или сертификатах с истекшим сроком действия, что позволяет клиентам проверять их действительность перед установкой безопасных соединений.

Ошибка «Сертификат сервера CRL не загружен или устарел» возникает, когда клиент (например, веб-браузер) пытается получить доступ к серверу CRL для проверки действительности сертификата, но не может этого сделать. Эта ошибка может возникать по разным причинам, в том числе:

1. Отсутствует или неправильно настроен сертификат сервера CRL. Сертификат, используемый сервером CRL, может отсутствовать или неправильно настроен, что не позволяет клиенту установить соединение.

2. Просроченный или отозванный сертификат сервера CRL. Подобно любому другому цифровому сертификату, сертификат сервера CRL имеет срок действия. Если срок действия сертификата истек или он был отозван, клиент не может установить безопасное соединение.

3. Проблемы с подключением. Клиент может столкнуться с проблемами подключения к сети, из-за чего он не сможет связаться с сервером CRL для проверки действительности сертификата.

Итак, как можно решить эту ошибку? Вот несколько возможных решений:

1. Проверьте системную дату и время. Убедитесь, что дата и время на вашем компьютере указаны правильно. Неправильные системная дата и время могут вызвать проблемы с проверкой действительности сертификата, в том числе сертификата сервера CRL.

2. Обновите веб-браузер. Обновляйте веб-браузер с помощью последних исправлений и мер безопасности. Иногда в устаревших версиях браузера могут возникать проблемы при попытке подключения к серверам CRL.

3. Проверьте сетевое подключение. Убедитесь, что ваше устройство имеет стабильное подключение к Интернету и может без проблем получать доступ к другим веб-сайтам. Если проблема не устранена, попробуйте временно отключить любой брандмауэр или антивирусное программное обеспечение, которые могут блокировать соединение.

4. Обратитесь к системному администратору или владельцу веб-сайта. Если вы столкнулись с этой ошибкой при доступе к определенному веб-сайту или службе, обратитесь к их технической поддержке или системному администратору. Они потенциально могут дать рекомендации или обновить настройки своего сервера CRL.

5. Очистите кеш и файлы cookie. Попробуйте очистить кеш вашего веб-браузера, файлы cookie и историю посещенных страниц. Иногда устаревшие или поврежденные файлы кэша могут мешать безопасному соединению и вызывать ошибку сервера CRL.

Безопасность и конфиденциальность в Интернете имеют первостепенное значение, поэтому понимание и устранение ошибок TLS, таких как ошибка «Сертификат сервера CRL не загружен или устарел», может способствовать более безопасной работе в Интернете. Реализация предлагаемых решений, упомянутых выше, может помочь пользователям преодолеть эту ошибку и обеспечить безопасный и бесперебойный просмотр.

Сложности с работой КриптоПро

Корректность работы программы проверяют в разделе с алгоритмами. Если данная вкладка не заполнена, приложение работает некорректно и требуется переустановка. Инсталлятор скачивают с официального сайта разработчика и устанавливают, предварительно удалив стоящую на ПК программу.

Установленное приложение запускают, перезагрузив компьютер.

В некоторых случаях извещение о недействительном сертификате может быть вызвано не запущенной службой инициализации программы. Для проверки запуска сервиса, необходимо:

Если причина в этом, после перезагрузки проблема исчезнет.

Безопасность

При использовании SSL/TLS одним из основных методов является метод MITM (Man In The Middle), «человек посередине». Этот метод основывается на использовании серверного сертификата и ключа на каком-то узле, который будет прослушивать трафик и расшифровывать информацию, которой обмениваются сервер и клиент. Для организации прослушивания можно использовать, например, программу sslsniff. Поэтому корневой сертификат и ключ обычно желательно хранить на машине, которая не подключена к сети, для подписания приносить запросы на подпись на флэшке, подписывать и так же уносить. И, естественно, делать резервные копии.

В общих чертах именно так и используются цифровые сертификаты и протоколы TLS и SSL. Если есть вопросы/дополнения, пишите в комментарии.

Что такое сертификат ЦС?

Сертификат ЦС (Цифровая Самоидентификация) — это электронный документ, который используется для проверки подлинности и безопасности информации. Он выдается удостоверяющим центром (ЦС) и является аналогом электронной подписи.

Сертификат ЦС содержит информацию о владельце, удостоверяющем центре и сроке действия сертификата. Он также содержит цифровую подпись, которая позволяет проверять целостность и подлинность документа.

Сертификат ЦС является важной частью системы шифрования и защиты данных. Он используется в различных областях, таких как интернет-банкинг, электронная почта, электронная торговля и многое другое

Сертификаты ЦС могут быть установлены на различных устройствах, включая компьютеры, смартфоны и другие устройства с поддержкой цифровых подписей. Они позволяют установить безопасное соединение между клиентом и сервером, а также обеспечивают защиту передаваемых данных.

Использование сертификатов ЦС повышает уровень безопасности и защиты информации, поскольку они подтверждают подлинность и неподдельность документов и данных.

Зачем нужен SSL-протокол

Главная задача SSL— проверить подлинность сайта и установить с ним защищённое соединение. Каждый раз, когда вы заходите на какую-то страницу, браузер убеждается в том, что сайт настоящий, а не поддельный. А также узнаёт, можно ли безопасно передавать сайту личные данные.

Обычно, когда вы заходите на сайт, браузер использует протокол HTTP для передачи данных между клиентом и сервером. Это незащищённый протокол, а значит, данные перехватить может кто угодно. Поэтому поток данных, передаваемых по HTTP придумали шифровать протоколом SSL. Так появился стандарт HTTPS, где S означает secure. По сути, всё его отличие от предшественника как раз и состоит в использовании протокола SSL.

Подробнее о протоколе HTTP можно почитать в другой нашей статье — объясняем на пальцах, как он устроен и как работает.

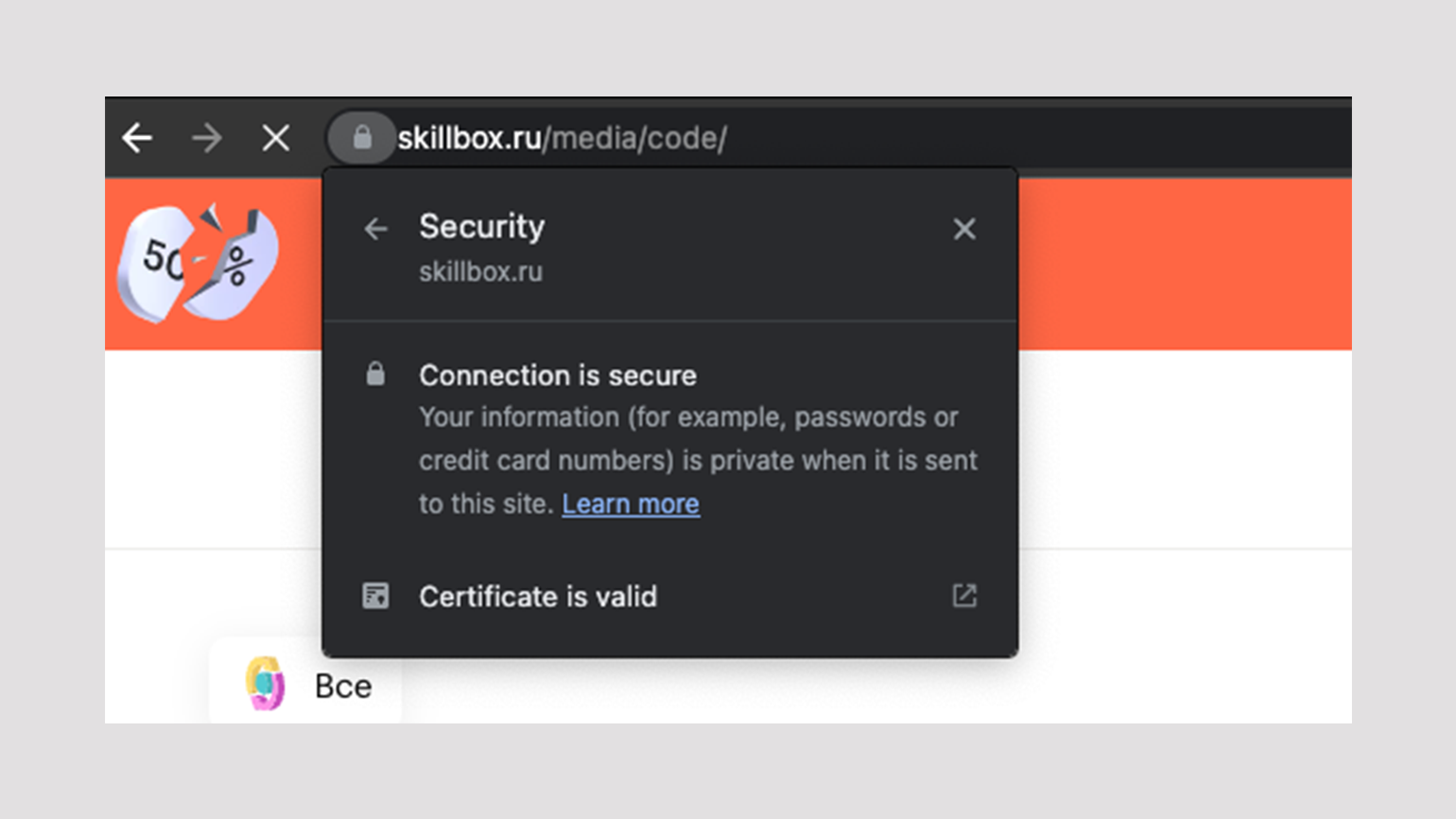

Убедиться, что SSL-протокол работает, можно почти во всех браузерах. Например, в Google Chrome рядом с адресом сайта есть замок, который говорит о том, что передача данных защищена:

Скриншот: Skillbox Media

Ещё протокол обеспечивает целостность данных: он защищает их от изменений в процессе передачи. Любые правки, которые внезапно появятся, будут обнаружены, а пользователь получит предупреждение о возможном нарушении безопасности.

Процесс обновления CRL на континенте TLS

Процесс обновления CRL на континенте TLS включает несколько шагов. Сначала, центр сертификации генерирует обновленный список отозванных сертификатов (CRL) с помощью своего приватного ключа.

Затем, обновленный CRL распространяется на клиентов и серверы посредством подписанного сообщения. Клиенты и серверы периодически запрашивают и загружают обновленный CRL, чтобы получить актуальную информацию о сертификатах, которые больше не действительны.

Получив обновленный CRL, клиенты и серверы могут проверить действительность сертификатов и принять решение о доверии им. В случае обнаружения отозванного сертификата, доступ к ресурсам может быть ограничен или запрещен.

Обновление CRL на континенте TLS играет ключевую роль в обеспечении безопасности и доверия в сети. Путем регулярного обновления CRL можно эффективно управлять списком отозванных сертификатов и предотвращать их нежелательное использование.

Континент TLS обеспечивает безопасное соединение между клиентами и серверами, используя протокол TLS. Обновление CRL позволяет клиентам и серверам проверять действительность сертификатов и предотвращать возможные уязвимости и атаки в сети.

Важно поддерживать актуальность CRL и регулярно обновлять ее, чтобы обеспечить надежность и безопасность сети. Правильное обновление CRL на континенте TLS является важной составляющей в поддержании безопасности информационных систем.

Информация об истечении сроков действия сертификатов серверов «Континент TLS», используемых для подключения к сервисам lk. budget. gov. ru и lk. buh2012. budget. gov

УФК по Пензенской области информирует об истечении сроков действия сертификатов серверов «Континент TLS» (далее – Сертификаты «Континент TLS»), используемых для подключения к сервисам:

1) lk.budget.gov.ru – государственная интегрированная информационная система управления общественными финансами «Электронный бюджет» (далее – ГИИС «Электронный бюджет»), истечение срока сертификата: 14.07.2021;

2) lk.buh2012.budget.gov.ru – подсистема управления оплатой труда, подсистема управления нефинансовыми активами, модуль бюджетного учета подсистемы учета и отчетности ГИИС «Электронный бюджет», истечение срока сертификата: 17.07.2021.

В связи с изложенным необходимо внесения изменений в настройках программного обеспечения «Континент TLS Клиент» на автоматизированных рабочих местах пользователей.

Дополнительно информируем, что при невыполнении указанных настроек вход пользователей в ГИИС «Электронный бюджет» будет невозможен.

Причины и важность регулярного обновления CRL континент TLS личного сертификата

Центральным элементом безопасности при использовании TLS-протокола являются сертификаты. Они используются для проверки подлинности веб-сайтов и обеспечения защищенного соединения между клиентом и сервером. Континент TLS личного сертификата — это сертификат, выданный одним из надежных удостоверяющих центров, который используется для шифрования и аутентификации соединения.

Однако, со временем сертификаты могут стать недействительными или скомпрометированными, из-за чего безопасность вашей системы может оказаться под угрозой

Для обеспечения безопасности и производительности вашей системы важно регулярно обновлять Список отзыва сертификатов (CRL) континент TLS личного сертификата

Причины обновления CRL континент TLS личного сертификата

- Отзыв сертификата: Удостоверяющий центр может отозвать сертификат в случае обнаружения компрометации, ошибки в выдаче или из-за изменений в политике безопасности. При обновлении CRL, вы получите актуальную информацию об отозванных сертификатах и сможете предотвратить использование недействительных сертификатов.

- Освобождение ресурсов: При использовании устаревших сертификатов, ваша система будет продолжать проверять их статус, что может привести к затрате ресурсов. Регулярное обновление CRL позволяет освободить ресурсы, исключив проверку недействительных или скомпрометированных сертификатов.

- Безопасность и доверие: Обновление CRL позволяет поддерживать высокий уровень безопасности и доверия вашей системы. Использование устаревших или непроверенных сертификатов может привести к компрометации данных, выходу на сеть недобросовестных субъектов или нарушению конфиденциальности. Обновление CRL помогает предотвратить подобные угрозы.

Важность регулярного обновления CRL континент TLS личного сертификата

- Предотвращение злоупотреблений: Обновление CRL позволяет предотвратить злоупотребления сертификатами, которые могут быть скомпрометированы или недействительны.

- Поддержание актуальности: Регулярное обновление CRL гарантирует, что ваша система всегда работает с актуальными данными об отозванных сертификатах, что повышает безопасность и надежность вашей системы.

- Минимизация риска: С помощью обновления CRL вы можете минимизировать риск потенциальной компрометации личной информации или конфиденциальных данных.

В целом, регулярное обновление CRL континент TLS личного сертификата является важной частью обеспечения безопасности системы, обеспечивая защиту от сертификатов, которые могут быть скомпрометированы или недействительны по каким-либо причинам

Доверенные центры сертификации (ЦС)

Центры сертификации действуют как надежные посредники между пользователями и веб-сайтами, подтверждая легитимность идентификационных данных. Они выпускают сертификаты, которые содержат информацию о владельце (например, название организации), публичный ключ, срок действия и подпись ЦС.

Одним из ключевых элементов работы ЦС является проверка подлинности идентичности владельца сертификата. Для этого центры сертификации используют различные методы, такие как подтверждение домена, проверка юридической сущности или личного присутствия. Только после успешной проверки владельцу выдаются сертификаты.

При установке сертификата на сервер или клиентское устройство, происходит процесс проверки цепочки сертификатов. Если сертификат был выпущен центром сертификации, который включен в список доверенных центров в операционной системе или браузере, то процесс проверки пройден успешно и действительный сертификат считается доверенным.

Доверенные центры сертификации играют ключевую роль в обеспечении безопасности при передаче данных через Интернет. Благодаря сертификатам, пользователи могут быть уверены в безопасности своих коммуникаций, а веб-сайты могут подтвердить свою подлинность и надежность.

Улучшение безопасности

Безопасность является приоритетом для многих пользователей, особенно в эпоху цифровизации и мобильных технологий. Сертификаты для смартфонов позволяют гарантировать доверие в передаче и хранении информации, защищая ее от несанкционированного доступа или взлома.

Использование сертификатов на смартфонах позволяет также повысить уровень безопасности при аутентификации пользователя. Система сертификации выполняет проверку подлинности устройства и его владельца, что дает дополнительные гарантии и минимизирует риски несанкционированного доступа к важным данным.

Сертификаты для смартфонов также обеспечивают защиту от подделки и мошенничества. Они позволяют пользователю контролировать доступ к своей информации и управлять правами доступа в зависимости от собственных предпочтений и потребностей.

Таким образом, использование сертификатов для смартфонов не только улучшает безопасность информации и защищает от несанкционированного доступа, но и способствует доверию пользователя к использованию мобильных технологий. Сертификаты позволяют управлять аутентификацией и защитой данных, повышая общий уровень безопасности в сфере цифровых коммуникаций.

Защита от вредоносного ПО

Одной из основных функций сертификатов является шифрование информации, передаваемой между смартфоном и другими устройствами или сетями. Это гарантирует, что никто не сможет перехватить и прочитать вашу информацию, такую как пароли, личные данные или банковские реквизиты. Благодаря сертификатам, ваша приватность и конфиденциальность остаются защищенными.

Сертификаты также обеспечивают защиту от вредоносных программ, таких как вирусы, троянские кони и шпионское ПО. Они помогают смартфону управлять доступом к определенным функциям и требовать аутентификации перед выполнением определенных действий. Это позволяет избежать установки или выполнения вредоносных программ, которые могут нанести вред вашему устройству или похитить вашу информацию.

Сертификаты также помогают установить доверие к смартфону и его операционной системе. Они являются одним из инструментов, позволяющих проверить подлинность и надежность устройства. Смартфон с действительным сертификатом является доверенным и безопасным средством для обработки и передачи информации.

Шифрование личных данных

Сертификаты для смартфона помогают обеспечить безопасность данных, которые хранятся на устройстве. С помощью сертификатов происходит аутентификация и установление взаимного доверия между устройством и сервером, с которым происходит обмен информацией. Только после успешной аутентификации данные шифруются и передаются по защищенному каналу связи.

Защита личных данных на смартфоне становится особенно важной в современном мире, где все больше информации хранится и передается посредством мобильных устройств. Сертификаты обеспечивают надежную защиту от несанкционированного доступа к персональной информации

Преимущества шифрования личных данных на смартфоне:

- Защита от кражи персональной информации

- Предотвращение несанкционированного доступа к данным

- Соблюдение норм законодательства о защите персональных данных

- Сохранение конфиденциальности документов и сообщений

Сертификат для смартфона обеспечивает надежное шифрование личных данных и создает доверие к устройству и безопасность обмена информацией.

Подтверждение подлинности приложений

Для обеспечения информационной безопасности пользователей и защиты их персональных данных важно иметь механизм проверки и подтверждения подлинности приложений. В этом контексте сертификаты для смартфонов играют значительную роль

Они позволяют установить доверие к приложению и подтвердить его аутентичность.

Сертификаты для смартфонов используются для шифрования информации и обеспечения безопасности передачи данных. Они содержат цифровую подпись, которая подтверждает идентификацию разработчика приложения и гарантирует его интегритет. Сертификаты также позволяют управлять правами доступа и разрешениями приложения.

Подтверждение подлинности приложений с помощью сертификатов защищает пользователей от установки вредоносных программ и поддерживает доверие к экосистеме мобильных приложений. Установка приложений из непроверенного источника может представлять риск для безопасности данных и личной информации.

Поэтому использование сертификатов для смартфонов является важным механизмом аутентификации и обеспечения безопасности мобильных приложений. Они помогают пользователям принимать информированные решения о выборе и установке приложений, а также защищают их от возможных угроз и рисков.

Теория. Для чего нужен CRL

Список отзывов сертификатов (Certificate revocation list) — представляет собой файл указывающий на список сертификатов с указанием серийного номера сертификата, даты отзыва, причина отзыва. В целом списки отзыва сертификатов (CRL)

используются для передачи сведений об отзыве сертификатов пользователям, компьютерам и приложениям, пытающимся проверить подлинность сертификата.

При каких ситуациях ваш сертификат может попасть в указанный список:

1. При выдаче сертификата УЦ ошибся в части реквизитов, поэтому был выдан новый сертификат.

2. Сертификатом завладело третье лицо, кто мог бы подписывать за вас (т.н. компрометация ключа).

3. Сертификат был отозван по заявлению владельца сертификата.

4. Сменилось уполномоченное лицо, владеющее сертификатом;

Формируется указанный список центром сертификации и публикуется в любое доступное место для пользователей, чтобы пользователь в свою очередь мог его установить.

После проведенной установки CRL файла ПО использующее функции подписания и шифрования будет проверять находится ли ваш сертификат в указанном списке. В случае если ваш сертификат находится в списке, то подписывать и шифровать файлы

и документы данным сертификатом вы уже не сможете.

Что это нам дает? Прежде всего вы всегда можете быть уверены, что сертификат, с которым вы сейчас работаете, является действующим и легитимность выполняемых действий будет подтверждена. Соответственно все законно и мы можем работать

в дальнейшем спокойно.

Предположим, что кому-то (или чему-то) сертификат больше не нужен (человек уволился, скомпрометирован секретный ключ и т.п.). Срок действия сертификата ещё не кончился, но нужно, чтобы он не работал. Для этого администратор CA

обновляет список отозванных сертификатов и размещает его в доступном для всех месте.

Петя уволился (сам или нет..)

1. На место Пети посадили Колю, который получил полный доступ к всей информации Пети. При этом ещё не все знают, что Пети нет.

2. Маша (которая ещё не знает, что случилось) шлёт Пете файл (что-то личное?!), зашифровав его Петиним открытым ключом.

3. Коля имеет доступ к секретному ключу Пети и может прочитать информацию от Маши. Так же не забываем, что он может ставить ЭЦП от имени Пети.

Если бы Маша проверила Петин сертификат по CRL, то она бы узнала, что сертификатом Пети шифровать уже нельзя. Да и другие люди должны знать, что Петя ничего больше подписывать не должен. Т.е. все должны регулярно обновлять CRL

(если это не делается автоматически или ПО само не производит on-line проверку сертификата).

Таким нехитрым образом происходит работа CRL. Более глубже вдаваться в теорию работы со списками отзывов сертификатов нет смысла, поэтому перейдем к практике.

Что такое ошибка обновления CRL?

Ошибка обновления CRL (Certificate Revocation List) означает, что операционная система или программа не может получить актуальное обновление списка отозванных сертификатов. CRL — это список сертификатов, которые были отозваны из-за утери секретного ключа, смены владельца или других причин, которые могут негативно повлиять на безопасность операций с использованием сертификата.

Обновление CRL является неотъемлемой частью работы с цифровыми сертификатами и его цель — обеспечить актуальность информации о состоянии сертификата. Ошибка обновления CRL может возникать по разным причинам и может привести к потенциальным уязвимостям в безопасности.

Основные причины ошибок обновления CRL:

- Проблемы с сетевым подключением — нестабильное или отсутствующее подключение к Интернету может привести к невозможности загрузки обновлений CRL;

- Файл CRL не найден — ошибки на стороне сервера или клиента могут привести к потере или недоступности необходимого файла CRL;

- Прокси-серверы — настройки прокси-сервера могут блокировать доступ к серверам CRL или вызывать ошибки при скачивании CRL;

- Неправильные настройки времени и даты — некорректно настроенные часы на компьютере могут вызывать ошибки в проверке действительности сертификата и обновления CRL;

- Проблемы с программным обеспечением — ошибки или баги в программе или операционной системе могут приводить к неправильной обработке CRL.

Для устранения ошибок обновления CRL необходимо провести диагностику возможных проблем и принять соответствующие меры:

- Проверить сетевое подключение и убедиться, что нет проблем с интернет-соединением;

- Проверить настройки прокси-сервера и убедиться, что они не блокируют доступ к серверам CRL;

- Правильно настроить время и дату на компьютере;

- Обновить программное обеспечение до последней версии или применить патчи и исправления, если проблема вызвана ошибками в программе или операционной системе;

- Связаться с технической поддержкой для получения дополнительной помощи при решении проблем.

Ошибка обновления CRL может создать значительные проблемы с безопасностью и может негативно повлиять на работу программ или операционной системы

Поэтому важно активно отслеживать возможные проблемы с CRL и своевременно принимать меры для их устранения

Категории сертификатов

Сертификаты делятся на четыре категории:

- личные сертификаты (устанавливаются в хранилище umy, где u = User, my — имя хранилища). Для таких сертификатов, как правило, имеется закрытый ключ (и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием можно, например, подписать файл;

- корневые сертификаты — краеугольный камень безопасности, так как цепочки доверия строятся от них. Корневые сертификаты надо добавлять в хранилища осознанно и внимательно (устанавливаются в uroot, также администратор может поставить их в mroot, где m = Machine, такие сертификаты будут доступны в режиме read only в root-хранилищах всех пользователей);

- промежуточные сертификаты — появляются, когда есть промежуточные УЦ (структура вида «головной УЦ» -> «промежуточный УЦ» -> «пользовательский сертификат»). Прямое доверие к ним не требуется (устанавливаются в uca, также администратор может поставить их в mca). В это же хранилище устанавливаются и списки отзыва сертификатов (CRL). Обычно точки получения промежуточных сертификатов и списков отзыва (CRL) правильно указаны в пользовательских сертификатах, поэтому они загружаются автоматически и устанавливаются в хранилище ucache. Обычно непосредственная работа с промежуточными сертификатами не требуется;

- сертификаты партнёров по общению, чтобы проверять их подписи и зашифровывать для них сообщения. Ставятся либо в umy (это не лучшая, но распространенная практика), либо в uAddressBook;

При истечении срока

Удостоверяющий центр ежегодно, при наступлении календарного года, обновляет промежуточный сертификат цифровой подписи. Соответствующее оповещение появится при запуске операционной системы.

Специалист отдела технической поддержки

Если при каком-либо сбое, обновления сертификата не произошло, появится запись, отмечающая, что документ недействителен. Установку обновленного варианта проводят в порядке, описанном выше. Старый ПС удалять не нужно.

Для импорта ключей, можно обойтись без интернета. Проверку файла проводят в автоматическом режиме, при появлении подключения к сети – единожды за период действия ПС.

Требуется обновить crl электронный бюджет

В настоящее время использование электронных бюджетов стало неотъемлемой частью нашей повседневной жизни. Они предоставляют удобство и безопасность в хранении и управлении нашими финансами. Однако, ввиду постоянных изменений в сфере технологий и безопасности, требуется обновлять сертификаты отзыва списка отзыва сертификатов (CRL) для обеспечения правильного функционирования наших электронных бюджетов.

CRL — это список отзыва сертификатов, который является неотъемлемой частью системы электронного бюджета. Он содержит информацию об интегритете и действительности цифровых сертификатов, используемых для идентификации и безопасного обмена данными между участниками электронной платёжной системы.

«Прослушка» информации о сертификате при помощи openssl

Для проверки взаимодействия сервера с клиентскими сертификатами можно проверить, устанавливается ли соединение с использованием TLS/SSL.

На стороне сервера запускаем прослушку порта при помощи openssl:

openssl s_server -accept 443 -cert server.pem -key server.key -state

На стороне клиента обращаемся к серверу, например, culr’ом:

curl -k https://127.0.0.1:443

В консоли со стороны сервера можно наблюдать процесс обмена информацией между сервером и клиентом.

Можно также использовать опции -verify и -Verify . Опция с маленькой буквы запрашивает у клиента сертификат, но он не обязан его предоставлять. С большой буквы — если сертификат не предоставлен, возникнет ошибка. Запустим прослушку со стороны сервера таким образом:

openssl s_server -accept 443 -cert server.pem -key server.key -state -Verify 3

Со стороны сервера ошибка выглядит так:

140203927217808:error:140890C7:SSL routines:SSL3_GET_CLIENT_CERTIFICATE:peer did not return a certificate:s3_srvr.c:3287:

Со стороны клиента так:

curl: (35) error:14094410:SSL routines:SSL3_READ_BYTES:sslv3 alert handshake failure

Добавим с клиентской стороны сертификат и доменное имя (можно для проверки вписать в файл /etc/hosts имя хоста для адреса 127.0.0.1):

curl https://www.mycompany.com:443 --cacert root.pem --cert client.pem --key client.key

Теперь соединение пройдет успешно и можно устанавливать серверный сертификат на веб-сервер, клиентский отдать клиенту, и работать с ними.