История SSL

Из-за невозможности гарантировать безопасность сети, через которую передается информация наилучшим способом защитить ее было выбрано шифрование и дешифрование на концах устанавливаемого соединения соответственно. Netscape могли бы встроить этот подход напрямую в свой браузер, но это бы не предоставило единого решения, которое другие приложения могли бы использовать. Требовалось получить более общный, независимый от приложения подход.

В итоге, Netscape разработал протокол SSL работающий поверх TCP, а также предоставляющий TCP-подобный интерфейс для приложений более высокого уровня. В теории, одним из преимуществ SSL для разработчиков являлась возможность заменить все традиционные TCP вызовы на новые SSL вызовы. Специфические детали того, как SSL шифрует и дешифрует данные были относительно прозрачны.

IPsec протокол

IPsec (Internet Protocol Security) — это набор протоколов и алгоритмов шифрования, обеспечивающих безопасность передачи данных в сети Интернет. IPsec используется для защиты конфиденциальности и целостности данных, а также для аутентификации и обеспечения надежности соединений.

Аутентификация: IPsec позволяет проверить подлинность обеих сторон соединения перед установлением защищенного канала

Это особенно важно в условиях сети Интернет, где возможны атаки на приватность и конфиденциальность данных.

Шифрование: IPsec обеспечивает шифрование данных, передаваемых между двумя узлами, чтобы их можно было безопасно передать через несколько узлов на пути маршрута. Шифрование помогает предотвратить перехват и чтение данных злоумышленниками.

Целостность: IPsec проверяет целостность данных, передаваемых между двумя узлами

Он использует хэш-функции для создания контрольной суммы данных и сравнивает ее с контрольной суммой на другом конце соединения. Если контрольные суммы не совпадают, это может указывать на возможные изменения данных в процессе передачи.

IPsec протокол может быть настроен на уровне операционной системы или настройках сетевых устройств, таких как маршрутизаторы и файрволы. Он поддерживается и широко используется во многих сетевых устройствах и операционных системах.

Использование IPsec протокола помогает обеспечить безопасность передачи данных в сети Интернет и защитить их от нежелательного доступа и атак. Он применяется в виртуальных частных сетях (VPN), корпоративных сетях и других сетевых сценариях, где безопасность является приоритетом.

Значение шифрования данных при передаче

Шифрование данных при передаче — это важный механизм, который обеспечивает конфиденциальность и безопасность информации, передаваемой через сети. Оно позволяет защитить данные от несанкционированного доступа и их чтения или изменения третьими лицами.

Шифрование данных осуществляется с использованием различных протоколов, которые обеспечивают защиту информации на разных уровнях. Наиболее часто используемые протоколы для шифрования данных при передаче включают:

- SSL/TLS (Secure Sockets Layer/Transport Layer Security) — это протокол, который обеспечивает безопасное соединение между клиентом и сервером. Он осуществляет шифрование данных перед их отправкой и расшифрование на стороне получателя. SSL/TLS применяется, например, при передаче данных через HTTPS.

- IPsec (Internet Protocol Security) — протокол, предназначенный для защиты IP-трафика. Он обеспечивает шифрование и аутентификацию данных на уровне сетевого протокола.

- SSH (Secure Shell) — протокол, который используется для безопасного удаленного доступа к компьютеру или серверу. Он шифрует все данные, передаваемые между клиентом и сервером.

Шифрование данных при передаче играет ключевую роль в обеспечении безопасности информации в интернете. Оно позволяет пользователям передавать конфиденциальные данные, такие как пароли, банковские счета и личную информацию, с уверенностью в их защите от злоумышленников.

Однако важно помнить, что шифрование данных при передаче является только одной из мер безопасности, которую следует применять. Для полной защиты информации необходимо также использовать другие механизмы, такие как аутентификация пользователей, контроль доступа и защита от вредоносных программ

TLS: шифрование данных

Протокол TLS (Transport Layer Security) использует различные технологии для шифрования данных в целях обеспечения их конфиденциальности и защиты от несанкционированного доступа. Итак, как происходит сам процесс:

- Когда клиент и сервер устанавливают соединение, они сначала выполняют процедуру рукопожатия. В ходе этой процедуры обмениваются параметрами и информацией, необходимой для установки безопасного канала связи.

- Клиент и сервер договариваются о том, какие алгоритмы шифрования и другие параметры будут использоваться в текущем сеансе. Это включает в себя выбор методов шифрования для конфиденциальности данных и алгоритмов для обеспечения целостности данных.

- Один из важных шагов в рукопожатии TLS – это обмен ключами. Обычно используется асимметричное шифрование, где клиент и сервер обмениваются публичными ключами. Эти ключи затем используются для установки секретного ключа (симметричного ключа) для дальнейшего шифрования и расшифровки данных.

- Данные между клиентом и сервером начинают передаваться по симметричному ключу, который используется для шифрования и расшифровки данных в процессе их передачи.

- Каждое сообщение, передаваемое между клиентом и сервером, шифруется с использованием установленного симметричного ключа. Это включает в себя как шифрование самого содержимого сообщения, так и добавление данных для обеспечения целостности (HMAC, hash-based message authentication code).

- TLS также гарантирует целостность передаваемых данных. Для этого используется HMAC, который создается на основе хэша и ключа, обеспечивая проверку целостности данных при их приеме.

Этот протокол обеспечивает шифрование данных в процессе передачи, обеспечивая конфиденциальность и целостность информации между клиентом и сервером.

Раздел 2.1: Основные функции континента TLS клиент

Так, давай поговорим о континенте TLS клиент! Этот зверь, как и все звери, имеет свои функции. Так что давай разберемся, какие именно задачи он может решить.

Во-первых, основная функция континента TLS клиент — это установление безопасной связи с сервером по протоколу TLS. Ты представляешь, какая это ответственность! Ведь вся информация, передаваемая между клиентом и сервером, должна быть защищена от посторонних глаз.

Во-вторых, континент TLS клиент может проверять сертификат сервера. Это как проверка паспорта на границе — чтобы убедиться, что ты действительно общаешься с нужным сервером, а не с каким-то злоумышленником. А ведь злоумышленники в интернете есть, не забывай об этом!

Третья важная функция континента TLS клиент — это обеспечение конфиденциальности данных. Вся информация, передаваемая через защищенное соединение, должна быть зашифрована. Только тогда можно быть уверенным, что твои личные данные и пароли не попадут в чужие руки.

И, наконец, четвертая функция континента TLS клиент — это аутентификация клиента. То есть, сервер может проверить, является ли клиент действительно тем, за кого себя выдает. Подобная проверка важна для предотвращения подделки личности и обеспечения безопасности взаимодействия.

Такие вот задачи выполняет континент TLS клиент. И я уверен, что он отлично справляется со своими обязанностями! А ты знал, какие функции у него есть?

Алгоритмы шифрования в TLS

В этом протоколе используются различные алгоритмы шифрования для обеспечения конфиденциальности данных. Приведем примеры:

AES (Advanced Encryption Standard)

- Является симметричным алгоритмом блочного шифрования, выбранным Национальным Институтом Стандартов и Технологий (NIST) в 2001 году. Он предоставляет высокий уровень безопасности и эффективности, а также поддерживается множеством программного и аппаратного обеспечения.

- Может работать в различных режимах, таких как CBC (Cipher Block Chaining), GCM (Galois/Counter Mode) и других. Режим GCM часто используется в сочетании с TLS для обеспечения и конфиденциальности, и целостности данных.

3DES (Triple Data Encryption Standard)

- Представляет собой симметричный алгоритм блочного шифрования, который является улучшенной версией оригинального DES. 3DES использует три ключа для выполнения тройного шифрования и обеспечивает более высокий уровень безопасности по сравнению с DES.

- Хотя и был широко использован в прошлом, в настоящее время не рекомендуется для использования в новых системах из-за относительно низкой производительности и некоторых теоретических уязвимостей.

ChaCha20-Poly1305

- ChaCha20 – это потоковый шифр, а Poly1305 – это аутентификационный код на основе хэш-функции. Они часто используются в сочетании в режиме шифрования с аутентификацией (AEAD) для обеспечения как конфиденциальности, так и целостности данных.

- Является более современным алгоритмом и обеспечивает хорошую производительность, надежную безопасность и защиту от атак, таких как атаки на времени (timing attacks).

Выбор конкретного алгоритма зависит от поддержки сервера и клиента, а также от согласования параметров в процессе рукопожатия (handshake) в протоколе TLS. Обычно сервер и клиент выбирают наилучший общий алгоритм шифрования в зависимости от их возможностей.

Восстановление сессии

Создатели SSL знали, что алгоритмы шифрования открытым ключом вычислительно сложные, и клиент, создающий несколько новых соединений к одному и тому же серверу в течение короткого промежутка времени может сильно нагрузить сервер, что приведет к заметным временным задержкам ответа. Однако, если клиент и сервер уже установили соединение, то ему будет соответствовать уникальный идентификатор сессии, позволяющий ссылаться на него и использовать такой же секретный ключ при последующих соединениях в рамках некоторого временного отрезка. Безусловно, такой подход привносит определенный риск в безопасность соединения. Поэтому, если необходимо, клиент может пересоздать новые идентификатор и секретный ключ для данной сессии. Microsoft’s Internet Explorer, например, проделывают эту операцию каждые 2 минуты.

Обслуживание сертификатов и ключей

Если клиент планирует обратиться к серверу, который требует клиентской аутентификации, он должен хранить свой сертификат и связанный с ним приватный ключ. Сервер должен всегда хранить свой сертификат и связанный с ним приватный ключ.

Хранилище идентификаторов сессий

Клиент и сервер обязаны хранить идентификаторы сессий и связанные с ними секретные ключи для использования во время восстановления соединения.

Отозванный промежуточный сертификат

Промежуточный сертификат – это сертификат, который выпускается между корневым сертификатом и конечным сертификатом (сертификатом сайта). Он служит для того, чтобы проследить цепочку доверия от корневого сертификата до конечного сертификата.

В случае, если промежуточный сертификат был отозван, это означает, что его больше нельзя использовать для проверки подлинности конечного сертификата. Отзыв сертификата может быть вызван различными причинами, такими как истечение срока действия, компрометация закрытого ключа, изменение информации в сертификате и другие.

Отзыв промежуточного сертификата является серьезной проблемой для безопасности, так как это может привести к невозможности проверить подлинность конечного сертификата. Это в свою очередь позволяет злоумышленникам подделывать сертификаты и осуществлять атаки типа Man-in-the-Middle, когда они перехватывают сетевой трафик и могут получить доступ к личным данным пользователей.

Для решения этой проблемы необходимо активно следить за статусом промежуточных сертификатов и регулярно обновлять их, а в случае обнаружения отзыва выпускать новые сертификаты и обновлять цепочку доверия.

Кроме того, современные браузеры и операционные системы имеют встроенные механизмы проверки сертификатов, которые могут автоматически обнаруживать отозванные промежуточные сертификаты и предупреждать пользователя о возможных угрозах.

Цепочка действий по генерации сертификатов

Давайте посмотрим на практике, как происходят действия, связанные с генерацией сертификатов, с самого начала, и при этом на практике.

Первое, что делается — это генерация корневого сертификата. Корневой сертификат подписывается самим собой. А потом уже этим сертификатом будут подписываться другие сертификаты.

$ openssl genrsa -out root.key 2048 Generating RSA private key, 2048 bit long modulus ..........+++ ...........................................+++ e is 65537 (0x10001) $ openssl req -new -key root.key -out root.csr You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) :RU State or Province Name (full name) :N/A Locality Name (eg, city) []:Saint-Petersburg Organization Name (eg, company) :My Company Organizational Unit Name (eg, section) []:IT Service Common Name (e.g. server FQDN or YOUR name) []:My Company Root Certificate Email Address []:it@mycompany.com Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:My Company $ openssl x509 -req -days 3650 -in root.csr -signkey root.key -out root.pem Signature ok subject=/C=RU/ST=N/A/L=Saint-Petersburg/O=My Company/OU=IT Service/CN=My Company Root Certificate/emailAddress=it@mycompany.com Getting Private key

Таким образом мы сгенерировали сначала приватный ключ, затем запрос подписи, а затем своим ключом подписали свой же запрос и получили собственный цифровой сертификат, выданный на 10 лет. Пароль (challenge password) при генерации сертификата можно не вводить.

Приватный ключ ОБЯЗАТЕЛЬНО необходимо хранить в надежном месте, имея его можно подписать от вашего имени любой сертификат. А полученный корневой сертификат можно использовать для идентификации того, что сертификат, например, сервера подписан именно нами, а не кем-то еще. Именно такие действия выполняют авторизационные центры, когда генерируют собственные сертификаты. После создания корневого сертификата можно приступать к генерации сертификата сервера.

Периодическая проверка сертификатов

Одной из главных проблем в области безопасности информации является управление и контроль валидности сертификатов SSL/TLS.

Сертификаты SSL/TLS используются для обеспечения защищенного соединения между клиентом и сервером. Однако, со временем сертификаты могут стать недействительными по различным причинам. Некорректная настройка сервера, изменение основных данных организации, утрата закрытого ключа — все эти факторы могут привести к тому, что сертификат станет недействительным.

Периодическая проверка сертификатов является неотъемлемой частью процесса управления безопасностью. Во-первых, этот процесс позволяет своевременно выявить и обновить просроченные сертификаты. Во-вторых, он позволяет контролировать и управлять надежностью используемых сертификатов.

Для проведения периодической проверки сертификатов рекомендуется использовать специальные инструменты, такие как OpenSSL или различные онлайн-сервисы. Эти инструменты предоставляют возможность выполнить проверку наличия сертификата, проверку его валидности, а также проверку цепочки сертификатов.

Периодическая проверка сертификатов также позволяет выявить сертификаты, которые были отозваны или компрометированы. Отзыв сертификата может быть вызван различными причинами, включая украденные или утраченные закрытые ключи, компрометацию приватного ключа, изменение юридического статуса организации.

Хорошим практикой является создание расписания для периодической проверки сертификатов. Рекомендуется проверять сертификаты не реже чем раз в месяц. Это поможет оперативно выявить просроченные или отозванные сертификаты и заменить их на новые.

Также стоит отметить, что периодическая проверка сертификатов является обязательным требованием для многих стандартов безопасности, таких как PCI DSS и HIPPA

Поэтому, выполнение этого процесса является важной составляющей этих стандартов и рекомендаций

Важно помнить, что безопасность информации и защита от атак требуют усилий и постоянного внимания. Периодическая проверка сертификатов является одним из важных шагов в обеспечении безопасности информации и защите от уязвимостей

SSL 1.0, 2.0, 3.0 и TLS

Версия 1.0 никогда не была обнародована. Версии 2.0 была выпущена в феврале 1995 года, но содержала много недостатков по безопасности, которые привели к разработке SSL 3.0 версии.

Как только различные компании (Microsoft) начали предпринимать попытки разработки собственных безопасных протоколов транспортировки, IETF решило вмешаться и определить стандарт протокола шифрования. Впоследствии, при поддержке множества компаний, на основании протокола SSL 3.0 был разработан и принят стандарт RFC, получивший имя TLS 1.0. Его также часто называют SSL 3.1.

Хотя TLS и SSL имеют существенные различия в реализации, разработчики обычно замечают лишь немногие из них, а конечные пользователи вовсе их не различают. Тем не менее TLS 1.0 и SSL 3.0 несовместимы. Значительное различие состоит в том, что TLS требует определенные алгоритмы шифрования, которые SSL не поддерживает. Таким образом TLS сервер должен “откатиться” (downgrade) до SSL 3.0 для работы с клиентами, использующими SSL 3.0.

Роль браузеров и операционных систем

Браузеры и операционные системы играют важную роль в обеспечении безопасности интернет-соединений и работы с сертификатами TLS. Они выполняют ряд функций, направленных на защиту пользователей и предотвращение возможных угроз.

- Проверка сертификатов

Одна из основных функций браузеров и операционных систем — это проверка подлинности сертификатов, используемых в TLS-соединениях. Это важный этап, который позволяет убедиться, что сайт или сервис, с которым пользователь собирается установить защищенное соединение, действительно принадлежит запрашиваемому домену.

- Браузеры и операционные системы содержат базу доверенных корневых сертификатов. Это сертификаты, которые полагаются браузерам и операционным системам и которые используются для проверки подлинности промежуточных сертификатов и сертификатов сайтов.

- При установке соединения браузер или операционная система проверяют наличие соответствующих промежуточных сертификатов и их статус: неотозванный, неистекший и принадлежащий данному корневому сертификату.

- Далее проверяются сертификаты сайта, их подпись и срок действия.

В случае, если какой-либо из сертификатов не прошел проверку или не соответствует требованиям безопасности, браузер или операционная система предупредят пользователя и могут отказать в установлении соединения.

- Обновление и отзыв сертификатов

Браузеры и операционные системы играют важную роль в передаче информации о сертификатах и их статусах между пользователями и центрами сертификации (ЦС).

- Браузеры и операционные системы автоматически скачивают обновления доверенных сертификатов и проверяют их статус. Если какой-либо сертификат был отозван или истек срок действия, браузеры и операционные системы могут пометить его как недоверенный и предупредить пользователя.

- Также браузеры и операционные системы могут проверять статус сертификатов в режиме реального времени. Это позволяет оперативно реагировать на отозванные сертификаты и предотвращать возможные атаки.

- Внесение изменений в стандарты и протоколы

Разработчики браузеров и операционных систем активно участвуют в разработке новых стандартов и протоколов, направленных на повышение безопасности интернет-соединений и работы с сертификатами TLS.

- Они отслеживают новые уязвимости и улучшают механизмы проверки сертификатов.

- Вносят изменения в протоколы обмена данными для предотвращения возможности использования устаревших и небезопасных механизмов шифрования.

- Создают и совершенствуют инструменты для более надежного и удобного взаимодействия пользователей с сертификатами TLS.

Браузеры и операционные системы играют ключевую роль в обеспечении безопасности интернет-соединений и работы с сертификатами TLS. Они выполняют функции проверки сертификатов, обновления и отзыва сертификатов, а также вносят изменения в стандарты и протоколы для повышения безопасности.

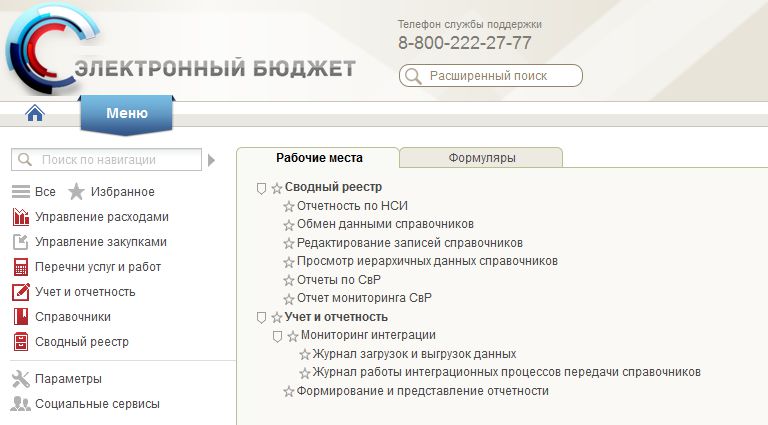

Вход в личный кабинет Электронного бюджета

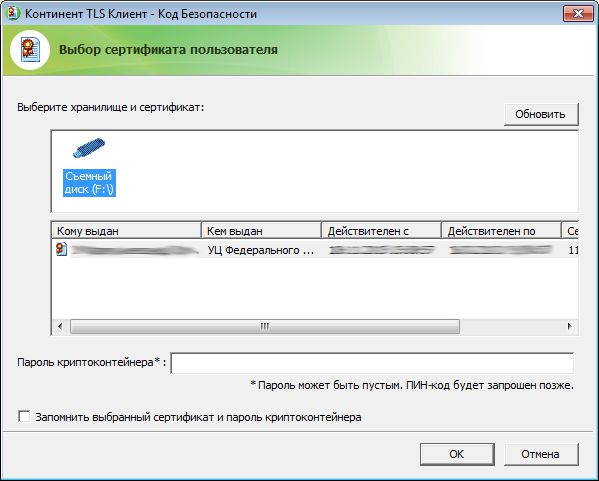

Откроется окно с выбором сертификата для входа в личный кабинет Электронного бюджета.

Выбираем сертификат для входа в Личный кабинет Электронного бюджета, если есть пароль на закрытую часть сертификата пишем и нажимаем ОК, после откроется Личный кабинет Электронного бюджета.

Не так давно, ко мне стали обращаться бюджетные организации, а именно администрации сельских советов с просьбой помочь им настроить систему Электронный бюджет. Это очередной проект нашего, дай_им_всем_здоровья, правительства, в составе услуг проекта Электронного правительства РФ. Бабушки и тетеньки в деревнях и сельских советах обладая старенькими компами, и очень медленным интернетом. Присоединяйтесь к нашей группе в ВК! Времонте! Умная мастерская!

Они обязаны наравне со всеми, уметь устанавливать сие по инструкции и пользоваться. Иначе сроки. Кто-то ждет исполнения, вот работники сельских администраций и тянуться, к тем, кто может им в этом помочь. Штатного программиста, естественно у них нет. Ну да ладно все это лирика. Перейдем к делу. У людей на руках диск, видимо с дистрибутивами, и желание, чтобы у них заработал этот некий Электронный бюджет.

На диске в принципе все аккуратно разложено и не составило проблемы все это дело установить по инструкции. Инструкция кстати есть еще на самом сайте Росказны . Никаких проблем особых не составило следуя инструкции устанавливать набор программ, сертификатов и т.д. В итоге после последней перезагрузки и прописывании прокси в браузер (был выбран мозила). Попытка зайти на сайт http://lk.budget.gov.ru/

не увенчалась успехом. После выбора сертификата пользователя сайт стал ругаться: Не найден корневой сертификат. Хотя я лично его устанавливал, добавляя по инструкции в доверенные корневые сертификаты. Немного посидев и полистав инструкцию еще раз, обнаружил вот такой интересный момент, с которым я думаю могут столкнуться и другие люди.

А у меня упорно отображается в виде:

Как видим хранилища Локальный компьютер тут нет. Вот тут то и порылась собака. Ну ладно, видимо им там виднее, а мы пойдем в обход, добавив куда нужно. Для этого нажимаем Пуск

и в строке Найти программы и службы

набираем: certmgr.msc

.

Открывается консоль управления Сертификатов системы. Идем в Доверенные корневые центры сертификации

-> Локальный компьютер

-> Правой кнопкой мышки по Сертификаты

-> Все задачи

-> Импорт

.

Откроется Мастер импорта сертификатов. Жмем Далее -> Обзор -> и указываем путь к файлу корневого сертификата. Скачать его кстати, если вы вдруг не скачали по инструкции можно с сайта Росказны , выбрав квалифицированный.

Если же вы открыли certmgr.msc

а у вас и там нет под ветки Локальный компьютер

. Не расстраиваемся остался еще способ, нажимаем Пуск

и в строке Найти программы и службы

набираем: mmc.

Если вы пользователь win 7 и выше, советую запустить mmc от имени администратора. Как это сделать я писал . В открывшейся консоли идем в меню Файл

-> Добавить удалить оснастку

. В списке доступные оснастки ищем Сертификаты

. Последовательно добавляем оснастку для текущего пользователя и локального компьютера.

И вуаля, заходя на http://lk.budget.gov.ru/

удостоверяемся, что все работает. Ошибка с корневым сертификатом по крайней мере должна исчезнуть. Но вот то, что все заработает… я не могу обещать. Вообще советую заходить каждый раз через http://budget.gov.ru/

Потом Вход

в верхнем правом углу, и на большую кнопку Вход в личный кабинет системы «Электронный бюджет». Ну и не пугаться на ошибки, и т.д. система в данный момент в тестовом режиме работает, и заходит в нее не с первого раза. Тыкаем мучаемся

Присоединяйтесь к нашей группе в ВК!

Кто может получить подпись

Получить ЭЦП в УЦ Федерального казначейства могут (приказ от 15 июня 2021 года № 21н):

- государственные должности Российской Федерации;

- государственные должности субъектов Российской Федерации;

должностные лица государственных органов, органов местного самоуправления, их подведомственных учреждений;

- коммерческих организаций, которым предоставляются средства из бюджетов бюджетной системы Российской Федерации, подлежащие казначейскому сопровождению;

- некоммерческих организаций (государственная корпорация, государственная компания, государственное учреждение, муниципальное учреждение) и подведомственные им организации.

Вложения

sugarufc пишет: Добрый день! При установки Континент-TLS 2.0.1440 выходит ошибка (скрин прилагается) пробовал установить и через .exe и через .msi результат один и тот же. Все необходимые библиотеки MS Visual C++ также установил. В чем может быть причина, никто не сталкивался ?

- sugarufc

- Не в сети

sugarufc пишет: да, с правами администратора. Дистрибутив целый, так как на других машинах всё нормально устанавливалось.

Установщик Континент TLS клиент 2.0.1440.0 очень требователен к установленным версиям Microsoft Visual C++ Redistributable, требуется именно только конкретные версии, а не более новые установленные. Удалите Microsoft Visual C++ 2013 Redistributable (x86), Microsoft Visual C++ 2013 Redistributable (x64), Microsoft Visual C++ 2017 Redistributable (x86), Microsoft Visual C++ 2017 Redistributable (x64). При установке Континент TLS Клиент 2.0.1440.0 требуемые версии Microsoft Visual C++ Redistributable установятся сами.

Установлен КриптоПро CSP 4.0. 9708 — это очень старая промежуточная (тестовая и недостаточно протестированная разработчиками КриптоПро) версия (даже не 4.0.9842). Во избежание проблем с любой информационной системой и ПО установите версию 4.0.9944.

- Ошибка пакета установщика Windows Континент-TLS 2.0.1440

- Ошибка установки КонтинетTLS 0x80070643

- Вложенный файл:

- «Континент TLS-клиент» (версия 2.0.1440) выдает ошибку «Доступ к конфигурационно

- Сбой программы установки Континент TLS Клиент

- Не добавляются соединения Континент TLS-клиента

Уязвимости TLS

Данный протокол является важным инструментом для обеспечения безопасной передачи данных в интернете. Однако он не является абсолютно идеальным, и в прошлом были выявлены различные уязвимости.

- POODLE (Padding Oracle On Downgraded Legacy Encryption). Эта уязвимость была связана с использованием устаревших версий протоколов, таких как SSL 3.0. Атакующий мог использовать ошибки в обработке дополнительных байтов (padding) для расшифровки зашифрованных данных. Хотя атака направлена на SSL 3.0, многие реализации TLS поддерживают откат к SSL 3.0, что представляет опасность.

- BEAST (Browser Exploit Against SSL/TLS). Атакует уязвимости в реализации протоколов блочного шифрования, таких как CBC (Cipher Block Chaining). Атакующий может использовать JavaScript в браузере жертвы для расшифровки защищенных cookie и данных сеанса.

- Это уязвимость в реализации OpenSSL, библиотеки, используемой для многих реализаций TLS/SSL. Позволяет злоумышленнику читать чувствительные данные из памяти сервера, включая закрытые ключи и другую конфиденциальную информацию.

- CRIME (Compression Ratio Info-leak Made Easy). Атакует использование сжатия данных в протоколе TLS. Злоумышленник может использовать утечку информации о сжатии для пошагового раскрытия конфиденциальных данных, таких как сессионные cookie.

- FREAK (Factoring Attack on RSA-EXPORT Keys). Атакует использование устаревших шифров с экспортными ключами, которые были разработаны в период времени, когда США имели ограничения на экспорт криптографического программного обеспечения. Злоумышленник может заставить клиента использовать слабые шифры и затем провести атаку.

- DROWN (Decrypting RSA with Obsolete and Weakened eNcryption). Атакует использование устаревших протоколов, таких как SSLv2, и позволяет злоумышленнику расшифровать зашифрованные данные путем перехвата и анализа трафика.

Важно отметить, что многие из вышеупомянутых уязвимостей были обнаружены и устранены в последних версиях протокола TLS. Именно поэтому для обеспечения безопасности следует использовать последние версии протокола, регулярно обновлять программное обеспечение и следовать советам по безопасности