Применение шифраторов и дешифраторов в различных сферах

Шифраторы и дешифраторы играют важную роль в современном информационном обществе. Они используются в различных сферах деятельности для обеспечения конфиденциальности и защиты данных.

Компьютерная безопасность. Шифраторы и дешифраторы широко применяются в компьютерной безопасности для защиты информации от несанкционированного доступа. Они позволяют шифровать данные, делая их непонятными для посторонних лиц. Такие инструменты особенно важны для защиты банковских данных, персональной информации и коммерческой тайны.

Криптография. Шифраторы и дешифраторы используются в криптографии — науке о методах обеспечения конфиденциальности и целостности данных. Криптографические алгоритмы и протоколы, основанные на использовании шифраторов и дешифраторов, позволяют защищать информацию при передаче по сети или хранении на устройствах.

Медицина. В медицинской сфере шифраторы и дешифраторы используются для защиты медицинских записей и личной информации пациентов. Это помогает обеспечить конфиденциальность медицинских данных и предотвратить несанкционированный доступ к ним.

Финансовые институты. Банки, финансовые учреждения и платежные системы также активно используют шифраторы и дешифраторы для обеспечения безопасности финансовых операций и защиты конфиденциальной информации клиентов. Это позволяет предотвратить мошенничество и сохранить доверие клиентов к услугам финансовых институтов.

Армия и правительство

Шифраторы и дешифраторы имеют важное значение в области национальной безопасности и шпионажа. Правительства и военные организации используют их для шифрования государственных секретов и коммуникаций

Это помогает защитить национальные интересы и обеспечить безопасность страны.

В целом, шифраторы и дешифраторы имеют широкое применение во многих сферах деятельности. Они помогают обеспечить безопасность и конфиденциальность информации, а также способствуют защите персональных данных и предотвращению киберпреступности.

Раздел 3: Инструменты для восстановления текста

Восстановление зашифрованного текста может быть сложным процессом. Однако, существуют различные инструменты, которые могут помочь восстановить текст в его исходном виде. В этом разделе мы рассмотрим несколько основных инструментов для восстановления зашифрованного текста.

| Инструмент | Описание | Применение |

|---|---|---|

| Шифр Цезаря | Инструмент, который основан на сдвиге букв в алфавите. | Помогает восстановить текст, зашифрованный методом Цезаря. |

| Частотный анализ | Метод, основанный на анализе частоты встречаемости букв и символов в тексте. | Позволяет определить наиболее вероятные символы и сформировать расшифрованный текст. |

| Известныйоткрытый текст | Использование уже известного открытого текста для восстановления зашифрованного текста. | Предоставляет возможность сравнить открытый и зашифрованный тексты и найти общие символы и закономерности. |

| Криптоанализ | Метод, который используется для взлома шифрованной информации. | Позволяет исследовать зашифрованный текст с целью определить используемый метод шифрования и найти уязвимости. |

Каждый инструмент имеет свои преимущества и ограничения, и его выбор зависит от типа и сложности шифра

Важно применять несколько инструментов одновременно для более точного восстановления текста

Криптоаналитические программы

Для восстановления зашифрованного текста существуют специализированные криптоаналитические программы. Они помогают криптографам и специалистам по информационной безопасности успешно анализировать и дешифровать зашифрованные сообщения.

Криптоаналитические программы используют различные алгоритмы и методы для восстановления шифра. Одним из основных методов является частотный анализ, основанный на изучении частоты появления символов в зашифрованном тексте. Программа анализирует статистику и сравнивает с предположениями о языке и семантике исходного текста, что позволяет определить вероятные символы и слова.

Другим распространенным методом является атака «словарный файл». В этом случае программа использует готовые словари или создает их на основе обучающих данных для перебора возможных ключей шифрования. Это позволяет определить правильный ключ и, соответственно, расшифровать текст.

Криптоаналитические программы также используют алгоритмы машинного обучения для анализа и обработки больших объемов данных. Они могут самостоятельно находить закономерности и шаблоны в зашифрованном тексте, помогая расшифровать его более эффективно и точно.

Некоторые криптоаналитические программы могут работать с различными видами шифрования, например, симметричным и асимметричным. Они могут восстанавливать текст, зашифрованный различными алгоритмами, такими как AES, RSA, DES и другие.

Важно отметить, что криптоаналитические программы являются мощными инструментами для восстановления зашифрованного текста, но они не всегда могут гарантировать 100% успешность. Все зависит от сложности используемого шифра и доступных ресурсов для анализа

Тем не менее, они играют важную роль в области криптографии и информационной безопасности, помогая в защите данных и обнаружении уязвимостей.

Ключевые генераторы

Ключевые генераторы могут быть различными по своей структуре и сложности. Они могут использовать разные математические алгоритмы, генерировать ключи на основе псевдослучайных чисел или использовать другие подходы.

Для восстановления зашифрованного текста необходимо знать правильный ключ. Ключевые генераторы помогают искать этот ключ путем перебора и сравнения множества возможных вариантов.

Один из самых распространенных методов использования ключевых генераторов — это словарная атака. При словарной атаке используется предварительно подготовленный словарь паролей и ключей для поиска подходящего значения.

Также существуют программы и утилиты, которые специально разработаны для работы с ключевыми генераторами. Они предоставляют большую функциональность и возможность более эффективно искать правильный ключ.

Основные шаги при использовании ключевых генераторов включают в себя:

- Выбор подходящего ключевого генератора;

- Подготовку данных для работы генератора (например, словарь паролей);

- Запуск генератора и применение его алгоритма для генерации ключей;

- Сравнение сгенерированных ключей с зашифрованным текстом;

- Если ключ найден, применение его для дешифрования текста и получение исходной информации.

Ключевые генераторы играют важную роль в восстановлении зашифрованного текста, позволяя искать правильные ключи и восстанавливать информацию

Они являются важной составляющей в работе с зашифрованными сообщениями и данных

Симметричное шифрование: что это и как оно работает

Механизм работы симметричного шифрования основан на замене символов исходного текста с помощью специальных математических алгоритмов. Весь процесс шифрования и расшифрования выполняется с использованием общего ключа, который применяется для преобразования исходного текста в зашифрованный вид и обратно.

Наиболее распространенным алгоритмом симметричного шифрования является алгоритм Advanced Encryption Standard (AES), который использует блочное шифрование с ключом длиной 128, 192 или 256 бит. Этот алгоритм обеспечивает высокую степень безопасности и широко применяется для защиты информации.

Преимуществом симметричного шифрования является его простота и высокая скорость обработки данных. Однако главным недостатком является необходимость предварительного обмена секретным ключом между отправителем и получателем. Кроме того, это означает, что каждая новая пара пользователей должна иметь свой уникальный ключ, что может привести к возникновению проблем с управлением большим количеством ключей.

В целом, симметричное шифрование является одним из основных методов защиты информации и широко применяется в различных областях, включая интернет-коммуникации, электронную коммерцию и хранение данных.

Что подразумевается под расшифровкой?

Дешифрование — это процесс преобразования закодированных/зашифрованных данных в форму, readable и понятен человеку или компьютеру. Этот метод выполняется путем дешифрования текста вручную или с использованием ключей, используемых для шифрования исходных данных.

Процесс расшифровки

КЛЮЧЕВАЯ РАЗНИЦА

- Шифрование — это процесс преобразования обычных данных в незашифрованные данные.readable форме, тогда как расшифровка — это метод преобразования unreadable/кодированные данные в исходную форму.

- Шифрование выполняется лицом, которое отправляет данные в пункт назначения, а расшифровка выполняется лицом, получающим данные.

- Для обоих процессов шифрования-дешифрования используется один и тот же алгоритм с одним и тем же ключом.

Зачем использовать шифрование и дешифрование?

Вот важные причины для использования шифрования:

- Помогает вам защитить ваши конфиденциальные данные, такие как пароли и идентификаторы входа.

- Обеспечивает конфиденциальность частной информации

- Помогает вам убедиться, что документ или файл не были изменены.

- Процесс шифрования также предотвращает плагиат и защищает интеллектуальную собственность.

- Полезно для сетевого общения (например, Интернета), а также для того, чтобы хакер мог легко получить доступ к незашифрованным данным.

- Это важный метод, поскольку он помогает вам надежно защитить данные, к которым вы не хотите, чтобы кто-либо имел доступ.

Типы ключей

Симметричный ключ

Шифрование с симметричным ключом algorithms которые используют одни и те же криптографические ключи как для шифрования открытого текста, так и для дешифрования зашифрованного текста.

Асимметричный ключ

Асимметричное шифрование использует для шифрования 2 пары ключей. Открытый ключ доступен любому, а секретный ключ доступен только получателю сообщения. Это повышает безопасность.

публичный ключ

Криптография с открытым ключом — это система шифрования, основанная на двух парах ключей. Открытые ключи используются для шифрования сообщений для получателя.

Секретный ключ

Закрытый ключ может быть частью пары асимметричных ключей открытый/закрытый. Его можно использовать при асимметричном шифровании, поскольку вы можете использовать один и тот же ключ для шифрования и дешифрования данных.

Предварительный общий ключ

В криптографии предварительный ключ (PSK) — это общий секрет, который ранее был передан между двумя сторонами по защищенному каналу перед его использованием.

Разница между шифрованием и дешифрованием

Разница между шифрованием и дешифрованием

| Параметр | Шифрование | дешифрование |

|---|---|---|

| Что такое | Это процесс преобразования обычных данных вreadable форма. Это поможет вам избежать несанкционированного доступа к данным. | Это метод преобразования ООНreadable/кодированные данные в исходную форму. |

| Обработка | Всякий раз, когда данные передаются между двумя отдельными компьютерами, они автоматически шифруются с использованием секретного ключа. | Приёмник данных автоматически позволяет конвертировать данные из кодов в исходный вид. |

| Место преобразования | Лицо, которое отправляет данные в пункт назначения. | Получатель получает данные и преобразует их. |

| Пример | Сотрудник отправляет необходимые документы своему руководителю. | Руководитель получает необходимые документы от своего сотрудника. |

| Использование алгоритма | Тот же алгоритм с тем же ключом используется для процесса шифрования-дешифрования. | Для шифрования и дешифрования используется единственный алгоритм с парой ключей, каждый из которых используется для шифрования и дешифрования. |

| Основная функция | Преобразование понятных человеку сообщений в непонятную и непонятную форму, не поддающуюся интерпретации. | Это преобразование непонятного сообщения в понятную форму, удобную для понимания человеком. |

- Криптография используется для защиты и защиты данных во время связи.

- Шифрование — это процесс, который преобразует исходную информацию в неузнаваемую форму.

- Дешифрование — это процесс преобразования закодированных/зашифрованных данных в форму, readable и понятен человеку или компьютеру.

- Метод шифрования поможет вам защитить ваши конфиденциальные данные, такие как пароли и идентификаторы входа.

- Публичные, частные, предварительно общие и симметричные — важные ключи, используемые в криптографии.

- Сотрудник отправляет важные документы своему руководителю — это пример метода шифрования.

- Менеджер получает необходимые зашифрованные документы от своего сотрудника, и их расшифровка является примером метода расшифровки.

Accent ZIP Password Recovery – простая и условно бесплатная программа

Это приложение является неплохой альтернативой программному обеспечению, рассмотренному выше. Причем оно имеет русскоязычный интерфейс и позволяет подбирать пароли в демо режиме. Правда, найденный в этом режиме пароль будет частично скрыт.

На выбор пользователю предлагается три различных алгоритма работы:

- Перебор – самый длительный по времени вариант, который подразумевает подбор всех символов, которые могли использоваться в пароле;

- Перебор с позиционной маской – подойдет в том случае, если вы обладаете какой-нибудь информацией о пароле;

- Перебор по словарю – могут использоваться имеющиеся базы и пользовательские словари.

Это приложение подбирает пароли для архивов, зашифрованных как классическим способом Zip 2.0, так и с применением технологии WinZIP AES.

Порядок действий при работе с программой Accent ZIP Password Recovery следующий:

- Скачайте программу с официального сайта и установите ее;

- Укажите путь к зашифрованному архиву;

- Выберите один из трех вариантов шифрования и укажите всю известную информацию о пароле;

- Дождитесь, пока программа подберет и сообщит вам пароль.

Если ваш компьютер или ноутбук имеет мощную видеокарту AMD или NVIDIA, скорость подбора будет увеличена в десятки раз. Все дело в том, что программа Accent ZIP Password Recovery может задействовать для своей работы не только процессор, но и вычислительную мощность GPU.

Стоимость базовой лицензии на программу Accent ZIP Password Recovery, которая включает в себя все основные опции, составляет 1399 рублей. После оплаты вы сможете использовать данное приложение в течение года.

Как видите, восстановить зашифрованные ZIP-файлы без пароля под силу даже новичку. Но, в большинстве случаев для этого придется использовать платные программы, так как только они позволяют действительно эффективно решить подобную проблему.

МН Мария Наумоваавтор

Установка двухфакторной аутентификации

Ниже приведены шаги, которые помогут вам установить двухфакторную аутентификацию для повышения безопасности своей учетной записи.

| Шаг 1: | Откройте настройки учетной записи и найдите раздел безопасности или аутентификации. |

| Шаг 2: | Выберите опцию «Включить двухфакторную аутентификацию» и следуйте инструкциям на экране. |

| Шаг 3: | Обычно вы должны будете выбрать метод подтверждения, такой как использование SMS, электронной почты или приложения аутентификатора. Выберите наиболее удобный для вас способ. |

| Шаг 4: | Если вы выбрали SMS или электронную почту, убедитесь, что вы указали правильный номер телефона или адрес электронной почты. Вы получите код подтверждения, который необходимо будет ввести. |

| Шаг 5: | Если вы выбрали приложение аутентификатора, установите его на свое устройство и привяжите учетную запись к приложению. При последующих входах система будет запрашивать код, генерируемый приложением. |

| Шаг 6: | После успешной настройки двухфакторной аутентификации, система будет требовать дополнительное подтверждение каждый раз, когда вы пытаетесь получить доступ к учетной записи. |

Установка двухфакторной аутентификации значительно повышает безопасность вашей учетной записи и помогает вам защитить свои данные от взлома или кражи. Будьте внимательны при выборе способа аутентификации и сохраняйте получаемые коды в надежном месте.

Изучите историю шифрования

Шифрование является одним из наиболее старых способов обеспечения безопасности информации. Интерес к шифрованию возник еще в древние времена, когда люди пытались зашифровывать свои послания, чтобы предотвратить доступ к ним со стороны посторонних лиц. История шифрования простирается на протяжении нескольких тысячелетий и имеет множество интересных и захватывающих фактов.

Вот некоторые ключевые моменты в истории шифрования:

- Древние методы шифрования: Уже в древних цивилизациях, таких как Древний Египет и Месопотамия, использовались простые методы замены символов и перестановки для шифрования сообщений. Например, шифр Цезаря, именованный в честь римского императора Цезаря, основывался на сдвиге букв в алфавите.

- Шифры во время войн: Во время войн шифрование стало особенно важным для обмена секретной информацией. Например, во время Второй мировой войны немецкие нацисты использовали сложные электромеханические шифровальные машины, такие как «Энигма», для шифрования своих сообщений. Расшифровка этих сообщений стала одной из ключевых целей английской разведки.

- Криптоанализ и компьютерные алгоритмы: В 20 веке с развитием компьютеров и криптоанализа появились все более сложные алгоритмы шифрования. Одним из значимых событий в истории шифрования стало создание асимметричного шифра RSA в 1977 году. Этот шифр до сих пор широко используется в современных системах безопасности.

Изучение истории шифрования поможет вам лучше понять принципы шифрования и использование его в современных технологиях

Это также позволит вам оценить значимость безопасности данных и осознать важность сохранения конфиденциальности информации в нашей всегда связанной и цифровой эпохе

Основные принципы

Конфиденциальность. Данные открыты только тем, у кого есть разрешение.

Целостность, то есть сохранность и неизменность данных во время их передачи. Криптографический алгоритм должен гарантировать, что информация будет доставлена пользователю в исходном виде, даже если для нее используется общедоступная сеть.

Невозможность отказа от ответственности. Этот принцип гарантирует, что человек не сможет отказаться, сославшись на ошибку или подмену со стороны алгоритма. Сообщение закреплено за автором.

Аутентификация, то есть гарантия подтверждения личности пользователя в системе.

Полезные трюки для успешного разблокирования Zip/RAR паролей

Для защиты RAR и WinZIP архивов используются по настоящему сложные и стойкие алгоритмы шифрования без бэкдоров и уязвимостей. Восстановить пароль для таких архивов можно только перебирая варианты в поисках единственно верного. Именно так работают все программы для разблокировки паролей: вы задаёте диапазон поиска, а они проверяют все значения из него, пароль за паролем.

В сети можно найти ложную информацию об удалении пароля из архива простой заменой нескольких байт в Блокноте (в Блокноте, Карл! ). Типа, откройте файл в Блокноте и замените «Ûtà» на «5^3tà’», «‘IžCO» на «IžCO» и пароль исчезнет, данные наверное расшифруются, на улице повсюду появятся радуга и розовые пони. Нет, это всё враньё и профанация. И с Zip, и с RAR – только bruteforce, только хардкор!

Тогда выходит так, что успех взлома стойкого пароля определяется двумя факторами:

1. искусным манипулированием диапазоном проверки – чем он меньше и точнее, тем быстрее он будет проверен

2. скоростью проверки – чем быстрее она проходит, тем меньше времени потребуется для взлома пароля

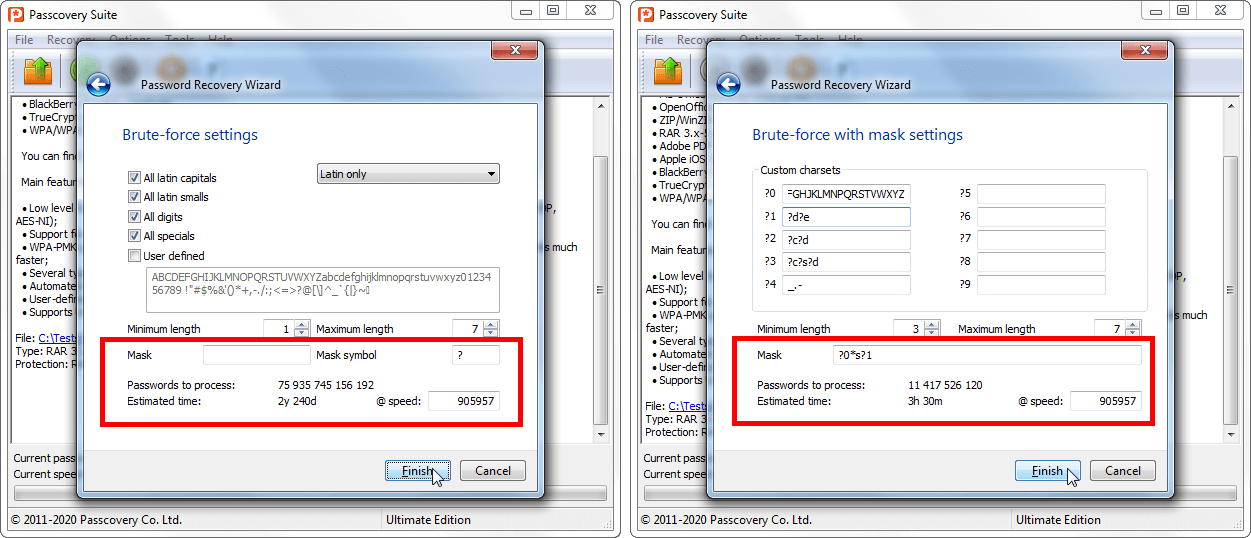

Манипулирование диапазоном. Позиционная маска

Какой бы быстрой не была программа для восстановления паролей, каким бы навороченным не был компьютер, проверка всех подряд паролей займёт годы, столетия, тысячелетия…

Чтобы сократить время поиска до разумных пределов, существует позиционная маска. Она позволяет задать наборы символов индивидуально для каждой позиции генерируемого пароля. Это по прежнему атака грубой силы, но с более узким и точным набором значений для проверки.

Например, если известно, что начинаться пароль будет с заглавных согласных, то нет смысла проверять пароли с другими буквами в первой позиции. Далее идут строго строчные гласные. Отлично, «выпиливаем» из набора все остальные символы. А на конце либо цифра, либо спецсимвол. Оставляем только их. И в результате, вместо 75+ триллионов паролей на проверку осталось 11+ миллиардов. А время полного перебора сократилось с почти трёх лет до 3 (трёх) с лишним часов часов.

Позиционная маска для манипулирования диапазоном проверки в Пасковери

Позиционная маска для манипулирования диапазоном проверки в Пасковери

Позиционная маска – мощная и рекомендуемая фича для успешного поиска паролей.

Больше подробных примеров и инструкций по их реализации можно найти здесь.

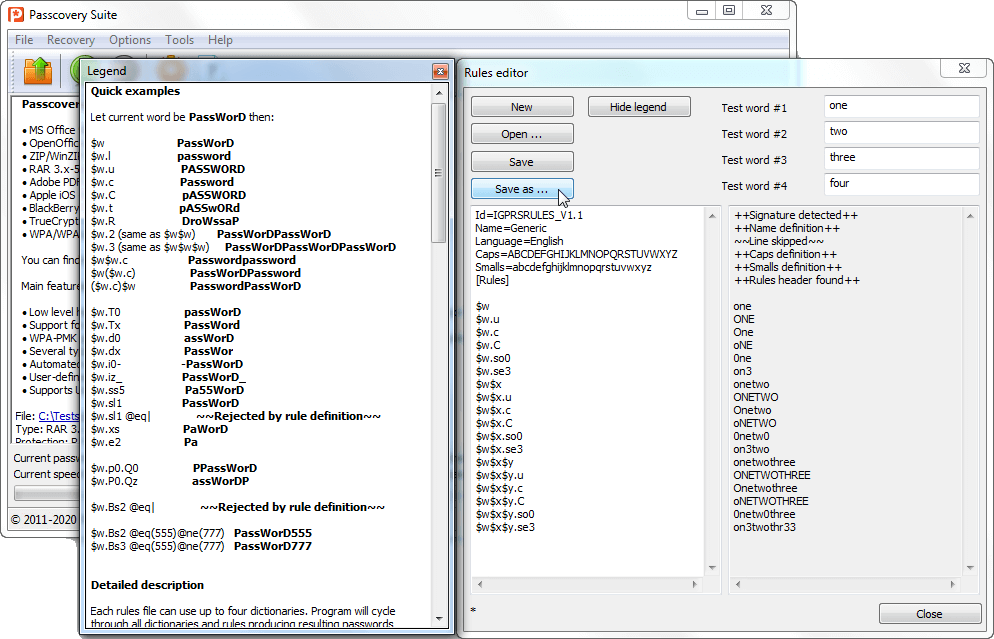

Манипулирование диапазоном. Объединение и мутация словарей

Факт: люди часто используют слова и их модификации в качестве паролей. Поэтому существуют словари, списки таких слов-паролей

(вот, например), а атака по словарю в некоторых случаях – единственно приемлемый вариант попытаться взломать стойкий пароль.

Чтобы гармонично расширить список паролей на проверку только похожими клонами, в продуктах Пасковери существует объединение и мутация словарей. Эта возможность позволяет объединить до четырёх словарей, составить из их содержимого один общий пароль, а потом изменять его по своему желанию. Сейчас существует больше 20 базовых директив изменения пароля. Их совместное сочетание даёт неограниченное число комбинаций.

Например, если известно, что пароль – набор определённых слов с неизвестной последовательностью и неизвестным регистром букв (может большие, может маленькие, может в начале, может нет), а ещё и часть символов заменены другими («о» на «0», «e» на «3», «a» на «@» и т.п.). Ничего сложного: составляем (или подбираем) нужный словарь(и), пишем набор правил по объединению и мутации словарей, запускаем поиск и чик! – взламываем забытый Zip/RAR пароль.

Объединение и мутация словарей манипулирования диапазоном проверки в Пасковери

Объединение и мутация словарей манипулирования диапазоном проверки в Пасковери

Объединение и мутация словарей – ещё одна рекомендуемая возможность, когда о пароле есть какая-то информация. Примеры её использования со всеми необходимыми инструкциями есть

здесь и

здесь.

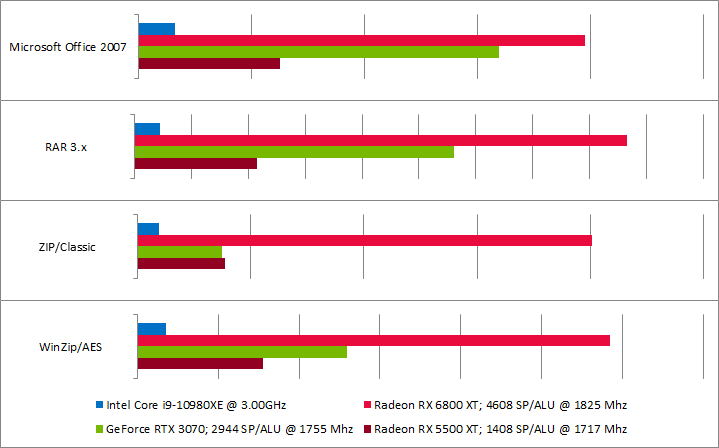

Скорость проверки. GPU ускорение на видеокартах AMD/NVIDIA

Восстановление Zip/RAR паролей можно ускорить на видеокартах AMD и NVIDIA.

Сильная часть современных GPU – количество потоковых процессоров, способных одновременно выполнять однотипные задачи. Загружая видеокарты необходимыми расчётами, программы для восстановления паролей с поддержкой видеокарт ощутимо увеличивают скорость поиска. И сокращают время взлома паролей, разумеется!

Рассчётные значения перебора паролей (паролей в секунду) в Passcovery Suite 20.12 для файлов различных форматов на CPU и GPU

Рассчётные значения перебора паролей (паролей в секунду) в Passcovery Suite 20.12 для файлов различных форматов на CPU и GPU

Узнать, какая видеокарта лучше подойдёт для задач восстановления паролей можно здесь.

Пользуемся стандартным Word

Этот редактор очень популярен, именно с ним работает большая часть пользователей. Так что они регулярно сталкиваются с некорректным отображением букв или невозможностью открыть участок с неподходящей кодировкой. Если документ Ворд открылся в режиме ограниченной функциональности, следует ее убрать. Если все еще отображаются непонятные знаки, укажите верную кодировку в программных настройках. Для этого идете по такому пути:

Файл (Office)/Параметры/Дополнительно.

В разделе «Общие» установите галочку в спецнастройке «Подтверждать преобразование формата». Соглашаетесь с изменениями, закрываете прогу, а потом опять открываете файл. В окошке «Преобразование» выбираете «Кодированный текст». Ищите свой вариант.

Проблема с SD-картой: шифрование и дешифрование

Каждый пользователь будет хранить важные данные на внешнем запоминающем устройстве, таком как SD-карта, в качестве резервной копии. Кроме того, некоторые пользователи могут попытаться зашифровать свои SD-карты, чтобы защитить данные от кражи другими пользователями. Однако немногие люди понимают, что такое дешифрование, и это может вызвать у вас проблемы в будущем, если вам потребуется получить доступ или передать некоторые данные с SD-карты, поскольку мы покажем вам пример, с которым столкнулся пользователь:

«Я всегда использую карту памяти для передачи и резервного копирования своих данных, поэтому я буду шифровать устройство, чтобы никто не мог получить доступ к данным, кроме меня, но однажды я купил новую SD-карту, чтобы заменить старую карту памяти, но у меня было забыл код шифрования. Где я могу восстановить свои данные с зашифрованной карты памяти? »

Итак, мы познакомим вас вкратце и покажем вам, что такое расшифровка в первую очередь, где вы можете расшифровать устройство так же, как вы сначала шифруете устройство. Мы рекомендуем вам сначала расшифровать SD-карту своим старым паролем, воспользовавшись некоторыми из наших полезных решений ниже!

Связанная статья:Лучшие решения для исправления ошибки неформатирования карты памяти в Windows

![[решено] решения для расшифровки зашифрованной sd-карты](http://mtrufa.ru/wp-content/uploads/f/1/a/f1aea01e7baca501381fcc93cdee3031.jpeg)