Как создать RemoteApp на Windows Server 2019

Чтобы создать RemoteApp на Windows Server 2019, выполните следующие шаги:

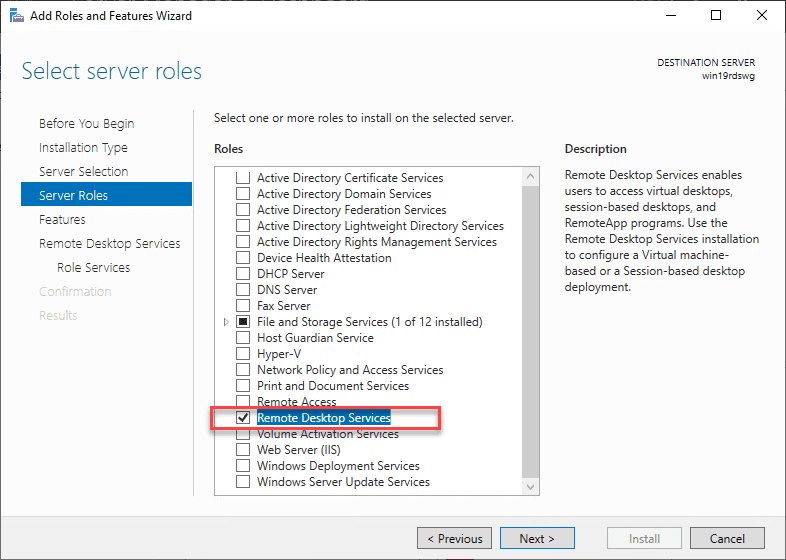

- Установите роль Remote Desktop Services на сервере. Для этого откройте «Server Manager», выберите «Add roles and features», пройдите мастер установки и выберите роль «Remote Desktop Services».

- Настройте Remote Desktop Services. После установки роли откройте «Server Manager» и перейдите в раздел «Remote Desktop Services» на панели навигации слева.

- Создайте коллекцию RemoteApp. В разделе «Overview» выберите «Tasks» и затем «Edit Deployment Properties». В появившемся окне выберите «Collections» и нажмите «Tasks» -> «Create Session Collection».

- Задайте имя и описание коллекции, выберите серверы, которые будут предоставлять приложения, и настройте пользовательский доступ.

- Добавьте приложения к коллекции. В разделе «Collections» выберите созданную коллекцию, затем в появившемся окне выберите «Tasks» -> «Publish RemoteApp Programs».

- Выберите приложения, которые вы хотите предоставить пользователям, и нажмите «Publish».

- Настройте доступ к коллекции RemoteApp. Войдите на сервер с учетными данными администратора и откройте «Server Manager». Выберите раздел «Remote Desktop Services», затем «Collections», и на панели навигации справа выберите «Tasks» -> «Edit Collection Properties». Настройте доступ к коллекции с помощью опций «Remote Desktop Licensing» и «User Groups».

После завершения этих шагов пользователи смогут запускать приложения на удаленном сервере, используя функциональность RemoteApp.

Создание RemoteApp на Windows Server 2019 предоставляет множество преимуществ, таких как централизованное управление и обновление приложений, удобство использования для удаленных пользователей и повышенную безопасность данных.

Настройка пользовательских прав доступа

При настройке пользовательских прав доступа в RemoteApp в Windows Server 2019 без использования домена следует следовать следующим шагам:

- Создание локальной учетной записи пользователя: Чтобы предоставить доступ к приложениям RemoteApp, необходимо создать локальную учетную запись пользователя на сервере. Для этого нужно зайти в «Конфигурация учетных записей пользователей», выбрать «Управление локальными пользователями и группами» и создать новую учетную запись с нужными правами.

- Настройка разрешений на папку с приложением: Чтобы пользователь мог запускать RemoteApp приложение, необходимо предоставить ему права на доступ к папке с этим приложением. Для этого нужно перейти к папке с приложением, нажать правой кнопкой мыши на нее, выбрать «Свойства» и перейти на вкладку «Безопасность». Затем нужно добавить созданную ранее учетную запись пользователя в список разрешений и предоставить ей нужные права доступа.

- Настройка прав доступа к реестру: Если приложение требует доступ к определенным ключам реестра, необходимо предоставить соответствующие права доступа пользователю. Для этого нужно открыть редактор реестра, перейти к нужному ключу, нажать правой кнопкой мыши на него, выбрать «Разрешения» и добавить созданную локальную учетную запись пользователя в список разрешений.

- Обновление групповой политики без домена: В Windows Server 2019 без использования домена нет возможности использовать групповые политики для управления пользователями и их правами. Поэтому, любые изменения, касающиеся пользовательских прав доступа, должны быть произведены вручную для каждой учетной записи пользователя.

После выполнения всех указанных шагов, пользователь будет иметь настроенные права доступа и сможет запускать приложения RemoteApp в Windows Server 2019 без использования домена.

Настройка Remoteapp через Gateway

Предположим, у нас есть опубликованное приложение Remoteapp и мы хотим подключаться к терминальному серверу через настроенный шлюз. Для этого открываем rdp-файл приложения на редактирование (например, блокнотом) и вносим в него изменения:

…

gatewayhostname:s:rdg.dmosk.local

gatewayusagemethod:i:1

…

* где:

- gatewayhostname:s:rdg.dmosk.local — добавленная строка. Настройка говорит, что если при подключении к серверу нужно использовать шлюз, то это должен быт rdg.dmosk.local.

- gatewayusagemethod:i:1 — отредактированная строка. Указывает, что необходимо использовать шлюз.

Пробуем подключиться.

Установка и настройка Active Directory на Windows Server 2019

Чтобы установить и настроить Active Directory на Windows Server 2019, следуйте этим шагам:

Шаг 1: Установка сервера

1. Запустите установку Windows Server 2019 с установочного носителя или образа.

2. Следуйте мастеру установки, выберите необходимые параметры и завершите процесс установки.

Шаг 2: Установка ролей и компонентов

1. Откройте Server Manager (Менеджер сервера).

2. Нажмите на «Управление» в верхней панели и выберите «Добавить роли и компоненты».

3. Следуйте мастеру установки, выберите «Роли Active Directory Domain Services» и установите все необходимые компоненты.

Шаг 3: Установка службы домена

1. В Server Manager откройте «Обзор» и нажмите на «Справка по этой функции».

2. В открывшемся окне выберите «На этом компьютере», затем нажмите «Дальше».

3. Выберите «Установить новый лес службы домена» и нажмите «Дальше».

4. Введите имя корневого домена и нажмите «Дальше».

5. Выберите функциональный уровень, который соответствует вашим потребностям, и нажмите «Дальше».

6. Настройте параметры репликации и нажмите «Дальше».

7. Проведите диагностику и нажмите «Дальше».

8. Проверьте настройки и нажмите «Установить» для установки службы домена Active Directory.

9. Подождите, пока процесс установки и настройки завершится.

Шаг 4: Завершение установки

1. После завершения установки службы домена перезагрузите сервер.

2. После перезагрузки откройте Server Manager и убедитесь, что служба Active Directory работает без ошибок.

3. Проверьте функциональность установленного Active Directory, добавив пользователей, компьютеры и группы.

Теперь вы успешно установили и настроили Active Directory на сервере Windows Server 2019. Вы можете использовать его для управления ресурсами в сети и управления пользователями и компьютерами.

Несколько терминальных серверов и dns round robin

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

![]()

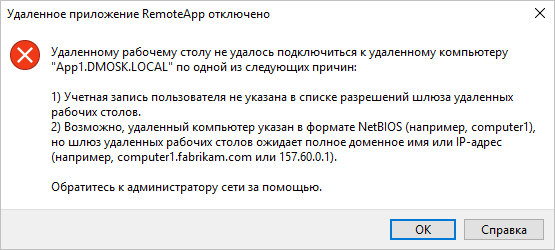

Однако, при попытке подключиться к незарегистрированному серверу мы увидим ошибку:

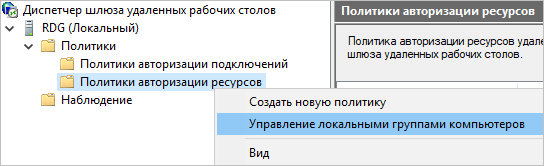

Для решения переходим в настройку шлюза — кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

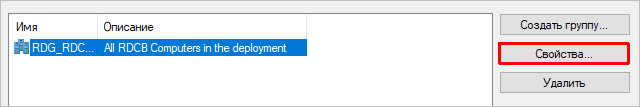

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

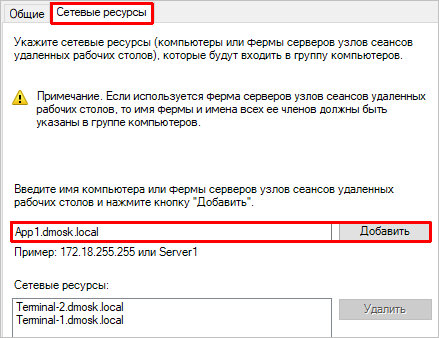

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Установка Windows Server 2019

Перед началом установки Windows Server 2019 рекомендуется выполнить следующие предварительные действия:

- Проверка системных требований: Удостоверьтесь, что ваша система отвечает всем требованиям для установки Windows Server 2019. Убедитесь, что у вас есть достаточно места на жестком диске, выделенные ресурсы процессора и память, а также поддерживаемое оборудование.

- Резервное копирование данных: Перед установкой Windows Server 2019 убедитесь, что у вас есть резервные копии всех важных данных, хранящихся на вашем сервере. Это поможет вам предотвратить потерю данных в случае непредвиденных сбоев.

После выполнения этих предварительных действий вы можете приступить к установке Windows Server 2019, следуя этим шагам:

- Вставьте загрузочный диск или подключите USB-накопитель: Вставьте загрузочный диск с Windows Server 2019 или подключите USB-накопитель с установочными файлами к вашему серверу.

- Перезагрузите сервер: Перезагрузите ваш сервер и выберите загрузку с вашего загрузочного диска или USB-накопителя.

- Выберите язык и другие настройки: На первом экране установки выберите язык, формат даты и времени, а также раскладку клавиатуры.

- Нажмите «Установить»: Нажмите на кнопку «Установить», чтобы начать процесс установки Windows Server 2019.

- Согласитесь с лицензионным соглашением: Ознакомьтесь с лицензионным соглашением и, если вы согласны с его условиями, поставьте галочку возле «Принимаю условия лицензионного соглашения».

- Выберите тип установки: В зависимости от ваших потребностей выберите тип установки Windows Server 2019. Вы можете выбрать «Сервер с интерфейсом» для установки графического интерфейса или «Сервер без интерфейса» для установки только командной строки.

- Выберите диск для установки: Выберите диск или раздел, на который вы хотите установить Windows Server 2019.

- Дождитесь завершения установки: Дождитесь завершения установки Windows Server 2019 и перезагрузите сервер.

После перезагрузки сервера вы можете приступить к настройке Windows Server 2019 и установке необходимого программного обеспечения.

Установка роли Remote Desktop Services в Windows Server 2019

Предполагаем, что вы уже установили сервер с Windows Server и выполнили базовые настройки (ip адрес, имя сервера, время/дата, установили обновления и т.д.). Теперь можно установить службу RDS.

Для этого можно использовать Server Manager или PowerShell.

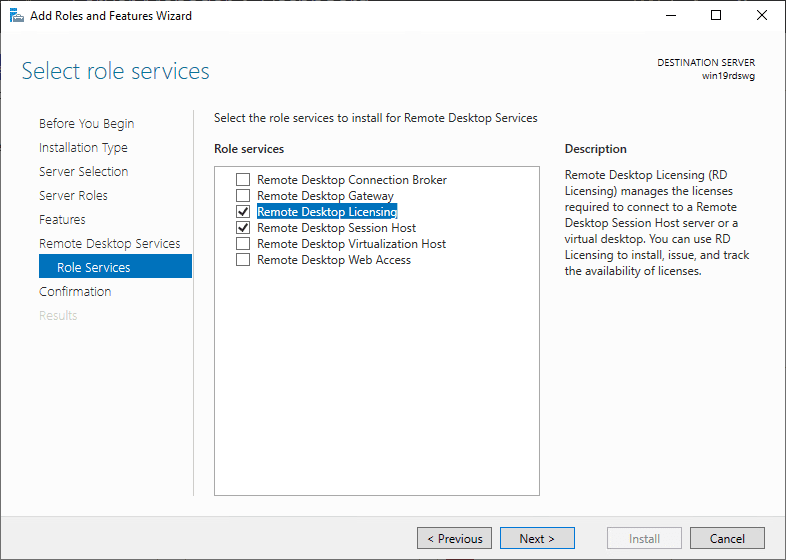

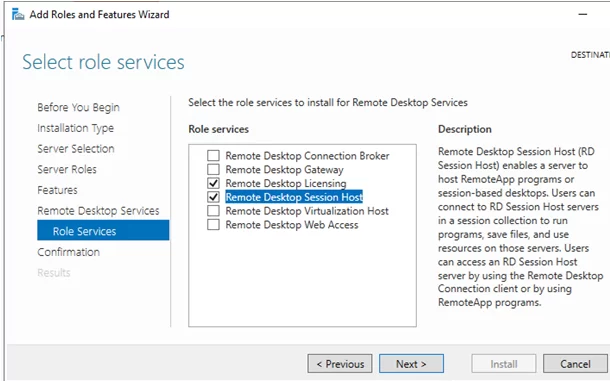

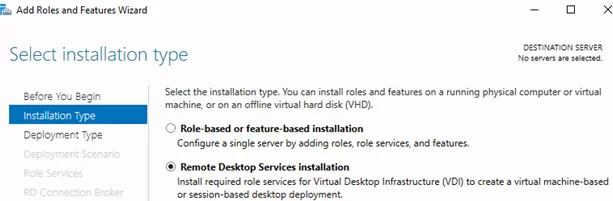

Для установки службы RDS через Server Manager нужно выбрать Role-based or feature-based installation -> Server roles -> Remote Desktop Services -> в компонентах RDS выберите службы Remote Desktop Session Host и Remote Desktop Licensing (согласитесь с установкой компонентов RSAT для управления этими ролями).

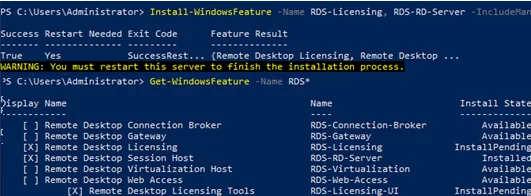

Также вы можете установить нужные роли Windows Server с помощью PowerShell:

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Проверьте, какие RDS роли установлены на сервере:

Get-WindowsFeature -Name RDS* | Where installed

Установка и активация Windows Server 2019

Установка и активация Windows Server 2019 стандартно производятся через DVD-диск или образ ISO. Ниже приведены основные шаги для установки и активации данной операционной системы.

1. Загрузите DVD-диск с Windows Server 2019 или подготовьте образ ISO.

2. Вставьте DVD-диск в оптический привод или подключите образ ISO с помощью программы виртуализации.

3. Перезагрузите компьютер и задайте загрузку с DVD-диска или образа ISO из BIOS.

4. Следуйте инструкциям на экране для начала установки. Выберите нужный язык, раскладку клавиатуры и другие настройки.

5. При выборе типа установки выберите «Пользовательские: только Windows» или «Пользовательские: расширенные».

6. Выберите раздел для установки операционной системы и нажмите «Далее». Если раздел необходимо создать или отформатировать, выполните соответствующие действия.

7. Дождитесь завершения установки Windows Server 2019. После завершения компьютер перезагрузится.

8. После перезагрузки будет предложено выполнить начальную настройку операционной системы. Следуйте инструкциям на экране для настройки языка, имени компьютера и пароля администратора.

9. После завершения настройки операционной системы выполните активацию Windows Server 2019. Для этого откройте «Панель управления», выберите «Система и безопасность» и далее «Система». Найдите раздел «Активация Windows» и выберите опцию «Изменить ключ продукта». Введите ключ активации Windows Server 2019 и нажмите «Далее».

10. Дождитесь завершения процесса активации Windows Server 2019. После успешной активации система будет готова к использованию.

Обратите внимание, что для активации Windows Server 2019 требуется действительный ключ продукта. Если у вас нет ключа, вы можете приобрести его на официальном сайте Microsoft или у одного из их партнеров

| Шаг | Действие |

|---|---|

| 1 | Загрузите DVD-диск с Windows Server 2019 или подготовьте образ ISO. |

| 2 | Вставьте DVD-диск в оптический привод или подключите образ ISO с помощью программы виртуализации. |

| 3 | Перезагрузите компьютер и задайте загрузку с DVD-диска или образа ISO из BIOS. |

| 4 | Следуйте инструкциям на экране для начала установки. Выберите нужный язык, раскладку клавиатуры и другие настройки. |

| 5 | При выборе типа установки выберите «Пользовательские: только Windows» или «Пользовательские: расширенные». |

| 6 | Выберите раздел для установки операционной системы и нажмите «Далее». Если раздел необходимо создать или отформатировать, выполните соответствующие действия. |

| 7 | Дождитесь завершения установки Windows Server 2019. После завершения компьютер перезагрузится. |

| 8 | После перезагрузки будет предложено выполнить начальную настройку операционной системы. Следуйте инструкциям на экране для настройки языка, имени компьютера и пароля администратора. |

| 9 | После завершения настройки операционной системы выполните активацию Windows Server 2019. Для этого откройте «Панель управления», выберите «Система и безопасность» и далее «Система». Найдите раздел «Активация Windows» и выберите опцию «Изменить ключ продукта». Введите ключ активации Windows Server 2019 и нажмите «Далее». |

| 10 | Дождитесь завершения процесса активации Windows Server 2019. После успешной активации система будет готова к использованию. |

Обратите внимание, что для активации Windows Server 2019 требуется действительный ключ продукта. Если у вас нет ключа, вы можете приобрести его на официальном сайте Microsoft или у одного из их партнеров

Подключение и использование RemoteApp

Подключение и использование RemoteApp на Windows Server 2019 очень просто. Чтобы получить доступ к приложениям, настроенным на сервере RemoteApp, вам понадобится персональное устройство (компьютер, смартфон, планшет) и подключение к интернету.

Вот пошаговая инструкция для подключения и использования RemoteApp:

- Приготовьте свое устройство: Убедитесь, что ваше устройство соответствует требованиям для подключения к серверу RemoteApp. Обычно это компьютер или мобильное устройство с операционной системой Windows, iOS или Android.

- Установите клиент RemoteApp: На вашем устройстве должен быть установлен клиент RemoteApp. Для компьютеров под управлением Windows клиент RemoteApp можно найти в Магазине Windows, а для мобильных устройств — в соответствующих магазинах приложений (App Store или Google Play).

- Запустите клиент RemoteApp: Запустите установленный клиент RemoteApp на своем устройстве.

- Введите адрес сервера RemoteApp: Введите адрес сервера RemoteApp, который предоставит администратор сервера. Обычно это URL-адрес веб-портала RemoteApp или IP-адрес сервера.

- Войдите в систему: Введите данные учетной записи (имя пользователя и пароль), чтобы войти в систему сервера RemoteApp.

- Выберите приложение для запуска: После входа в систему вы увидите список настроенных приложений RemoteApp. Выберите нужное приложение и запустите его.

- Используйте приложение: После запуска приложения RemoteApp вы сможете использовать его на своем устройстве так, как если бы оно было установлено непосредственно на вашем устройстве.

Теперь вы можете подключиться и использовать приложения RemoteApp с любого устройства, поддерживающего клиент RemoteApp. Это удобно, потому что вы можете работать со своими приложениями в любом месте, где есть доступ к интернету.

RemoteApp на Windows Server 2019 предоставляет гибкое и удобное решение для доступа к приложениям с устройств удаленно. Пользуйтесь этой возможностью для повышения производительности и эффективности вашей работы!

How To Enable Remote Desktop In Windows Server 2019

Posted by Jarrod Farncomb

on December 20, 2018

By default in Windows Server 2019 remote desktop is disabled. This post will cover how to turn on and enable Remote Desktop Protocol (RDP) in Windows Server 2019, using either PowerShell or the GUI.

Note: In Windows Server 2019 Essentials edition, remote desktop is already enabled by default so you will not need to manually do this.

Remote desktop can be enabled through the graphical user interface (GUI) with the following easy steps.

Allowing Remote Desktop With The GUI

- Open Server Manager. This can be found by opening the start menu, as shown below.

If Server Manager does not show here, simply type “Server Manager” into the start menu to search for it. By default Server Manager will open when you log in to the GUI, otherwise you can select it from the task bar.

- Within the Server Manager window, select Local Server from the left hand side. You may need to wait a little for it to detect the current state of your system. You should see that Remote Desktop is listed as Disabled as shown below.

- Click on the Disabled text which will open the System Properties window in the Remote tab.

- From the System Properties window, select “Allow remote connections to this Computer” as shown below.

Tip: You can also open the System Properties window shown above by entering “SystemPropertiesRemote” into a Command Prompt or PowerShell terminal.

- Once you select “Allow remote connections to this computer” the below warning message will appear, advising that this will create the required firewall rules in Windows firewall to allow remote desktop traffic in from any source address, select OK to proceed.

- At this point you can optionally click the “Select Users…” button to define specific users or groups that have permission to connect via remote desktop. Select the OK button to close out of the System Properties window and enable remote desktop.

- Back in Server Manager, Remote Desktop may still show as Disabled until you refresh the view. After clicking the refresh button as highlighted below (or pressing F5 on the keyboard), the status should update to Enabled.

That’s it, remote desktop should now be ready to use!

Allowing Remote Desktop With PowerShell

While there isn’t currently an explicit PowerShell cmdlet used for enabling remote desktop, we can use the Set-ItemPropery cmdlet to modify the registry value that enables or disables Remote Desktop:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0

Once complete we can use the ‘Enable-NetFirewallRule’ to configure Windows Firewall to allow remote desktop connections in:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Remote Desktop should now be accessible in Windows Server 2019.

By default this will allow all connections in, the same as if we had just enabled it using the GUI steps shown above. It is highly recommended that you configure more specific firewall rules where possible to only allow inbound traffic from known hosts.

Summary

By default Windows Server 2019 sets external remote desktop access to disabled as a security measure, we can easily optionally enable it from within the server console or via PowerShell to allow everyone or a specific set of users or groups.

Рекомендации по обеспечению дополнительной безопасности

1. Не разрешайте прямой доступ RDP к клиентам или серверам за пределами кампуса.

Настоятельно не рекомендуется открывать RDP (порт 3389) для сетей за пределами кампуса, поскольку это известное направление для многих атак. В приведенных ниже параметрах перечислены способы повышения безопасности при разрешении RDP-доступа к системе.

После настройки шлюза RDP хосты должны быть настроены так, чтобы разрешать подключения RDP только с хоста шлюза или подсетей кампуса, где это необходимо.

2. Использовать шлюзы RDP (лучший вариант)

Служба шлюза RDP также поддерживает новое требование к службам удаленного доступа черновика обновления MSSND (требование 8), которое требует использования утвержденной службы (например, шлюза RDP, выделенного шлюза или bSecure VPN) для доступ к сети Калифорнийского университета в Беркли из общедоступного Интернета.

Служба выделенного шлюза (управляемая). Требуется для доступа по протоколу RDP к системам с UC P4 или выше. Также необходимо настроить для DUO

В некоторых кампусных подразделениях в качестве шлюза удаленных рабочих столов используется VPS, управляемый IST. Приблизительно можно предположить, что 30-100 одновременных пользователей могут использовать один шлюз удаленных рабочих столов. HA на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако с балансировкой сетевой нагрузки можно реализовать несколько более сложную реализацию шлюза удаленных рабочих столов.

Установка конфигурации службы роли в основном соответствует описанию; однако рекомендуется использовать выданный Calnet доверенный сертификат Comodo. Использование самозаверяющего сертификата подходит для тестирования, а использование сертификата CalnetPKI может работать, если все клиенты доверяют корневому каталогу UCB. Сертификат Comodo обычно принимается лучше, чтобы ваши конечные пользователи не получали предупреждений о сертификате.

По сути, достаточно просто изменить вкладку «Дополнительно» вашего RDP-клиента:

3. Измените порт прослушивания для удаленного рабочего стола

Изменение порта прослушивания поможет «скрыть» удаленный рабочий стол от хакеров, которые сканируют сеть на наличие компьютеров, прослушивающих порт удаленного рабочего стола по умолчанию (TCP 3389). Это обеспечивает эффективную защиту от новейших червей RDP, таких как Morto

Для этого отредактируйте следующий раздел реестра (ВНИМАНИЕ: не пытайтесь сделать это, если вы не знакомы с реестром Windows и TCP/IP): HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp. Измените порт прослушивания с 3389 на что-то другое и не забудьте обновить все правила брандмауэра с помощью нового порта

Хотя этот подход полезен, это безопасность через неизвестность, что не является самым надежным подходом к обеспечению безопасности. Вам следует убедиться, что вы также используете другие методы ограничения доступа, как описано в этой статье.

5.Используйте существующие инструменты управления для регистрации и настройки RDP

Использование других компонентов, таких как VNC или PCAnywhere, не рекомендуется, так как они могут не обеспечивать аудит или защиту. При использовании RDP входы в систему проверяются в локальном журнале безопасности и часто в системе аудита контроллера домена. При мониторинге локальных журналов безопасности ищите аномалии в сеансах RDP, например попытки входа в систему из учетной записи локального администратора. RDP также имеет преимущество подхода централизованного управления через GPO, как описано выше. По возможности используйте объекты групповой политики или другие инструменты управления конфигурацией Windows, чтобы обеспечить согласованную и безопасную конфигурацию RDP на всех ваших серверах и настольных компьютерах.

Принудительно используя шлюз RDP, вы также получаете третий уровень аудита, который легче читать, чем прочесывать логины контроллера домена, и он отделен от целевой машины, поэтому он не подвержен несанкционированному вмешательству. Этот тип журнала значительно упрощает отслеживание того, как и когда используется RDP на всех устройствах в вашей среде.

Windows Remote Desktop Services and Licensing in a Workgroup

First, let’s setup the basics to connect to a single Windows Server 2019 server that is running Remote Desktop Services (RDS) for user connectivity. Launch Server Manager and install the Remote Desktop Services role.

Add the Remote Desktop Services role

Select the Role Services that will be installed with the role installation. For a simple Windows Server 2019 remote desktop services without domain installation, you simply need to add the Remote Desktop Licensing and Remote Desktop Session Host role services.

Add remote desktop session host and licensing

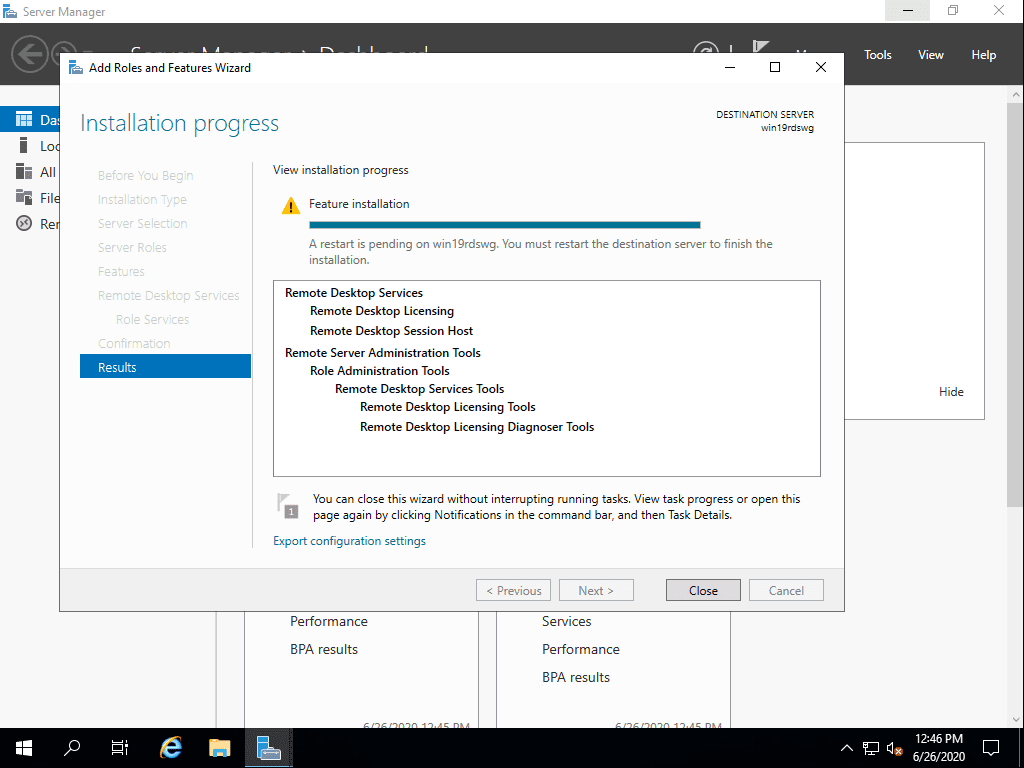

After installation, you will need to reboot your server to finish the role installation.

Installation finished and ready to restart the server

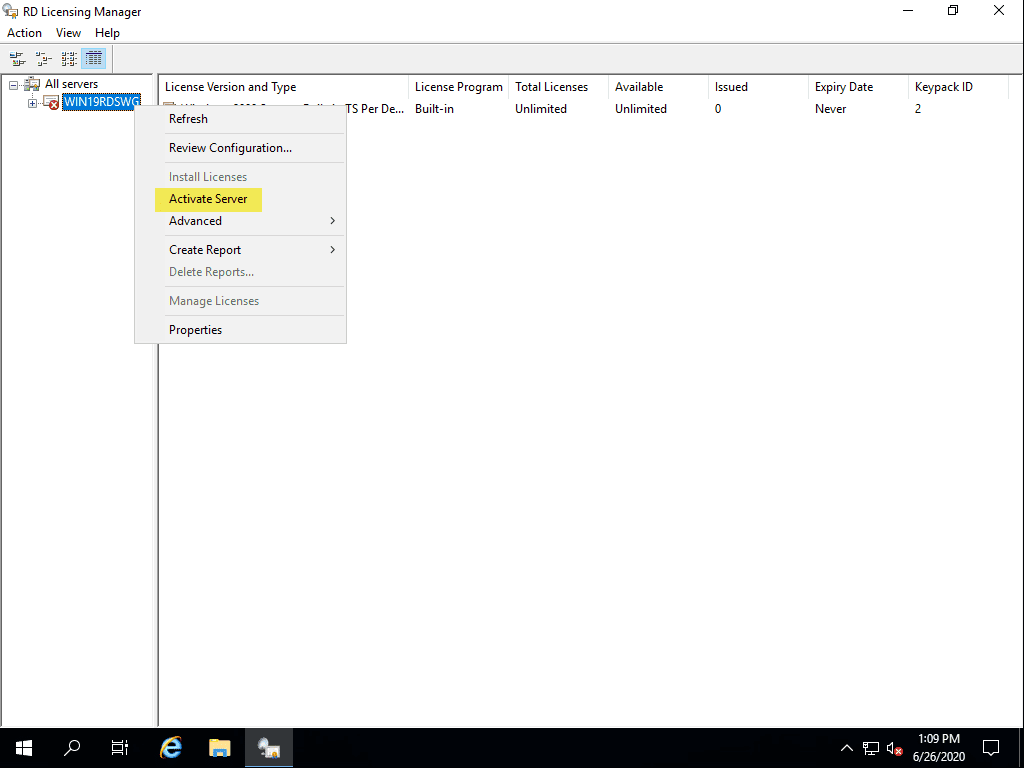

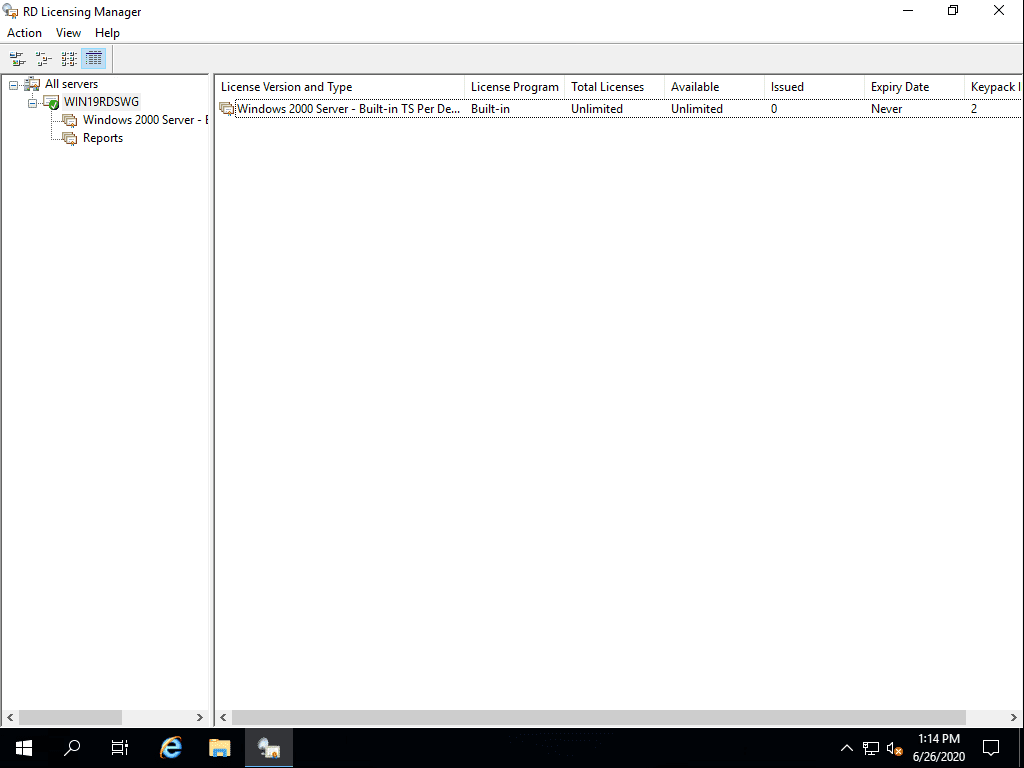

After reboot, you can activate your Remote Desktop Licensing. Launch the RD Licensing Manager console and right-click on your server and select Activate Server.

Activate your license server

After you go through the wizard to install your licensing, you should see your server activated. Note, below, I haven’t added any additional licensing for the demo.

License server is successfully activated

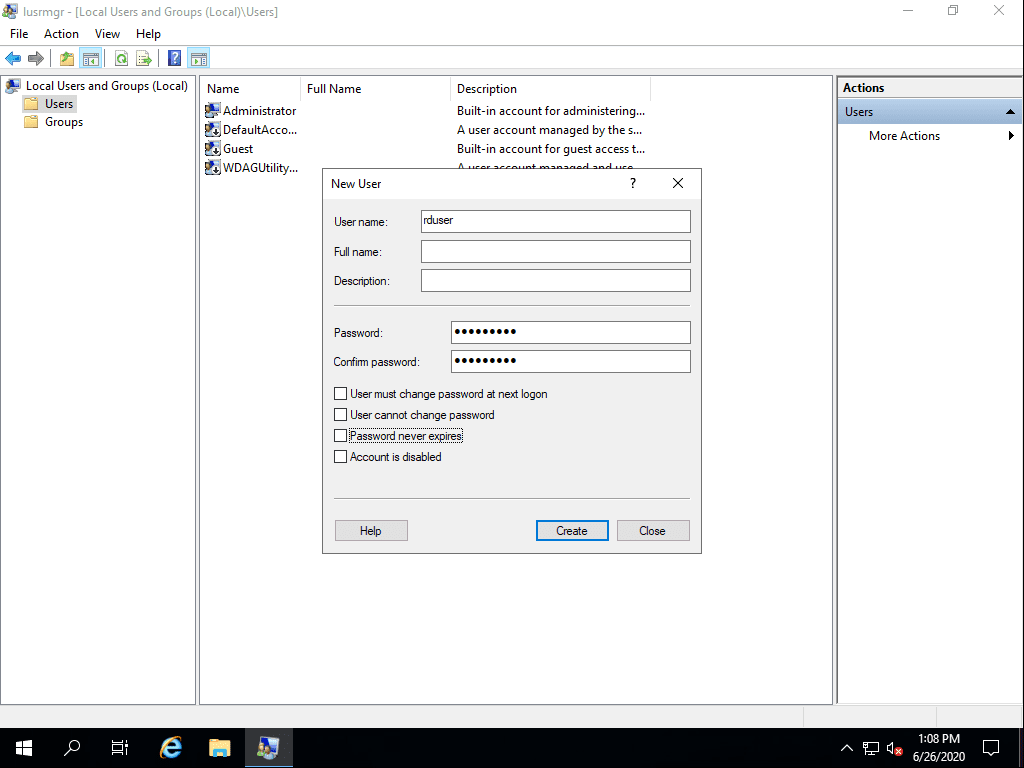

Now, create your local user(s) that will be used to connect to the Windows Server 2019 Workgroup remote desktop services server.

Add a local user to your server

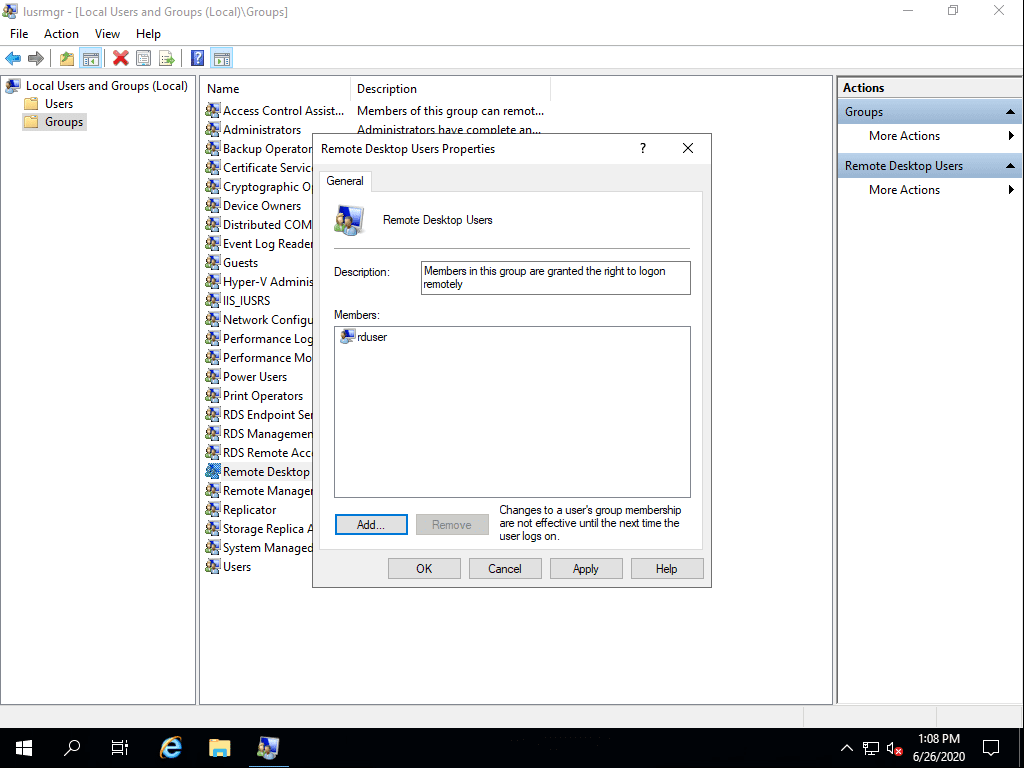

Add this user or multiple users you have created into the Remote Desktop Users group which allows the local user to remote desktop into the Windows Server 2019 remote desktop services server.

Add the user to the remote desktop users group

At this point, you will have a functional remote desktop session host that multiple remote users will be able to remote into to run applications or use as a jump host.

How to Install the RD Session Host Role on Windows Server

It is assumed that you already have a host with Windows Server (2022, 2019, or 2016) in place and have configured the basic settings (set network parameters and static IP address, server name (hostname), time/date and time zone, install the latest updates, etc.). You can now install the RDS role from the Server Manager console or PowerShell

To install the RDS using Server Manager, select Remote Desktop Session Host and Remote Desktop Licensing in Role-based or Feature-based installation -> Server roles -> Remote Desktop Services in RDS components (agree to install RSAT features to manage the roles).

Note that if you have selected the Remote Desktop Services installation in the Server Manager, the wizard will automatically install the RD Connection Broker and Web Access roles in the Standard deployment or Quick Start modes. In our case, there is no need for all of these roles, as we are installing a standalone RDS host.

You can also install Windows Server roles using PowerShell:

Check which RDS roles are installed on your server:

Проверка и управление удаленными сеансами в Windows Server 2019

Windows Server 2019 предоставляет множество возможностей для проверки и управления удаленными сеансами, позволяя администраторам эффективно работать с удаленным доступом к серверам. В этой статье мы рассмотрим некоторые важные функции, которые помогут в организации удаленной работы с использованием RDP (Remote Desktop Protocol).

Одна из ключевых возможностей Windows Server 2019 — это возможность настройки удаленных сеансов с минимальными усилиями. Администратор может легко создать и настроить файл RDP, который позволит пользователям удаленно подключаться к серверу. Для этого необходимо воспользоваться функцией RemoteApp, которая позволяет предоставить пользователям отдельные приложения, а не полный рабочий стол удаленного сервера.

Помимо настройки удаленных сеансов, Windows Server 2019 предоставляет мощные инструменты для проверки и управления удаленным доступом к серверам. Администратор может контролировать доступ пользователей с помощью различных механизмов аутентификации, включая многофакторную аутентификацию, а также устанавливать правила и политики безопасности для регулирования доступа и защиты данных.

Еще одной важной функцией Windows Server 2019 является возможность масштабирования и балансировки нагрузки удаленных сеансов. Это позволяет равномерно распределять трафик между несколькими серверами, обеспечивая стабильность и производительность удаленного доступа

Благодаря этой функции администратор может обеспечить непрерывную работу удаленных сеансов даже при высоких нагрузках.

В итоге, благодаря возможностям Windows Server 2019, администраторы могут эффективно проверять и управлять удаленными сеансами, обеспечивая высокую безопасность, производительность и доступность удаленного доступа к серверам.