Алгоритм решения ошибки подключения к RDS ферме

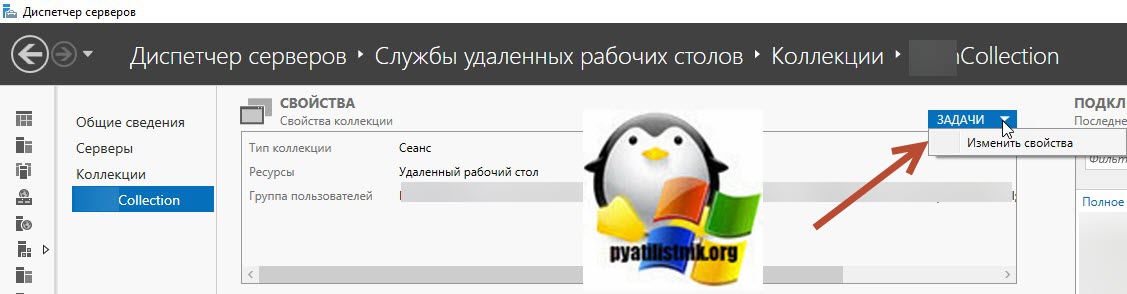

Первое, что нужно проверить, это наличие нужных прав у пользователей на подключение к вашим хостам RDSH. Для этого откройте консоль управления RDS фермой и перейдите в нужную вам коллекцию. В левом верхнем углу будут свойства коллекции, нажмите кнопку «Задачи — Изменить свойства»

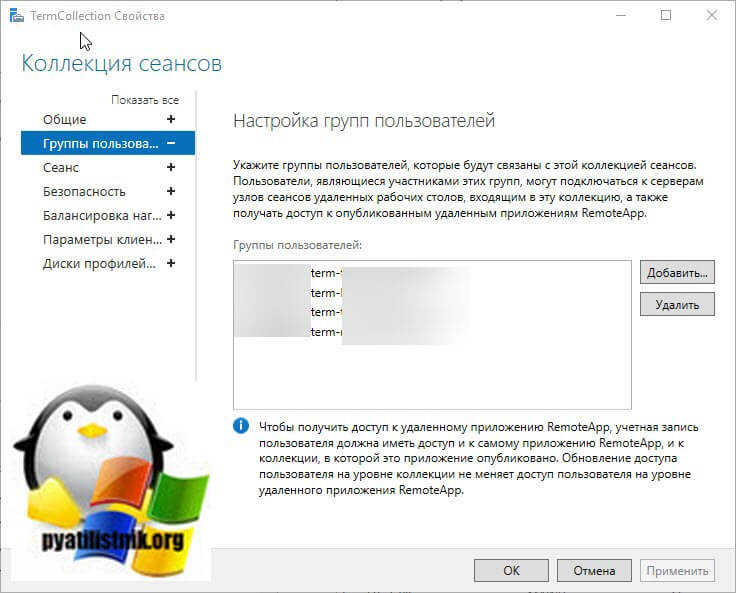

На вкладке «Группы пользователей» будут перечислены пользователи и группы, для которых вы позволили удаленное подключение к вашим хостам подключений.

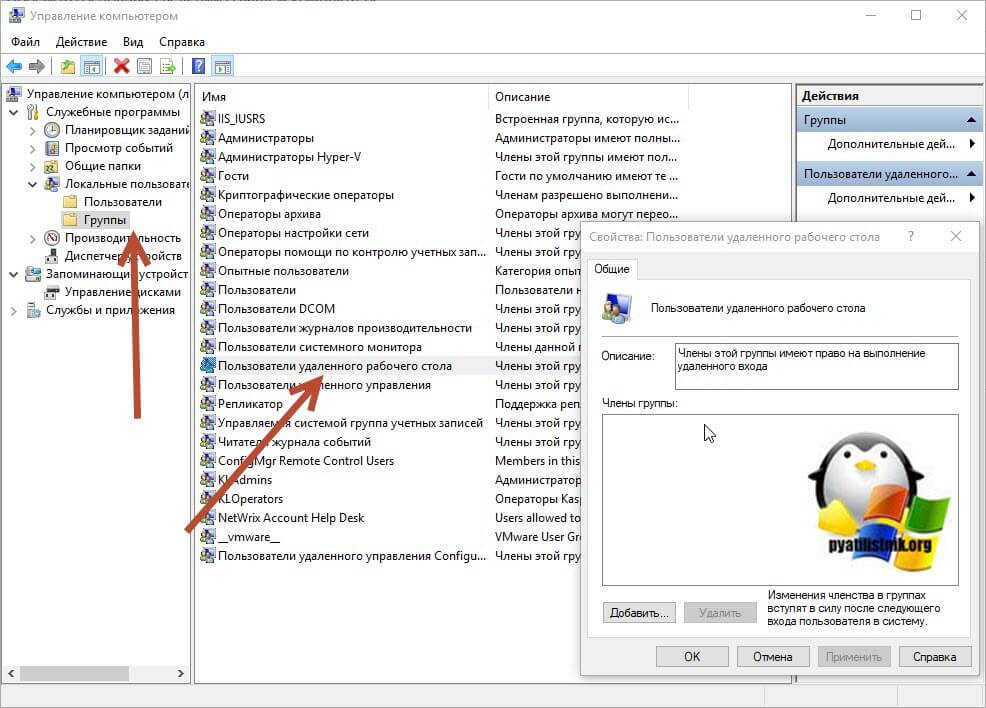

По сути данные группы будут добавлены на каждом хосте RDCH в локальную группу «Пользователи удаленного рабочего стола». Убедитесь, что на нужных хостах RDSH и RDCB (Брокерах подключений). ваши группы присутствуют. Если их нет то добавьте их в ручную.

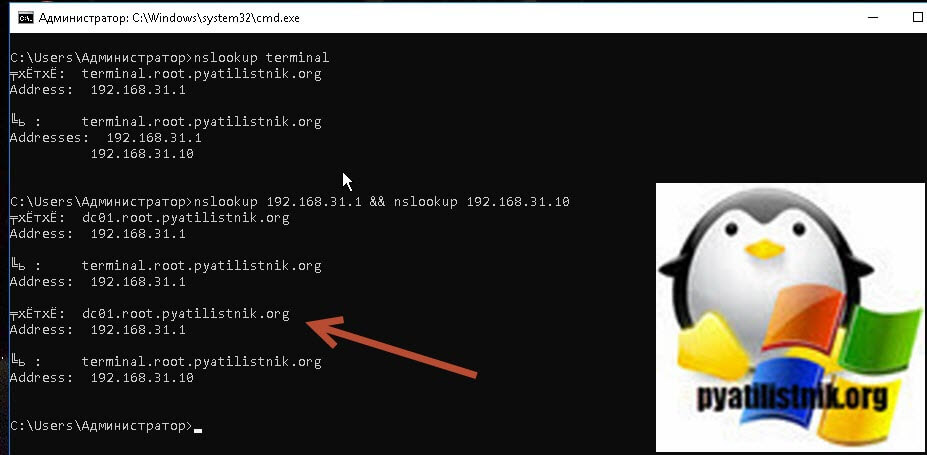

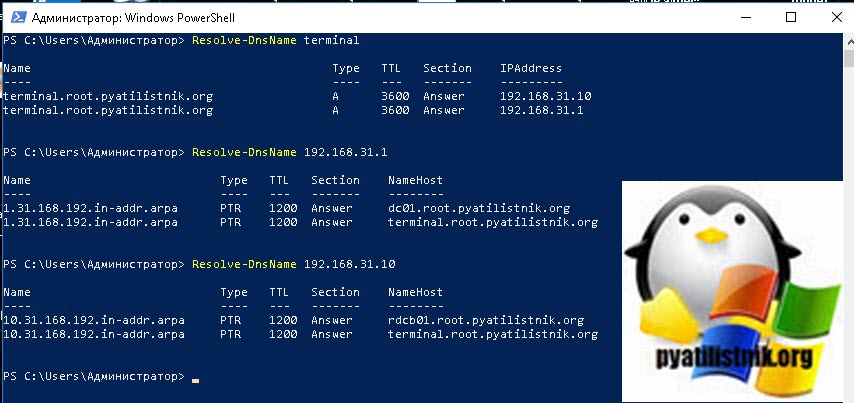

Если вы до сих пор получаете ошибку с отсутствием прав на подключение, то тут может быть вариант, как у меня из-за ошибки на DNS сервере. В большинстве случаев при работе с RDS фермой используют балансировку подключений DNS Round-Robin, так как не у всех есть оборудования по типу KEMP. Round-Robin, это поочередное переключение одного DNS имени на разные ip-адреса. За счет этого каждый пользователь уже будет обращаться к следующей записи. В моем случае есть DNS запись, по которой подключаются все пользователи к RDS ферме terminal.root.pyatilistnik.org. Данное DNS имя ссылается на два брокера подключений RDCB01 и RDCB02. В результате этого пользователи поочередно обращаются к разным брокерам. Так же может быть ситуация, что брокеров вообще может не быть и у вас есть две и более A записи ссылающихся на разные ip-адреса ваших хостов с терминальной службой. Проверить, это можно через команду nslookup или командлет Resolve-DnsName.

Зная это, необходимо со стороны клиента проверить во, что разрешается ваше имя терминальной фермы, откройте командную строку и введите:

nslookup terminal

Как видим в моем примере имя terminal ответило, как два хоста с адресами 192.168.31.10 и 192.168.31.1. Теперь сделаем nslookup к данным хостам:

nslookup 192.168.31.1 && nslookup 192.168.31.10

В итоге я увидел, что у одной записи не верное значение, оно ссылается на контроллер домена dc01.root.pyatilistnik.org.

Как показало дальнейшее разбирательство один из коллег не правильно восстановил удаленные ранее записи. В результате этого, каждый второй пользователь за счет чередования Round-Robin хотел подключиться к контроллеру домена, и логично, что он получал ошибку об отсутствии прав на него.

Тоже самое можно вычислить и с помощью PowerShell, где вам необходимо выполнить:

Resolve-DnsName terminal Resolve-DnsName 192.168.31.1 Resolve-DnsName 192.168.31.10

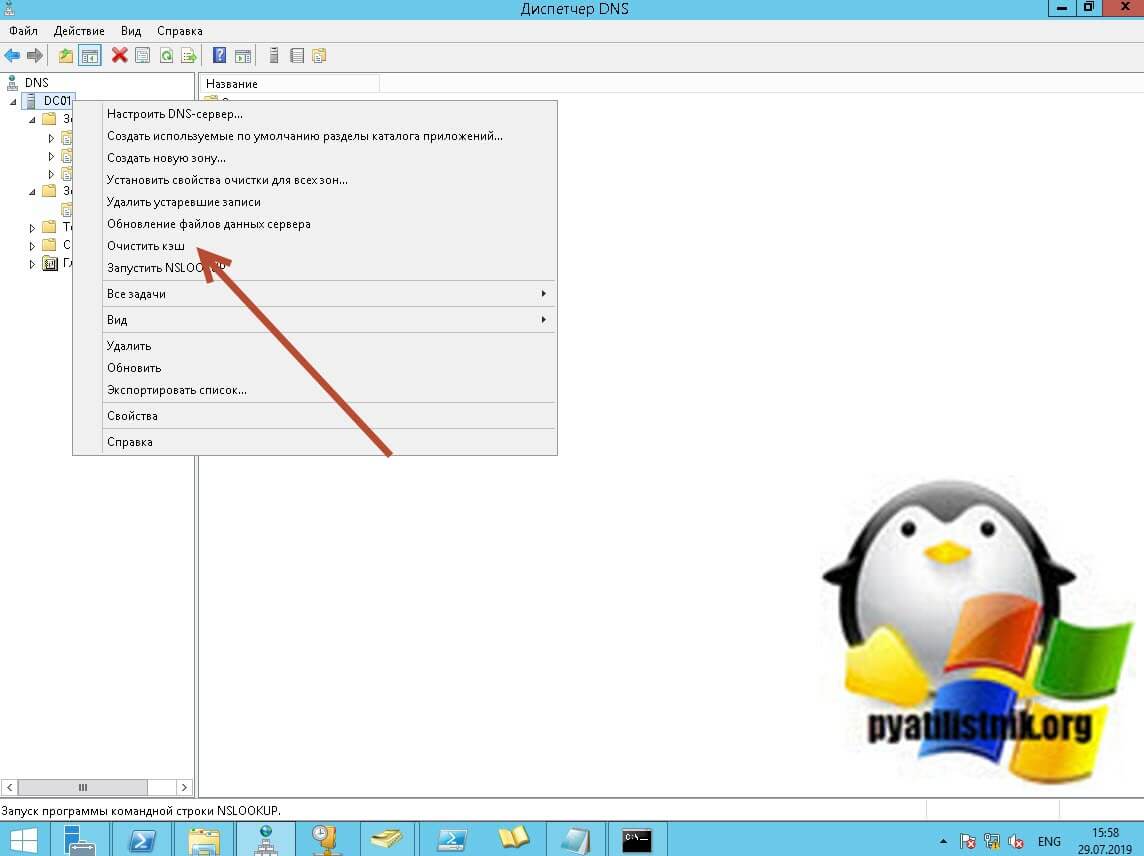

В итоге я вернул все в привычное русло, но есть еще два нюанса, это локальный кэш на пользовательских машинах и на самом DNS сервере, который нужно почистить. Первым делом на всех ваших контроллерах домена открываем оснастку DNS и кликаем правой кнопкой мыши по имени вашего сервера. Из контекстного меню выберите пункт «Очистить кэш». Напоминаю, что сделать это нужно на всех контроллерах.

Так же со стороны пользователя вы можете почистить локальный кэш DNS. После этого у вас должна пропасть ошибка подключения к RDS ферме «Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему» С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Radmin (shareware)

Лет десять назад самой популярной программой для удаленного доступа была Radmin, она и сейчас есть (www.radmin.ru) — она никуда не подевалась за это время. С нее и начнем обзор.

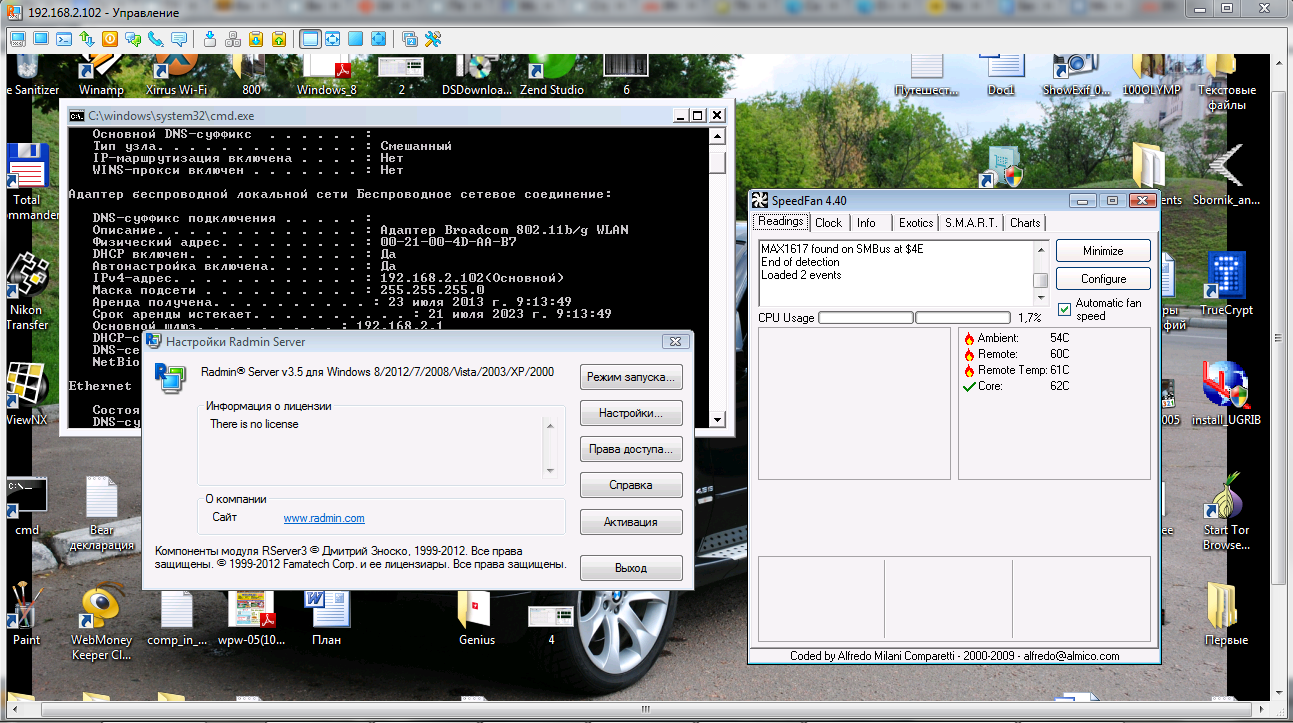

Рис. 1. Окно настройки Radmin Server

Рис. 1. Окно настройки Radmin Server

Другие статьи в выпуске:

Хакер #176. Анонимность в интернете

- Содержание выпуска

- Подписка на «Хакер»-60%

Программа состоит из двух частей: Server и Viewer. Первая запускается на удаленном компьютере (или удаленных компьютерах), а вторая — на твоем компьютере и используется для подключения к удаленным машинам, которые ты собираешься настраивать. На сайте разработчиков можно скачать как полный комплект, так и отдельные компоненты. Также есть portable-версия Viewer, работающая без установки, и версия Radmin Server 3.5 NTI — это специальная версия без пиктограммы в трее, то есть пользователь удаленного компа и не узнает, что на нем установлена Radmin, пока ты не начнешь управлять его компьютером.

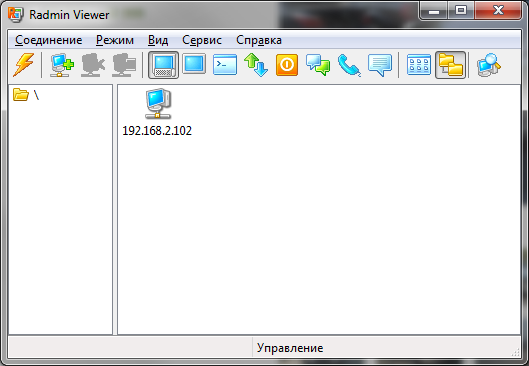

Рис. 2. Radmin Viewer

Рис. 2. Radmin Viewer

Отмечу ключевые возможности: поддержка Windows 8 32/64 bit, поддержка переключения сессий пользователей в Windows XP/Vista/7/8, совместимость с Wine (Radmin может организовать удаленный доступ к ПК под управлением Linux через Wine), поддержка Telnet, удаленное выключение ПК, сканер серверов Radmin (позволяет найти все ПК, которыми ты можешь управлять в своей сети), передача файлов между Server и Viewer.

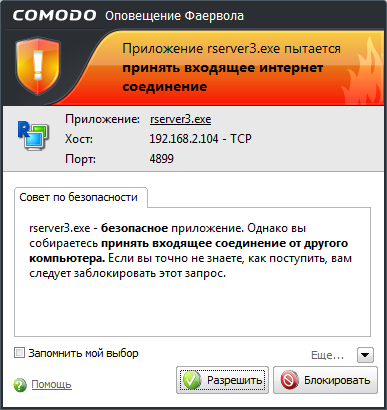

Рис. 3. Брандмауэр заблокировал попытку подключения

Рис. 3. Брандмауэр заблокировал попытку подключения

Выводы:

- Функционал программы: здесь и собственная аутентификация, и поддержка голосового чата, и возможность передачи файлов. Все очень удобно.

- Благодаря тому, что на удаленном компе установлен Server, не нужно присутствие пользователя, как в других подобных программах. Например, ты можешь администрировать удаленные ПК своих коллег, когда те ушли на обед. В других подобных программах необходимо или чтобы пользователь разрешил соединение, или же чтобы пользователь предоставил тебе пароль, который генерируется автоматически при каждом сеансе связи.

- Низкие системные требования, программа совсем не грузит процессор, что особо актуально для моего старого ноута с процем от AMD, который греется как утюг, — он и выступал в роли «удаленного» компа.

- Просто запустить Server недостаточно, нужно его еще и настраивать.

- Многие пользователи любят TeamViewer не за его функциональность, а за то, что он не требует каких-либо особых портов (по умолчанию он использует 80-й порт) и не требует настройки брандмауэра. Radmin Server использует порт 4899, и запустить его без настройки брандмауэра не получится.

- Нет мобильных клиентов.

- Не поддерживает другие ОС.

Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

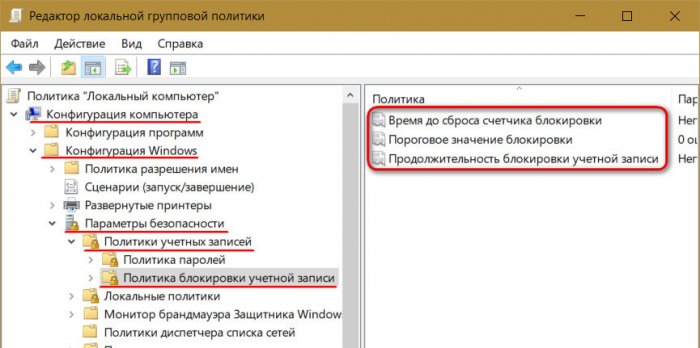

Блокировка учётных записей Windows

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

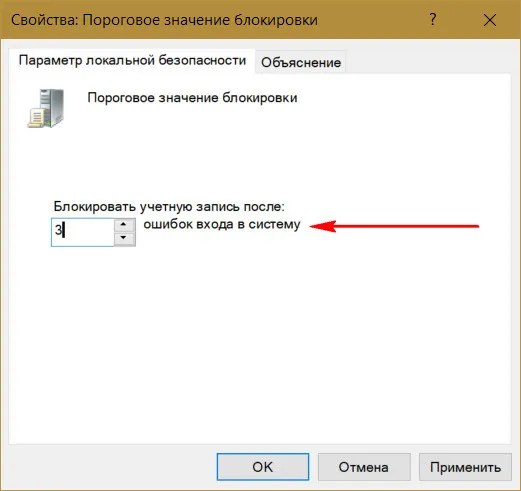

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

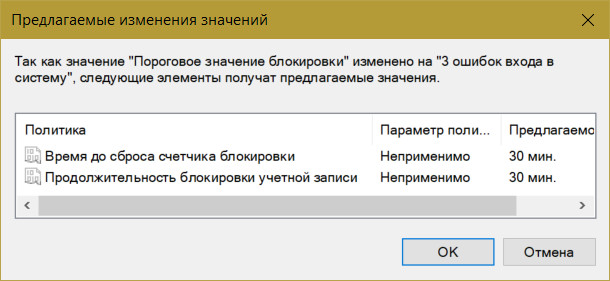

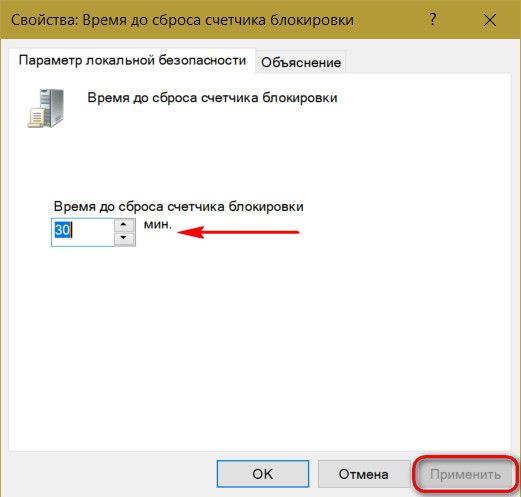

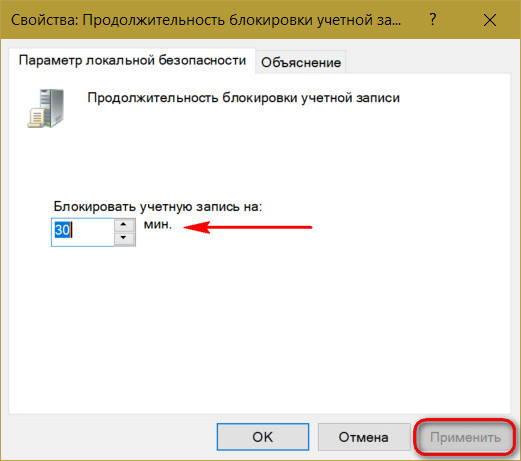

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

Добавить в заметки чтобы посмотреть позже?

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

А время блокировки самой учётной записи, наоборот, увеличить.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

• Дождаться завершения времени блокировки. Но здесь есть нюанс: сколько времени нужно ждать, система не уведомляет. Об этом знает только администратор компьютера;

• Если доступ к учётке администратора невозможен, снять блокировку, загрузившись со съёмного устройства и подправив кое-что в реестре Windows.

Как разблокировать свою учётную запись Windows, если есть доступ к администратору

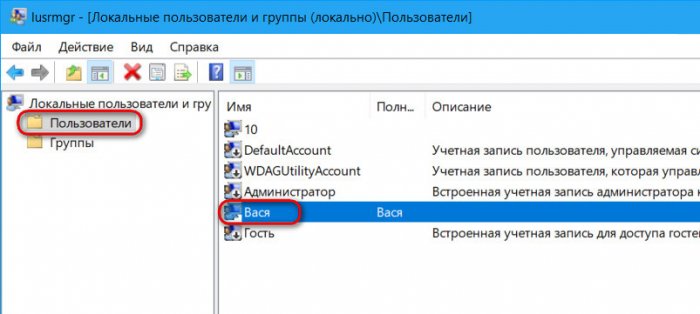

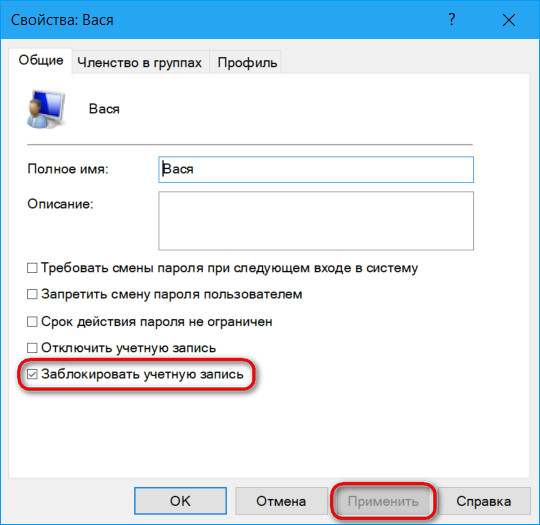

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Как разблокировать свою учётную запись Windows, если нет доступа к администратору

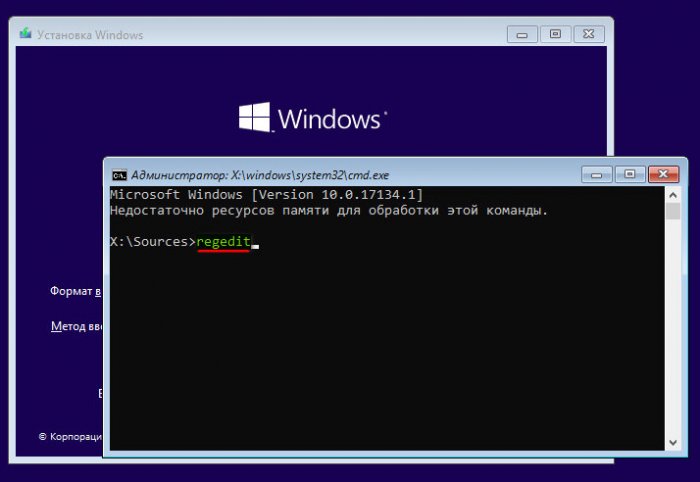

Если доступа к учётной записи администратора нет, добываем DVD-диск или флешку с процессом установки любой версии Windows или Live-диск с возможностью правки реестра операционной системы. Загружаем компьютер со съёмного устройства, в нашем случае это флешка установки Windows 10

Важно: запуск со съёмного устройства должен проводиться только при перезагрузке систем Windows 8.1 и 10. Нельзя использовать обычное завершение работы, поскольку в этих версиях из-за функции ускоренного запуска системное ядро загружается из ранее сохранённого на диске файла

Нам же нужно, чтобы ядро загрузилось с изменёнными параметрами реестра.

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

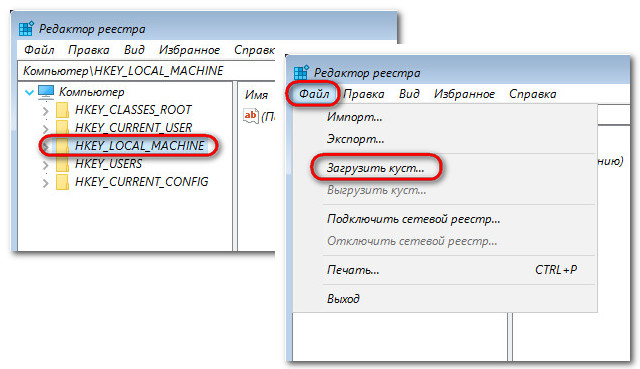

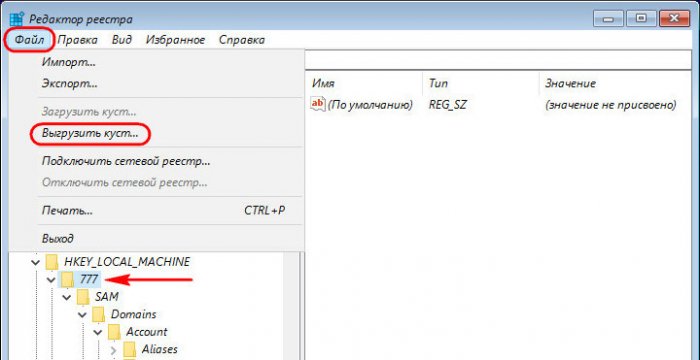

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

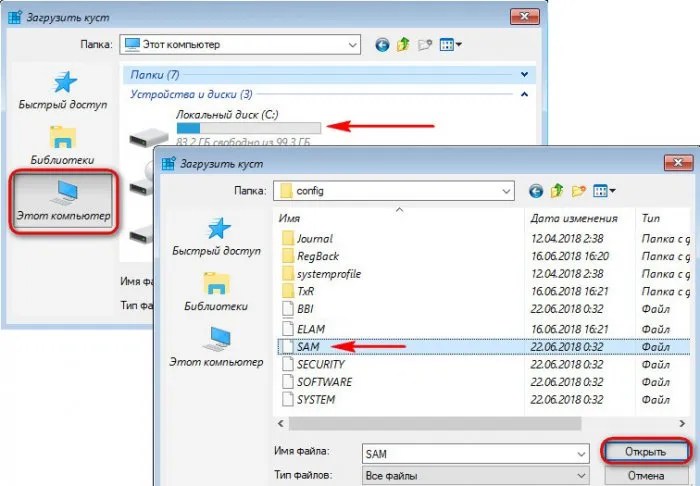

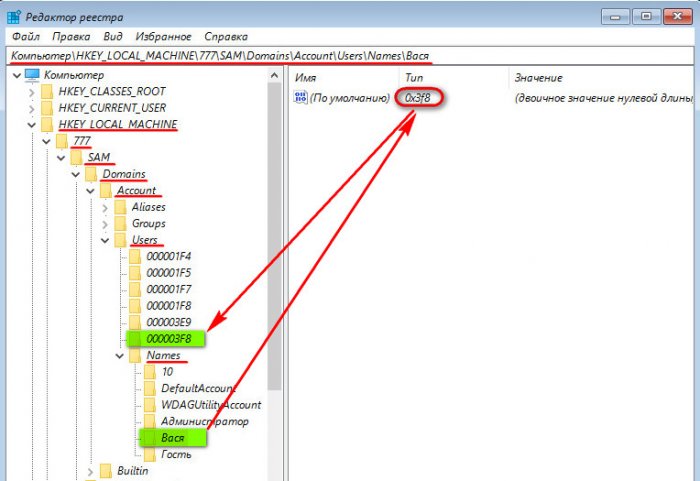

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

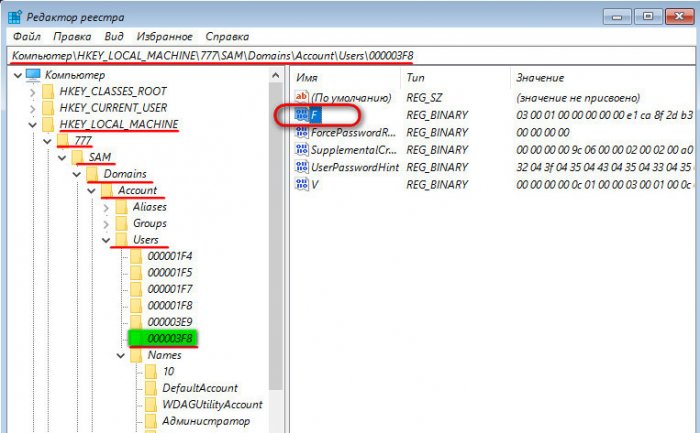

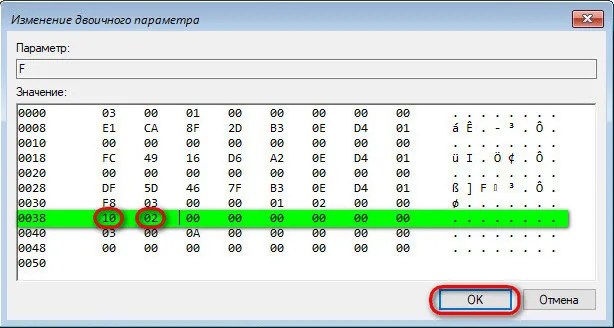

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

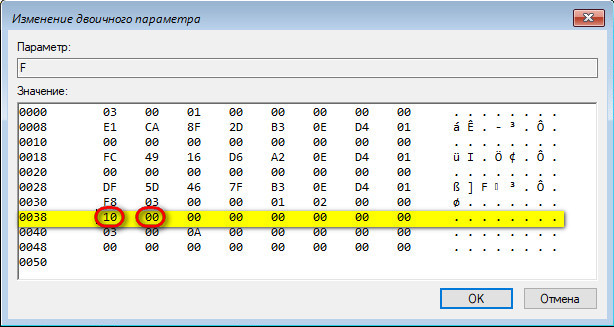

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Настройка безопасности скрытого удаленного доступа

Скрытый удаленный доступ может быть полезен, но также может представлять определенные безопасностные риски. Чтобы защитить свою систему от несанкционированного доступа, следуйте рекомендациям ниже:

1. Используйте сильные пароли. Сложные пароли, состоящие из букв, цифр и специальных символов, могут значительно усилить безопасность вашего удаленного доступа.

2. Ограничьте доступ только для нужных пользователей. Предоставляйте доступ только тем пользователям, которым это действительно необходимо. Уменьшение количества пользователей снижает шансы на несанкционированный доступ к вашей системе.

3. Обновляйте программное обеспечение. Установка последних обновлений и патчей для вашего программного обеспечения поможет закрыть известные уязвимости, которые могут быть использованы злоумышленниками для взлома системы.

4. Используйте шифрование. Шифрование данных, передаваемых по скрытому удаленному доступу, может предотвратить перехват информации злоумышленниками. Используйте надежные протоколы шифрования, такие как SSL или VPN.

5. Установите брандмауэр и антивирусное ПО. Брандмауэр поможет контролировать входящий и исходящий трафик, а антивирусное ПО поможет обнаружить и блокировать вредоносные программы.

6. Установите многофакторную аутентификацию. Использование многофакторной аутентификации, такой как пароль в сочетании с кодом, отправленным на мобильное устройство, может значительно повысить безопасность вашего скрытого удаленного доступа.

7. Следите за журналами безопасности. Регулярное анализирование журналов безопасности поможет обнаружить подозрительную активность и своевременно принять меры по ее предотвращению.

Следуя этим рекомендациям, вы сможете настроить безопасность скрытого удаленного доступа и защитить свою систему от взлома и несанкционированного доступа.

Безопасность удаленного доступа

Если использование удаленного доступа не обеспечено достаточными мерами защиты, это может привести к серьезным последствиям, таким как несанкционированный доступ к конфиденциальной информации, вредоносные программы или утечки данных

Поэтому важно принять ряд мер для обеспечения безопасности удаленного доступа

Первое, что следует учесть, это использование сильных паролей. Пароли должны быть сложными, содержать комбинации букв, цифр и специальных символов, чтобы они были достаточно сложны для взлома. Также рекомендуется периодически менять пароли и не использовать один и тот же пароль для разных систем.

Дополнительным уровнем защиты может быть двухфакторная аутентификация. Это означает, что помимо пароля пользователь должен предоставить еще один вид подтверждения, например, код, получаемый через мобильное приложение или SMS.

Для защиты от перехвата данных необходимо использование шифрования. Все данные, передаваемые между удаленным пользователем и целевым компьютером, должны быть зашифрованы, чтобы предотвратить доступ к ним третьих лиц.

Также важно контролировать, кто имеет доступ к удаленным ресурсам. Удаленный доступ должен быть настроен с учетом принципа необходимости минимума: пользователи должны иметь доступ только к тем ресурсам, которые им действительно необходимы для выполнения своих задач

Необходимо также регулярно проверять пользовательские аккаунты на наличие неактивных или неиспользуемых учетных записей.

Важным аспектом безопасности удаленного доступа является также обновление программного обеспечения. Регулярные обновления помогут исправить уязвимости и поддерживать систему в актуальном состоянии.

И наконец, следует учитывать физическую безопасность. Устройства, используемые для удаленного доступа, должны быть защищены от несанкционированного доступа. Необходимо установить меры безопасности, такие как парольный доступ к устройству или использование шифрованных дисков.

Обеспечение безопасности удаленного доступа является непременным условием для эффективной работы и защиты конфиденциальной информации. При соблюдении соответствующих мер безопасности, удаленный доступ становится надежным инструментом, обеспечивающим комфортную и безопасную работу.

Отсутствие административных прав

Одной из основных причин, по которой учетная запись не имеет прав для удаленного входа в систему, является отсутствие административных прав. Административные права – это особые разрешения, позволяющие пользователю иметь контроль над системой, включая возможность удаленного входа.

Обычно отсутствие административных прав возникает из-за нескольких причин:

- Учетная запись не была настроена с правами администратора.

- Пользователь не правильно ввел учетные данные при попытке удаленного входа.

- Административные права были отключены администратором системы.

- Учетная запись заблокирована или удалена из системы.

Для решения проблемы отсутствия административных прав необходимо выполнить следующие шаги:

- Убедитесь, что учетная запись настроена с правами администратора. Если нет, обратитесь к администратору системы для получения нужных разрешений.

- Проверьте правильность введенных учетных данных при попытке удаленного входа. Убедитесь, что вы правильно вводите имя пользователя и пароль.

- Если административные права были отключены администратором системы, свяжитесь с администратором и запросите активацию этих прав.

- Если учетная запись заблокирована или удалена из системы, свяжитесь с администратором, чтобы узнать причину и решить проблему.

В случае, если вы не являетесь администратором системы, но вам необходимо получить доступ с административными правами, свяжитесь с администратором и обсудите свою потребность. В некоторых случаях, администратор может предоставить вам временные или ограниченные административные права для решения конкретной задачи или проблемы.

Без прав администратора удаленный вход в систему может быть невозможен. Поэтому, если у вас возникла проблема с удаленным входом в систему, проверьте наличие административных прав и обратитесь к администратору системы для их получения или активации.

Блокировка учетной записи безопасностью

Учетная запись безопасности может быть заблокирована в случае нарушения политик безопасности или в результате неудачных попыток входа в систему. Блокировка учетной записи является одним из механизмов защиты от несанкционированного доступа и повышает безопасность системы.

Проблема блокировки учетной записи безопасностью может возникнуть по разным причинам:

- Попытка входа в систему с неправильным паролем несколько раз подряд.

- Использование учетных данных, которые уже заблокированы из-за предыдущих нарушений безопасности.

- Автоматическая блокировка учетной записи после определенного периода бездействия.

- Нарушение политик безопасности, например, использование слабого пароля или распространенного пароля.

В случае блокировки учетной записи безопасностью, необходимо принять следующие шаги для ее разблокировки:

- Связаться с администратором системы или службой поддержки для выяснения причины блокировки и получения инструкций по разблокировке.

- Проверить правильность ввода учетных данных, включая имя пользователя и пароль. Убедитесь, что клавиша Caps Lock не нажата, так как пароли чувствительны к регистру.

- Если учетная запись заблокирована из-за предыдущих нарушений безопасности, необходимо пройти процедуру смены пароля.

- При неудачных попытках входа в систему из-за слабого или распространенного пароля, следует создать новый более сильный пароль, состоящий из различных символов, цифр и букв разных регистров.

- Если учетная запись заблокирована из-за предыдущего бездействия, попробуйте войти в систему с использованием другого активного пользователя и выполните необходимые действия для разблокировки учетной записи (например, изменение настроек безопасности).

В случае возникновения проблемы с блокировкой учетной записи безопасностью, важно следовать инструкциям администратора системы или службы поддержки, чтобы избежать возможных нарушений безопасности и обеспечить соблюдение политик безопасности

Как изменить порт RDP

По умолчанию для удаленного подключения к рабочему столу через RDP на компьютере используется TCP протокол и порт 3389. В некоторых ситуациях для повышения уровня безопасности системы предусмотрена возможность изменить порт, чтобы предупредить проникновение на компьютер лиц, использующих софт с автоматической генерацией паролей.

Чтобы изменить порт, вам нужно выполнить следующие действия:

- Зайти в меню «Пуск», далее кликнуть по пункту «Выполнить» и вбить комбинацию клавиш «regedit» без кавычек;

- В появившемся окне вам нужно найти каталоги «HKEY_LOCAL_MACHINE», «CurrentControlSet»;

- После этого переходим в «Control», «Terminal Server», «WinStations» и ищем папку «RDP-Tcp»;

- В правой части экрана необходимо отыскать файл под названием PortNumber, кликнуть по нему правой кнопкой мышки и отыскать значение «00000D3D».

Рядом с ним в скобках будет указан номер порта, который используется при удаленном подключении (как мы говорили выше, по умолчанию это порт 3389). Чтобы его изменить, вам нужно удалить текущее значение, поставить галочку напротив пункта «Десятичное» и ввести нужный номер порта, состоящий из четырех цифр.

Когда все будет готово, выйдите из настроек с сохранением и перезагрузите ПК — изменения вступят в силу после следующей входа в систему

Шаги по разблокировке аккаунта

Если ваш аккаунт заблокирован администратором сервера, вам необходимо выполнить следующие шаги, чтобы разблокировать его:

- Свяжитесь с администратором сервера

Первым шагом должно быть обращение к администратору сервера, чтобы узнать причину блокировки аккаунта. Возможно, ваш аккаунт был заблокирован из-за нарушения правил сервера или из-за подозрительной активности. Задайте вопросы и попросите объяснить, что нужно сделать, чтобы разблокировать аккаунт.

Подтвердите вашу личность

Администратор сервера может попросить вас подтвердить вашу личность, чтобы удостовериться, что вы являетесь владельцем заблокированного аккаунта. Предоставьте все необходимые данные или выполняйте другие инструкции, чтобы подтвердить вашу личность.

Изучите и исправьте причину блокировки

После получения информации от администратора о причинах блокировки, изучите ее и попытайтесь понять, что могло привести к данной ситуации. Если вы понимаете, что совершили ошибку, исправьте ее или обсудите с администратором возможные шаги для устранения проблемы. Это может включать удаление спорных контентов, изменение настроек безопасности или другие меры.

Следуйте инструкциям администратора

Администратор сервера предоставит вам инструкции о том, что нужно сделать, чтобы разблокировать аккаунт. Следуйте этим инструкциям внимательно и выполните все необходимые действия. Это может включать заполнение формы, изменение пароля, прохождение проверки безопасности и т.д.

Подождите на рассмотрение вашего запроса

После выполнения всех инструкций администратора, остается только подождать, пока ваш запрос на разблокировку будет рассмотрен. Процесс может занять некоторое время, поэтому будьте терпеливы. Во время ожидания, рекомендуется избегать повторных нарушений правил сервера и следовать любым дополнительным рекомендациям администратора.

Следуя этим шагам и сотрудничая с администратором сервера, вы повысите свои шансы на успешную разблокировку вашего аккаунта. Будьте проактивны и сотрудничайте, чтобы найти решение, и в будущем старайтесь избегать повторения таких ситуаций.

Возможности удаленного доступа

Давайте рассмотрим на примере, для чего вам может понадобиться удалённый доступ к компьютеру. Представьте, что вас возникла компьютерная проблема, которую решить вам не по силам. У вас есть знакомый, который хорошо разбирается в данном вопросе, но проживает далеко от вас, в другом районе или городе. Вы можете обратиться к нему за удаленной помощью через интернет. Звонок по телефону, поверьте, пустая трата времени, объяснения вслепую могут не дать ожидаемого результата.

Или наоборот, если вам нужно объяснить что-то собеседнику наглядно, но он никак не может понять, о чем вы говорите. Вы просто просите его пустить вас в его компьютер и начинаете на его же рабочем столе показывать то, что ему было невдомек. Настраиваете программы, например, или рассказываете о каких-то функциях.

При правильных настройках (о способах расскажу чуть позже) вы видите удалённо рабочий стол и получаете возможность заходить в любые папки, а там уже делать следующие действия:

- копировать, изменять, удалять любые файлы;

- выполнять настройку системы и программ через интернет.

Возможности удаленного доступа

Одной из ключевых возможностей удаленного доступа является возможность работать удаленно. Теперь вы не привязаны к рабочему месту или офису – вы можете работать из любой точки мира, где есть интернет. Это особенно полезно для тех, кто путешествует часто или работает удаленно.

Удаленный доступ также позволяет упростить техническую поддержку. Если у вас возникла проблема со своим компьютером или программным обеспечением, специалист техподдержки может удаленно подключиться к вашему компьютеру и решить проблему без необходимости приезжать к вам на место. Это сокращает время решения проблемы и экономит ресурсы.

Не менее важная возможность удаленного доступа – обмен файлами и документами. Вы можете загружать и скачивать файлы с удаленного компьютера, что делает обмен информацией быстрым и удобным. Более того, вы можете редактировать документы в режиме реального времени вместе с коллегами или партнерами, находящимися в других городах или странах.

Возможности удаленного доступа не ограничиваются только работой или обменом файлами. С помощью удаленного доступа вы можете контролировать и управлять удаленными устройствами. Например, вы можете удаленно перезагрузить сервер, настроить маршрутизатор или включить видеонаблюдение.

Интернет и удаленный доступ постепенно меняют наше представление о работе и общении. С каждым днем возможности удаленного доступа становятся все более разнообразными и удобными. Это открывает новые горизонты для людей и организаций, сокращая расстояния и упрощая процессы.

Блокировка учетной записи безопасностью

Учетная запись безопасности может быть заблокирована в случае нарушения политик безопасности или в результате неудачных попыток входа в систему. Блокировка учетной записи является одним из механизмов защиты от несанкционированного доступа и повышает безопасность системы.

Проблема блокировки учетной записи безопасностью может возникнуть по разным причинам:

- Попытка входа в систему с неправильным паролем несколько раз подряд.

- Использование учетных данных, которые уже заблокированы из-за предыдущих нарушений безопасности.

- Автоматическая блокировка учетной записи после определенного периода бездействия.

- Нарушение политик безопасности, например, использование слабого пароля или распространенного пароля.

В случае блокировки учетной записи безопасностью, необходимо принять следующие шаги для ее разблокировки:

- Связаться с администратором системы или службой поддержки для выяснения причины блокировки и получения инструкций по разблокировке.

- Проверить правильность ввода учетных данных, включая имя пользователя и пароль. Убедитесь, что клавиша Caps Lock не нажата, так как пароли чувствительны к регистру.

- Если учетная запись заблокирована из-за предыдущих нарушений безопасности, необходимо пройти процедуру смены пароля.

- При неудачных попытках входа в систему из-за слабого или распространенного пароля, следует создать новый более сильный пароль, состоящий из различных символов, цифр и букв разных регистров.

- Если учетная запись заблокирована из-за предыдущего бездействия, попробуйте войти в систему с использованием другого активного пользователя и выполните необходимые действия для разблокировки учетной записи (например, изменение настроек безопасности).

В случае возникновения проблемы с блокировкой учетной записи безопасностью, важно следовать инструкциям администратора системы или службы поддержки, чтобы избежать возможных нарушений безопасности и обеспечить соблюдение политик безопасности

Подготовка к настройке скрытого удаленного доступа

Перед тем, как приступить к настройке скрытого удаленного доступа, следует выполнить несколько важных шагов:

- Обновить операционную систему и все установленные программы до последних версий. Это поможет закрыть известные уязвимости, которые могут быть использованы злоумышленниками.

- Установить надежное и актуальное антивирусное программное обеспечение. Регулярно обновляйте его базу данных и проводите полную проверку компьютера на наличие вредоносных программ.

- Настроить брандмауэр для блокировки внешних подключений. Проанализируйте список открытых портов и закройте все ненужные. Разрешите только те порты, которые действительно требуют удаленного доступа.

- Установить надежное парольное хранилище для сохранения паролей и ключей. Используйте уникальные и сложные пароли для всех аккаунтов.

- Настроить систему резервного копирования данных. Регулярно создавайте копии информации на внешние носители или в облачное хранилище для предотвращения ее потери при возможных сбоях и атаках.

Подготовка к настройке скрытого удаленного доступа поможет обеспечить безопасность вашей системы и защитить ваши данные от несанкционированного доступа.

Исправить учетную запись, не авторизованную для удаленного входа в систему

Среди многих пользователей и групп по умолчанию в ОС Windows одна такая группа помечена как «Пользователи удаленного рабочего стола». Всем членам учетных записей этой группы разрешено устанавливать подключения к удаленному рабочему столу, если они добавлены в правильную политику безопасности.

Мы разделили эту задачу на два процесса, представленных ниже. Следующие шаги необходимо выполнить на удаленном (целевом) ПК.

Добавить учетную запись пользователя в группу пользователей удаленного рабочего стола

Во-первых, вам нужно убедиться, что учетная запись, которую вы используете для установки удаленного подключения, является членом группы «Пользователи удаленного рабочего стола». Вот как вы можете это сделать:

-

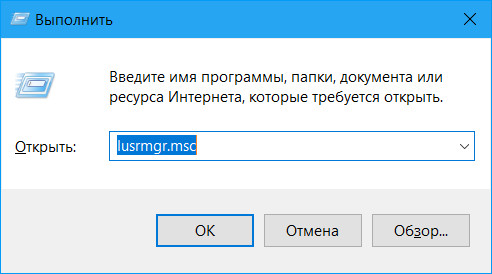

Откройте консоль управления локальными пользователями и группами, введя «lusrmgr.msc» в поле «Выполнить команду».

Откройте консоль «Локальные пользователи и группы».

-

Нажмите «Группы” на левой панели, а затем дважды щелкните группу “Пользователи удаленного рабочего стола».

Откройте настройки группы пользователей удаленного рабочего стола.

-

Если вы не найдете учетную запись пользователя в списке под Членынажмите «Добавлять».

Добавьте пользователей в группу пользователей удаленного рабочего стола

-

Введите имя добавляемой учетной записи пользователя, нажмите «Проверить имена», чтобы в поле была видна правильная учетная запись, а затем нажмите Хорошо.

Выберите учетную запись пользователя для добавления

-

Нажмите Применять и Хорошо сохранить и применить изменения.

Теперь вы должны добавить эту группу в правильную локальную политику безопасности.

Разрешить вход через службы удаленных рабочих столов

-

Откройте редактор локальной политики безопасности, введя «secpol.msc» в поле «Выполнить команду».

Откройте редактор политики безопасности.

-

Перейдите к следующему на левой панели:

Настройки безопасности >> Локальные политики > Назначение прав пользователя

-

Дважды щелкните политику «Разрешить вход через службы удаленных рабочих столов».

Разрешить вход через службы удаленных рабочих столов

-

Если «Пользователи удаленного рабочего стола» не отображаются в списке, нажмите «Добавить пользователя или группу».

Добавьте пользователя или группу, чтобы разрешить вход через службу удаленного рабочего стола.

-

Во всплывающем окне нажмите «Типы объектов», затем установите флажок рядом с «Группы“, а затем щелкните Хорошо.

Показать группы в результатах

-

Теперь нажмите Передовой.

Откройте дополнительные настройки

-

Нажмите «Найти сейчас», а затем дважды щелкните «Пользователи удаленного рабочего стола» по результатам.

Добавьте пользователей удаленного рабочего стола для разрешения через службы удаленных рабочих столов.

-

Теперь нажмите Хорошоа потом Применять и Хорошо чтобы сохранить изменения.

-

Теперь запустите следующий командлет в командной строке с повышенными привилегиями, чтобы применить новые изменения политики:

GPUUpdate/Force

Применить изменения политики

Теперь проверьте, можете ли вы теперь подключиться к удаленному ПК, используя ту же учетную запись.

Мы объединили два приведенных выше решения, потому что выполнение только одного из них может не иметь никакого эффекта, а другое решение не выполняется или соответствующая конфигурация неверна. Следовательно, выполнение обоих описанных выше решений с большей вероятностью уменьшит ошибку недостаточной авторизации.

Однако, если это не сработало для вас, продолжайте выполнять решение, представленное ниже.

Настройка правильного пользователя для входа в службу удаленного рабочего стола

Служба Windows»Служба удаленного рабочего стола” требуется учетная запись пользователя, которая используется для авторизации и установки успешного подключения к удаленному рабочему столу. Если настроена неверная учетная запись, вы можете увидеть ошибку «Учетная запись пользователя не авторизована для удаленного входа».

Выполните следующие действия, чтобы настроить правильного пользователя для входа в службу удаленных рабочих столов:

-

Откройте консоль служб, введя «services.msc» в поле «Выполнить команду».

Откройте консоль служб

-

Двойной клик “Службы удаленных рабочих столов».

Откройте службы удаленных рабочих столов

-

Переключиться на «Войтивкладка

-

Если “Сетевая служба” не выбран перед Этот аккаунтзатем нажмите Просматривать.

Поиск учетных записей

-

Введите “Сетевая служба“, а затем нажмите “Проверить имена», чтобы отображалось полное имя учетной записи. Затем нажмите Хорошо.

Поиск учетной записи сетевой службы

-

Теперь нажмите Применять и Хорошо.

Теперь проверьте, можете ли вы теперь получить удаленный доступ к этому компьютеру, используя ту же учетную запись пользователя.

Причина

Это состояние может возникать, когда к человеку непосредственно относятся только одно или несколько из следующих условий:

-

Указанный пользователь или, возможно, группа не авторизованы для сброса паролей, предназначенных для компьютерных объектов.

Примечание

Пользователь, принадлежащий значительно большему количеству групп, не может присоединиться к компьютеру, по этой причине он становится домом. В противном случае, если описанные пользователь и группа присоединяются не иметь разрешения, позволяющего им сбрасывать пароль для элементов на персонализированной странице. Без этого разрешения пользователи могут воссоздавать только учетные записи компьютеров для домена. Однако, если учетная запись портативного компьютера уже существует в Active Directory, вы сможете получить текущее сообщение об ошибке «Доступ запрещен» в результате сброса пароля, необходимого для преобразования свойств компьютера объекта на компьютер существующего устройства.

-

Пользователи были делегированы для заботы о своих текущих операторах учетных записей, или сообщество не является частью класса операторов учетных записей. Этим пользователям не разрешено чтение для всей интегрированной организационной единицы в Active Directory и компьютеров пользователей веб-компьютеров.

Подключение через IP

Как правило, провайдеры сети Internet предоставляют своим клиентам динамический IP-адрес, который постоянно меняется при использовании. Это не позволяет использовать подключение с помощью адреса сетевого оборудования.

Практически каждый провайдер предоставляет возможность подключения специальной услуги, которая присваивает сети постоянный IP-адрес.

Важно! Услуга не дорогая и не требует дополнительных знаний для её подключения. Пример приложений для удаленной связи через IP: Ammyy Admin, Microsoft Remote Assistance и Microsoft Remote Desktop

Пример приложений для удаленной связи через IP: Ammyy Admin, Microsoft Remote Assistance и Microsoft Remote Desktop.