Сильные пароли и двухфакторная аутентификация

Двухфакторная аутентификация (2FA) — это дополнительный слой защиты, который требует не только пароль, но и дополнительный фактор для входа в систему. Этот дополнительный фактор может быть что-то, такое как одноразовый код, полученный через приложение на вашем смартфоне или отпечаток пальца. Включение двухфакторной аутентификации на вашем компьютере обеспечивает дополнительную защиту от злоумышленников, даже если они узнают ваш пароль.

Выбор сильного пароля и использование двухфакторной аутентификации — два основных способа укрепления безопасности вашего персонального компьютера. Не забывайте обновлять свои пароли регулярно и быть осторожными при предоставлении доступа к вашим аккаунтам.

Выбор надежного пароля

Вот несколько важных советов, которые помогут вам выбрать надежный пароль:

| 1 | Используйте длинный пароль |

| 2 | Включайте различные типы символов |

| 3 | Избегайте очевидных паролей |

| 4 | Не используйте общие слова или имена |

| 5 | Не используйте один пароль для всех аккаунтов |

| 6 | Регулярно меняйте пароль |

Длинный пароль сложнее подобрать, поэтому рекомендуется использовать не менее 12 символов. Помимо букв верхнего и нижнего регистра, в пароле должны присутствовать цифры и специальные символы, такие как *, $, ! и т.д. Вы также должны избегать использования очевидных паролей, таких как «password» или «123456», а также имён, дат рождения и других личных данных. Также рекомендуется использовать уникальные пароли для каждого аккаунта, чтобы в случае взлома одного из них, другие аккаунты оставались в безопасности. Наконец, регулярно изменяйте свой пароль, чтобы минимизировать риск его подбора или взлома.

Разрешите представить! Троянец — не любить, не жаловать…

Троянец (или троян) — крохотная зловредная программа. Скрытно инфицирует ПК через инсталляторы, фейковые антивирусы, заражённые сайты посредством сетевых атак. Тщательно маскирует своё присутствие в компьютере. Иногда удалить троян основным (установленным) антивирусом невозможно, так как он просто-напросто «не видит» зловреда.

В отличие от червей, троянец не копирует себя (не размножается) и не распространяется самопроизвольно. Его главные цели:

- сбор конфиденциальной информации (логины и пароли, номера кредитных карт) и её отправка злоумышленникам (авторам вируса);

- несанкционированное использование ресурсов ПК (например, трафика для проведения DOS-атак на сайты);

- обеспечение скрытного удалённого доступа (злоумышленник при помощи трояна удалённо управляет компьютером жертвы);

- блокировка системы, уничтожение/кодирование данных.

И это только часть «послужного списка» трояна.

Симптомы заражения ПК этим видом вируса следующие:

- произвольная перезагрузка и отключение компьютера;

- присутствие в автозапуске неизвестных приложений;

- создание снимков экрана без участия пользователя;

- модификация файлов (например, текстовым файлам присваивается расширение .bin );

- медленная работа ОС (глюки, «тормоза»);

- появление системных ошибок;

- большое потребление трафика, когда нет запущенных сетевых приложений, медленная загрузка веб-страниц.

Как удалить троян? Сначала не допустите им заражения!

Перед тем как начать, несколько обязательных условий, которые необходимо выполнять для безопасности в сети вообще и чтобы не заполучить троянца в компьютер. Покажется, что список слишком объёмен: но некоторые потребуют единовременных настроек, остальные – автоматизируются с помощью утилит, которые я опишу:

- раз и навсегда откажитесь от постоянной работы в учётной записи администратора – заведите Гостевую, если нужно, усильте немного права; но работать в сети только оттуда.

- остерегайтесь неизвестных и скомпрометированных источников для скачивания чего-угодно; при скачивании не отключайте антивирус – если сработал ложно… да пусть так и останется; требуется номер телефона для регистрации – это мошенники 100%: ищите файл в другом месте (наплевать на кучу положительных отзывов на этом же сайте и количество скачавших файл пользователей – их пишут сами злопыхатели).

- после скачивания не спешите устанавливать программу: любой из современных антивирусных пакетов содержит в себе функцию запуска “из облака” – к нему и стоит прибегнуть; в этом режиме критические функции программы ограничиваются, и о всяком “непонятном движении” антивирус немедленно сообщит хозяину.

- обновления Windows давно перестали быть чем-то просто навязчивым: ставьте и не сомневайтесь (вы бы знали, во что сейчас превратилась любимица миллионов пользователей Windows XP без поддержки со стороны Microsoft).

- получили письмо от незнакомца? не открывайте вложения. никогда

- избегайте программ с мгновенными сообщениями.

- проверьте с помощью антивирусного пакета и встроенного в него фаервола все открытые порты системы (роутер можно не трогать): все необязательные – закройте.

- имеющиеся открытые порты проверьте на предмет принадлежности процессов и служб, которые ими пользуются и IP адресов, на которые с вашего компьютера идёт трафик; делайте так всякий раз, когда запускаете, например, любимую игру.

- остерегайтесь применять скачанные со стороны “готовые программные или реестровые” решения; после каждого применения такового сразу проверяем систему на присутствие троянца.

- проверьте скачанную программу с сайта на совпадение контрольной суммы (она обязательно должна указываться в свойствах скачиваемого файла).

- если есть возможность, запустите проверку антивирусом конкретно Рабочего стола и старайтесь на Рабочем столе ни одного исполнительного файла не запускать и не хранить.

Всё вроде.

Отправляем на поиски зловреда антивирусные сканеры

Если антивирус, защищающий ваш ПК в реальном времени, не смог удалить троян, значит, нужно подключать помощников — специальные сканеры. Они не мешают работе основного защитного ПО (программно не конфликтуют с ним), всегда содержат актуальные базы сигнатур вирусов и эффективно детектируют самые опасные и коварные «штаммы».

Познакомимся с решениями, отлично зарекомендовавшими себя в борьбе с цифровыми микробами всех мастей.

Malwarebytes Anti-Malware

Способна отыскать в потаённых углах директорий системы и разделов винчестера самые экзотические экземпляры компьютерных микробов — троянцев, сетевых червей, руткитов, шпионские и мошеннические программы, которые другими антивирусами не удаляются. Быстро устанавливается, легко управляется. При активации дистрибутива Premium может защищать систему в реальном времени.

1. Откройте в браузере — ru.malwarebytes.org (офсайт разработчика).

2. Перейдите в раздел «Загрузки».

3. В первом блоке перечня «Продукты» клацните кнопку «Бесплатная загрузка».

4. Запустите с правами админа скачанный инсталлятор.

5. Откройте утилиту, перейдите на вкладку «Информационная панель». В графе «Версия базы данных» нажмите опцию «Проверить обновления».

6. По завершении апдейта клацните вкладку «Проверка».

7. Выберите «Выборочная проверка». Нажмите кнопку «Настроить сканирование».

8. Включите все настройки выборочной проверки (список в левой части окна).

9. Установите флажок возле разделов диска, которые необходимо проверить (обязательно отметьте диск C).

10. Кликните «Запустить проверку».

11. По окончании сканирования удалите все найденные вирусы. Перезагрузите ПК.

Dr.Web CureIt!

Утилита на базе ядра антивируса Dr.Web. Отлично борется с множеством угроз. Кроме троянцев, распознаёт и нейтрализует различные виды червей, макровирусы, зловреды, модифицирующие файлы пакета MS Office, модули-блокировщики, хакерские утилиты.

1. В браузере отройте страничку для скачивания утилиты — https://free.drweb.ru/download+cureit+free/?lng=ru.

3. Запустите загруженный дистрибутив от имени администратора.

4. В окне «Лицензия и обновления» установите галочку возле слов «Я согласен… ». Нажмите «Продолжить».

5. Кликните опцию «Выбрать объекты для проверки».

6. Установите флажок возле названия перечня «Объекты проверки» (после этого действия будут отмечены все элементы).

7. Нажмите под списком «Щёлкните для выбора файлов… ».

8. Установите «галочку» возле диска C и других разделов (при необходимости). Щёлкните «OK».

9. Нажмите кнопку «Запустить проверку».

10. Избавьтесь от найденных зловредов. Перезапустите ПК, проверьте работоспособность ОС.

Kaspersky Virus Removal Tool

Антивирусный сканнер, созданный в лаборатории Касперского, легко инсталлируется (с минимальным участием пользователя). Имеет минимум настроек. Способен выявить вредоносов не только в директориях, но и в системной памяти, загрузочном секторе диска, автозагрузке.

1. Откройте в веб-обозревателе страничку — https://support.kaspersky.ru/viruses/kvrt2015.

2. Клацните кнопку «Скачать».

3. Запустите скачанное приложение. Дождитесь завершения инициализации.

4. В окне сканнера нажмите функцию «Изменить параметры».

5. В дополнительном окне «Настройки» установите флажки возле всех элементов. Кликните «OK».

6. Щёлкните кнопку «Начать проверку».

7. По окончании сканирования уничтожьте обнаруженных зловредов. Перезагрузите Windows.

Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Оригинальные параметры записи в реестре должны быть следующими:

Вирус может прописать себя например так:

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей.

Определение и особенности трояна Trojan Win32

Trojan Win32 — это зловредное программное обеспечение, относящееся к категории троянских программ. Это вид вредоносных программ, которые маскируются в виде полезного или необходимого для пользователя приложения или файла, но при этом выполнение таких файлов может привести к нанесению вреда системе и потере данных.

Особенность троянов Trojan Win32 заключается в следующем:

- Трояны Trojan Win32 могут скрыться внутри других программ или файлов. Это может быть исполняемый файл, документ, архив или любой другой тип файла.

- Они могут распространяться через различные источники, включая электронную почту, вредоносные веб-сайты, файлообменные сети или скачиваемые файлы.

- Трояны Trojan Win32 могут создавать заднюю дверь в системе, позволяющую злоумышленнику удаленно получить доступ к компьютеру и контролировать его.

- Они могут собирать и передавать персональные данные пользователя, такие как пароли, данные банковских карт, логины и т.д.

- Трояны могут также использоваться для создания ботнетов, то есть управляемой сети компьютеров, используемой для нежелательных действий, таких как массовая рассылка спама или совершение DDoS-атак.

- Они могут распространяться и размножаться, заражая другие системы внутри сети.

Используя различные методы маскировки, трояны Trojan Win32 пытаются проникнуть на компьютеры пользователей и нанести вред системе

Поэтому крайне важно иметь актуальное антивирусное программное обеспечение и регулярно обновлять его

Наличие надёжного пароля действительно может предотвратить большинство атак

Алекс Стамос, шеф информационной безопасности в компании Yahoo, большую часть своей карьеры провёл, выискивая уязвимости в различных системах безопасности и выясняя, как именно злоумышленники могут попытаться использовать выявленные недостатки. Он видел всё: и коварнейшие хаки, и простейшие методы социальной инженерии. А ещё он установил, что для подавляющего большинства пользователей существует два простых решения проблем безопасности: надёжные пароли и двухфакторная аутентификация.

Алекс Стамос

Стамос говорит, что самая большая проблема состоит в том, что СМИ рассказывают истории только о самых сложных взломах, заставляя пользователей чувствовать, что нет ничего, что они могли бы предпринять для своей защиты. Но, как пишет Стамос, это не соответствует действительности:

Адам О’Доннел, главный инженер группы по защите от вредоносных программ из компании Cisco, добавляет к советам Стамоса кое-что ещё:

Да-да, завести себе хороший пароль очень легко. И это лучшее, что вы можете сделать.

Десять способов избавиться от троянов-вымогателей и разблокировать Windows

С помощью троянов семейства Winlock, известных как «блокировщики Windows», у рядовых пользователей вымогают деньги уже более пяти лет. К настоящему времени представители этого класса вредоносных программ серьёзно эволюционировали и стали одной из самых частых проблем. Ниже предлагаются способы самостоятельной борьбы с ними и даются рекомендации по предотвращению заражения.

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить, какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Как обезопасить себя от попадания трояна на компьютер

На компьютер, в основном, трояны могут попасть через интернет. В редких случаях, это происходит через внешние носители информации. Чаще всего именно пользователь сам виноват в заражении ПК вирусами. Может дойти и до полной переустановки системы с потерей важных документов.

Удаляем процесс nssm exe

Во избежание таких проблем надо придерживаться простых правил:

- Не открывать подозрительные сайты/письма, где говорится о выигрыше чего-то ценного. Письма с требованием что-то оплатить.

- Использовать антивирусы от русских компаний, например, такие как: Касперский и Доктор веб (но они будут работать в полную силу, только если куплена лицензия, тогда антивирус сможет полноценно защитить компьютер). Так как западные компании не занимаются троянами, которые на их территории не появляются. Чаще всего при заражении ПК новым вирусом или трояном защитники просто принимают вирус за обычный, не вредоносный файл, потому что его нет в базе данных.

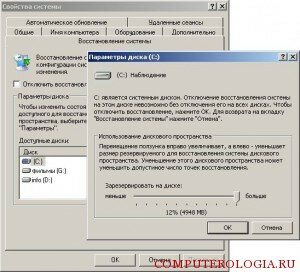

- Делать резервные копии на съемные носители. Настроить периодическое создание контрольных точек восстановления. Благодаря этому можно будет откатить систему до момента, когда компьютер еще не заражен. И восстановить файлы можно будет даже после переустановки ОС.

Признаки заражения компьютера трояном Trojan Win32

Троянский вирус Trojan Win32 является одним из наиболее распространенных видов вредоносных программ, которые могут заражать компьютеры под управлением операционной системы Windows. Вирус получил свое название от связи с троянской лошадью, представляющейся под ложным обликом полезной программы или файловой документации.

Заражение компьютера трояном Trojan Win32 может привести к серьезным последствиям, таким как украденная личная информация, удаление файлов, отключение антивирусного программного обеспечения и другие неприятности

Поэтому важно быть внимательным и обратить внимание на следующие признаки:

- Медленная работа компьютера: появление трояна может привести к замедлению работы операционной системы и программ, так как вирус использует значительные ресурсы системы.

- Всплывающие окна и реклама: троян Trojan Win32 может открывать всплывающие окна с рекламой или неавторизованными страницами веб-браузера.

- Неожиданные изменения в системе: троян может изменить настройки компьютера без предупреждения пользователя. Например, изменить домашнюю страницу браузера или добавить новые панели инструментов.

- Отключение антивирусного программного обеспечения: троян может блокировать или отключать работу установленного антивирусного программного обеспечения, чтобы оставаться незамеченным.

- Появление новых программ или файлов: троян Trojan Win32 может установить на компьютер новые программы или файлы, которые можно обнаружить в списке установленных программ или в файловой системе.

- Необъяснимый трафик в сети: троян может передавать данные через интернет без вашего ведома, что может привести к большому количеству вторжений или необъяснимому использованию интернет-трафика.

Если у вас есть подозрение о заражении компьютера трояном Trojan Win32, рекомендуется немедленно принять меры по удалению вируса. Чем быстрее вы обнаружите и устраните троян, тем меньше возможных проблем и угроз для вашей информации и компьютера.

Почему он вредоносен?

После проникновения в систему Windows, инфекция win32 malware gen никак себя не проявляет, но все же представляет огромные риски для компьютера и сохраненных на нем данных. Зачастую подобные вредоносные программы выступает в качестве предпосылки для проникновения более вредных и хитрых вирусов. Сразу после проникновения инфекция выходит на связь с сервером и может легко выполнить свой заранее выбранный план, предоставляя возможность другому вредоносному ПО также попасть в систему.

В конечном итоге пользователь осознает, что его ноутбук заражен, но сделать что-либо уже достаточно трудно, так как в вирусы полностью заразили систему и начинали ее разрушать. Более того, далеко не все антивирусы способны выявить эти вредоносные программы и избавиться от них.

Как защитить информацию на компьютере надежнее всего

Каждый из вышеперечисленных способов защиты информации на компьютере является надежным только в конкретной ситуации. Чтобы достичь максимально высокого уровня безопасности, необходимо комбинировать предложенные методы. К сожалению, универсального способа, который сможет защитить информацию на компьютере со 100-процентной эффективностью, нет.

К хакерским атакам уязвимы даже серверы силовых ведомств и банковских учреждений, о чем свидетельствуют масштабные утечки конфиденциальной информации из Пентагона, правительств США и других государств, которые публикуются Wikileaks.

Но рядовые пользователи сети редко становятся жертвами хакеров такого уровня, поэтому обезопасить личную информацию на компьютере все же реально. Для этого рекомендуется выполнить несложные рекомендации:

- установить антивирусное программное обеспечение и постоянно контролировать его обновления (рекомендовано с функциями брандмауэра и фаервола);

- защитить учетную запись при помощи надежного пароля, который содержит не менее восьми символов (буквы, цифры, рабочие символы);

- не применять для всех аккаунтов социальных сетей или мобильных приложений по управлению банковскими счетами одинаковые коды доступа;

- защитить Wi-Fi, отключить общий доступ к файлам на персональном компьютере по локальной сети (в первую очередь, к системному разделу), а также ограничить доступ, разрешив его лишь проверенным участникам сети;

- не хранить пароли и ключи доступа в файлах DOC, TXT, RTF и других документов на самом персональном компьютере;

- наиболее ценную информацию и папки с файлами следует поместить в запароленный архив или зашифровать.

Личную информацию на компьютере можно защитить и другими методами. Необходимо лишь отыскать компромисс между удобством пользования ПК и уровнем безопасности. Такие радикальные меры, как ограничение списка разрешенных ресурсов, доступ к персональному компьютеру с помощью физического ключа или полное шифрование данных, на домашнем ПК могут быть излишними, доставляя массу неудобств. Как показывает практика, использование слишком сложных защитных средств приводит к тому, что пользователи постепенно отказываются от их применения.

Как троян Brontok заразил ваш компьютер

В ходе исследования выяснилось, что Червь Win32/Brontok распространяется в виде вложений в спам-письмах по электронной почте. Разработчики вирусов отправляют разные сообщения. Некоторые создают присылают сообщения без темы и какого-либо содержания, только со вложенным файлом, по типу «kangen.exe». Многим пользователям становится любопытно открыть прикрепленный файл, что приведет к установке вируса. Другие могут размещать яркие заголовки и контент, связанный с политикой или рекламой, чтобы также повысить интерес к открытию прикрепленных файлов. Часто эти вложения замаскированы под фотографии с расширением .ZIP. Оба вида сообщений работают достаточно хорошо, чтобы заразить множество неопытных пользователей. После загрузки и открытия таких файлов велика вероятность заражения вирусом Win32 / Brontok

Чтобы предотвратить заражения подобного рода в будущем, важно быть осторожнее и вооружиться надежным антивирусным ПО. Вы можете найти более подробную информацию об этом в нашем руководстве ниже

Скачайте утилиту для удаления

Скачайте утилиту для удаления

Чтобы полностью удалить Brontok, мы рекомендуем использовать SpyHunter. Он поможет вам удалить файлы, папки и ключи реестра Brontok, а также обеспечит активную защиту от вирусов, троянов и бэкдоров. Пробная версия SpyHunter предлагает сканирование на вирусы и одноразовое удаление БЕСПЛАТНО.

Скачать альтернативную утилиту для удаления

Скачать Malwarebytes

Чтобы полностью удалить Brontok, мы рекомендуем использовать Malwarebytes Anti-Malware. Он обнаруживает и удаляет все файлы, папки, ключи реестра Brontok и несколько миллионов других вредоносных программ, таких как вирусы, трояны и бэкдоры.

Удалите Brontok вручную

Удаление Brontok вручную может стать непосильной задачей для неопытных пользователей. Все потому что вирус не показывает себя в опциях «Удаления и изменения программы» в Панели управления, он не устанавливает расширения для браузера, а также использует случайные имена файлов, которые не удастся найти вручную. К счастью, в системе Windows есть предустановленные инструменты, которые позволяют обнаруживать и удалять вредоносные программы без использования сторонних приложений. Одним из них является средство удаления вредоносных программ Windows. Он поставляется вместе с Центром обновления Windows в Windows 11, 10, 8. 8.1. Для более старых версий операционной системы вы можете скачать ее здесь: 64-разрядная версия | 32-разрядная версия.

Удалите Brontok с помощью Средства удаления вредоносных программ Windows

- Тип в поле поиска рядом с Меню Пуск.

- Run MRT нажав на найденное приложение.

- Нажмите Следующая .

- Выберите один из режимов сканирования Быстрая проверка, Полная проверка, Выборочная проверка (Полная проверка лучше).

- Нажмите Следующая .

- Нажмите на Показать подробные результаты проверки ссылку для просмотра сведений о сканировании.

- Нажмите Завершить .

Удалите Brontok с помощью Autoruns

Brontok запускается самостоятельно после включения Windows благодаря записи автозапуска или запланированной задаче.

- Скачать Autoruns через эту ссылку.

- Распакуйте архив и запустите autoruns.exe .

- In Опции меню убедитесь, что рядом есть флажки Hide Empty Locations, Hide Microsoft Entries

качества Hide Windows Entries. - Поищите подозрительные записи со странными названиями или те, которые исходят из таких папок, как: .

- Щелкните на подозрительную запись правой кнопкой мыши и выберите Удалить. Это предотвратит запуск угрозы при включении ПК.

- Переключитесь на вкладку Scheduled Tasks и сделайте то же самое.

- Чтобы удалить сами файлы, нажмите на подозрительные записи и выберите Jump to Entry…. Удалите найденные файлы или ключи реестра.

Ключи реестра Brontok

Стандартная защита Windows или любой хороший сторонний антивирус (Norton, Avast, Kaspersky) должны обнаруживать и удалять Brontok без проблем. Однако, если вы заразились Brontok несмотря на установленное и обновленное ПО, подумайте об его замене. Чтобы чувствовать себя в безопасности и защитить свой компьютер от Brontok на во всех областях (браузер, вложения электронной почты, Word или Excel скрипты, файловая система), мы рекомендуем BitDefender — ведущий поставщик решений для интернет-безопасности. Его решения для обычных и бизнес-пользователей оказались одними из самых передовых и эффективных. Выберите и получите защиту BitDefender с помощью кнопки ниже:

Как удалить трояны с компьютера? Что такое троян?

Под троянами принято понимать крохотные программы, которые имеют зловредный код. Они могут хорошо маскироваться и заносить инфекцию в ПК посредством фейковых антивирусов, инсталляционных программ, зараженных сайтов и даже сетевых атак. Часто случается так, что троянцы находятся в ПК, но из-за хорошей маскировки они не видны антивирусам. Троян отличается от «червя», так как он не нацелен на самопроизвольное распространение. Он преследует следующие цели:

Охота за конфиденциальной информацией — это сбор всех данных, что вы используете в сети, включая данные о кредитках и телефоне. В дальнейшем злоумышленник может получить к ним доступ.

Задействовать ресурсы компьютера в своих целях

Получение удаленного доступа, так, что пользователь даже не заметит, присутствие чужого

Какие симптомы имеет компьютер при нахождении в нем трояна?

- часто выключается или произвольно перезагружается

- запускает неизвестные программы и автозапускает их

- пк сам создает скриншоты

- модифицирует файлы, присваивает им другое расширение

- компьютер начинает затормаживаться и может повиснуть совсем

- часто высвечиваются сообщения об ошибках

Как удалить трояны с компьютера? Сканеры и антивирусы

Часто обычные антивирусы не могут найти скрытные зловредные программы. Как удалить троян в этом случае? На помощь тогда приходят антивирусные сканеры, которые не конфликтуют с уже установленным антивирусом. У этих сканеров постоянно обновляется база сигнатур вирусов, что дает возможность найти их и обезвредить. Рассмотрим самые известные сканеры-антивирусы, они то уж точно знают, как удалить вирус троян.

Kaspersky Virus Removal Tool

Это антивирусный сканер, который легко устанавливается и не имеет множества настроек. Всё, что нужно сделать, это:

- Скачиваем сканер

- Производим запуск скачанного приложения. Дождаться, пока закончится инициализация

- В окошке сканнера нажать «Изменить параметры»

- В настройках на всех элементах установить флажки

- Запустить проверку

Trojan Remover

Это утилита, которая точно знает, как удалить трояны с компьютера. Она может запросто исправить модифицированные файлы, над которыми «поработали» зловредные программы. Как работать с утилитой?

- Произведите инсталляцию и запустите программу Trojan Remover

- необходимо обновить базы, нажав кнопку «Update»

- После обновления баз нужно запустить сканирование, для этого есть кнопка «Scan»

Dr.Web Cure It

- Необходимо скачать утилиту

- Запустить утилиту с правами администратора

- В окошке с лицензиями и обновлениями выразить согласие и нажать «Продолжить»

- Нажать кнопку «Начать проверку», при этом можно выбирать перечень «Объекты проверки»

- После запуска проверки остается избавиться от зловредов и перезагрузить ПК

Вывод: как удалить вирус троян можно обычному простому пользователю ПК. Как удалить троян с компьютера? Ответ достаточно простой – воспользоваться рассмотренными сканерами-антивирусами. Разумеется, их гораздо больше, есть еще такие полезные утилиты, как AVZ или Super AntiSpyWare. Какой именно утилитой пользоваться – решать вам!

Я работаю в компьютерной отрасли не первый год, и за это время устранил сотни вредоносных утилит. Иногда даже самый «навороченный» антивирус не способен решить проблему. Приходится использовать специализированный софт конкретно для каждой ситуации. Частенько на помощь приходят встроенные приложения и возможности Windows.

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

В «Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Дальнейшие действия

Следующий шаг – это удаление файлов восстановления системы. Очень часто именно сюда в первую очередь попадает троян и другие вирусы. Кроме того, желательно просмотреть папку temp и очистить кэш-память браузера, которым вы пользуетесь. Для этих действий можно использовать специальные программы, например, эффективна Ccleaner, которая, кстати, применяется и для мобильных устройств или планшетов.

Для поиска и обнаружения троянов эффективно использовать программу Trojan Remover. Утилита распространяется за определенную плату. Однако, в сети есть и демоверсия программы, которая полностью рабочая в течение первого месяца после установки. После запуска Trojan Remover проверяет на наличие трояна реестр операционной системы, сканирует все документы и файлы, в которых может быть вирус. Причем программа эффективна не только против троянов, но и против некоторых видов червей. Интерфейс антивируса довольно прост и интуитивно понятен даже для новичков, не часто сталкивающихся с техникой.

Если вы заподозрили, что на компьютере или ноутбуке появилась вредоносная программа, то незамедлительно следует заняться его “лечением”. Для этого можно использовать антивирусы. Кроме того, есть и другие способы, например, очистить компьютер от вредоносных программ вручную. На самом деле все не так сложно, а в результате можно оградить себя от значительных неприятностей, которые доставляют компьютерные вирусы.

Как распространяется?

Существует множество способов заражения троянами, однако наиболее распространенным является неосторожная и небезопасная работа в Интернете. Если вы зашли на опасный или зараженный сайт, скачали какую-либо программу с неизвестного источника, то троян может легко загрузиться на ваш компьютер. Именно поэтому следует использовать антивирусы, которые блокируют подобные страницы и не позволяют вирусам проникать в систему.

Еще одним вариантом заражения являются торренты – это огромная платформа распространения вредоносных программ. Также эффективным способом распространения вымогателей и прочего рода угроз считаются подозрительные письма на почту и спам. При открытии инфицированного вложения, на ваш ПК будет скачан вирус, который начнет свою вредоносную деятельность. Именно поэтому перед открытием файлов и ссылок в письмах всегда дважды проверяйте отправителя. Иначе ваше устройство окажется в серьезной опасности.

Виды троянов

Бэкдор

Классическая версия трояна. Выполняя роль шлюза, троян подгружает с удалённого сервера тела других зловредов, чтобы получить ещё больше контроля над компьютером. Чаще всего этот тип зловредов используется для организации зомби-сетей. Это группы из десятков заражённых машин по всему миру, используемых для проведения DDoS-атак.

Примером является семейство троянов Backdoor.MSIL, которое позволяло злоумышленникам удалённо управлять компьютерами. Впоследствии такие устройства объединяли в ботнеты для DDoS-атак.

Кадр: сериал «Компьютерщики» / Channel 4

Блокировщик

Блокирует действия пользователя или доступ системы к файлам, иногда требуя выкуп. Часто выступает в паре с шифровальщиком.

Пример блокировщика — Trojan.Winlock.3794 — распространённый в эпоху Windows XP. Зловред выводил на экран пользователя окно, похожее на окно для активации операционной системы, но в нём были требования ввести данные банковской карты. Если от этого отказаться, появлялся «синий экран смерти» и компьютер перезагружался.

Шифровальщик

Как можно понять из названия, этот тип шифрует данные, делая их недоступными для пользователя. Для восстановления доступа и получения ключа дешифровки требует выкуп.

Пример — Trojan.Encoder.25129, заражающий компьютеры с Windows за пределами России и стран СНГ. Троян шифрует содержимое системных папок, после чего выводит для пользователя сообщение с требованием выкупа.

Банковский троян

Используется для получения логина и пароля авторизации в личном кабинете банка, данных платёжных карт и перенаправления онлайн-оплаты на фишинговую страницу с целью кражи денег.

Загрузчик

Иногда их называют дропперам (от англ. dropper — бомбосбрасыватель). Такие программы либо содержат в себе, либо скачивают из Сети дополнительные вредоносные компоненты, например банковский троян. Примером является Trojan-Dropper: W32/Agent.PR, создающий несколько пустых файлов и загружающий бэкдор-троян на компьютер.

Загрузчики могут удалённо обновляться до новых версий, чтобы скрываться от антивирусов и расширять свои возможности по загрузке новых файлов.

Аккаунтстиллер

Пример — зловред KPOT, способный воровать данные учётных записей игровых сервисов, Telegram, Skype и других приложений.

SMS-троян

Рассылает сообщения по международным номерам за счёт средств пользователя, подхватившего этот зловред на свой смартфон. Пример — Trojan-SMS.AndroidOS.FakePlayer.a, который был первым подобным трояном для смартфонов с Android.

Шпион

Записывает и отправляет данные, вводимые с клавиатуры, делает скриншоты рабочего стола и приложений, даёт доступ к просмотру истории действий и веб-камере. Так работал Trojan-Spy.Win32.Noon, который собирал и передавал злоумышленникам информацию о паролях, сохранённых в браузере и вводимых на клавиатуре.