Настройка времени

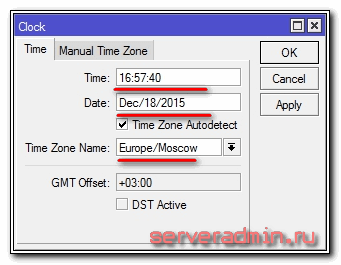

Я рекомендую устанавливать правильное время и включать его автоматическую синхронизацию. Это может пригодиться, если вам понадобится посмотреть какие-нибудь логи и сопоставить время. Если оно не будет установлено, то это трудно сделать. Так что настроим его. Идем в System -> Clock, устанавливаем вручную время, дату и часовой пояс.

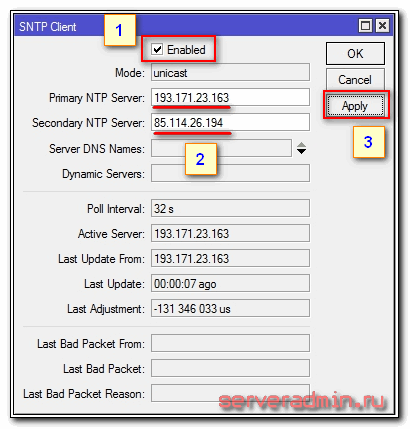

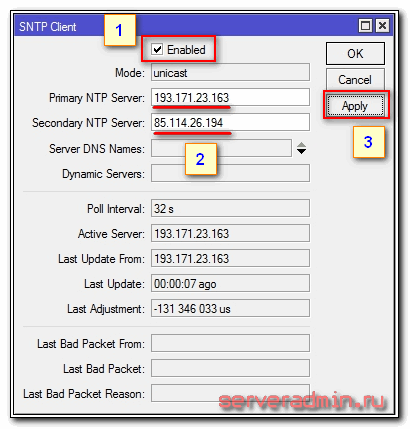

Сделаем так, чтобы время автоматически обновлялось через интернет. Идем в раздел System -> SNTP Client. Ставим галочку Enabled, в поле с адресами серверов вводим 193.171.23.163 и 85.114.26.194. Жмем Apply и наблюдаем результат синхронизации.

Теперь часы роутера всегда будут иметь актуальное время.

На этом базовая настройка роутера mikrotik для домашнего пользования закончена. Можно устанавливать его на место и пользоваться. На всякий случай рекомендую посмотреть статью с разбором основных ошибок в микротике.

Настройка

Centos 7 DHCP-сервер

# DHCP Server Configuration file.

# see /usr/share/doc/dhcp*/dhcpd.conf.sample

# see 'man 5 dhcpd.conf'

ddns-update-style interim;

log-facility local7;

lease-file-name "/var/log/dhcpd.leases";

stash-agent-options true;

local-address 192.168.17.186;

subnet 192.168.17.0 netmask 255.255.255.0 {

}

if exists agent.circuit-id

{

log ( info, concat( " Lease for ",

binary-to-ascii (10, 8, ".", leased-address),

" Switch port: ",

binary-to-ascii (10, 8, ".", option agent.circuit-id),

" Switch MAC: ",

binary-to-ascii(16, 8, ".", option agent.remote-id)));

}

shared-network "192.168.111.0" {

subnet 192.168.111.0 netmask 255.255.255.0 {

option broadcast-address 192.168.111.255;

option routers 192.168.111.1;

option subnet-mask 255.255.255.0;

option domain-name-servers 192.168.111.1,77.88.8.8;

# Mikrotik Port MikroTik-Cless eth 0/3 (ether2)

class "MikroTik-Cless eth 0/3" {

match if option agent.circuit-id = "MikroTik-Cless eth 0/3";

}

pool {

allow members of "MikroTik-Cless eth 0/3";

range 192.168.111.100 192.168.111.109;

}

# Mikrotik Port MikroTik-Cless eth 0/4 (ether3)

class "MikroTik-Cless eth 0/4" {

match if option agent.circuit-id = "MikroTik-Cless eth 0/4";

}

pool {

allow members of "MikroTik-Cless eth 0/4";

range 192.168.111.110 192.168.111.119;

}

}

}

shared-network "192.168.222.0" {

subnet 192.168.222.0 netmask 255.255.255.0 {

option broadcast-address 192.168.222.255;

option routers 192.168.222.1;

option subnet-mask 255.255.255.0;

option domain-name-servers 192.168.222.1,77.88.8.8;

# Mikrotik Port MikroTik-Cless eth 0/5 (ether4)

class "MikroTik-Cless eth 0/5" {

match if option agent.circuit-id = "MikroTik-Cless eth 0/5";

}

pool {

allow members of "MikroTik-Cless eth 0/5";

range 192.168.222.100 192.168.222.109;

}

}

}

Перезапуск службы

Проверяем что открыты порты DHCP

... udp 0 0 192.168.17.186:67 0.0.0.0:* 17546/dhcpd udp 0 0 0.0.0.0:68 0.0.0.0:* 720/dhclient ...

IP-адрес бриджа

Включаем на бридже dhcp-option82 и dhcp-snooping

Добавляем порты в бридж сети

Теоретически необходимо включить опцию trusted=yes на физических портах, она необходимо для разрешения и запрета запросов DHCP-snooping на физических интерфейсах

Но у меня Option 82 заработала без этого

Включаем dhcp-relay relay1

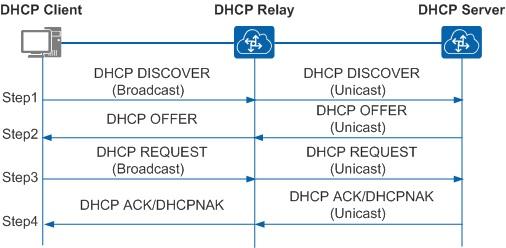

Что такое DHCP relay и зачем он нужен?

По умолчанию, DHCP-сервер отвечает только на запросы, поступающие в его сетевой сегмент. В случае, если клиент находится в другой сети, где нет DHCP-сервера, получить IP-адрес или информацию о настройках сети становится проблематично.

Здесь DHCP relay приходит на помощь. Он позволяет пересылать DHCP-запросы от клиентов на другой интерфейс, где находится DHCP-сервер. По сути, маршрутизатор проксирует запросы между клиентом и сервером, чтобы обеспечить правильную работу протокола DHCP в разных сетях.

Таким образом, с помощью DHCP relay можно устанавливать и конфигурировать DHCP-сервер в центральной точке сети, а затем объединять все удаленные сегменты с помощью маршрутизатора. Это значительно упрощает и облегчает управление сетью, позволяя централизованно управлять IP-адресами и настройками DHCP в разных подсетях.

DHCP и его прародители

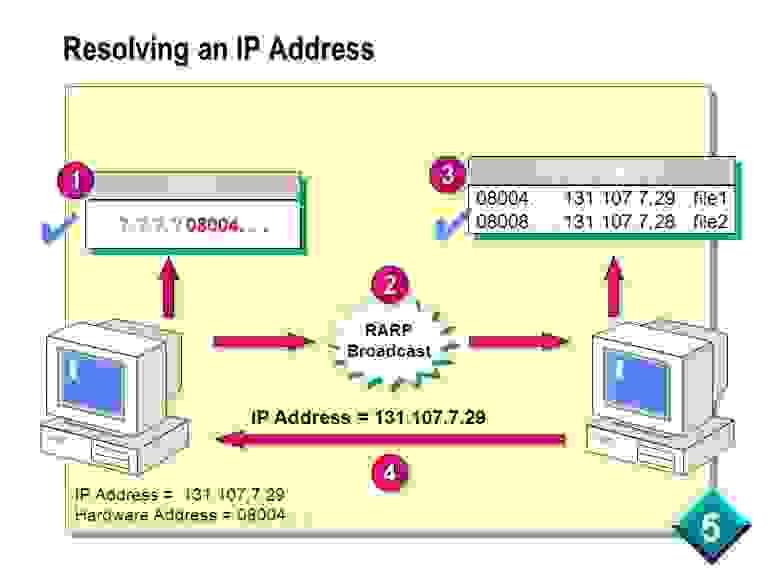

Одна из первых реализаций протокола для выдачи IP-адресов появилась более 30 лет назад и называлась RARP (Reverse Address Resolution Protocol). Если немного упростить принцип его работы, то выглядело это так: клиент делал запрос на широковещательный адрес сети, сервер его принимал, находил в своей базе данных привязку MAC-адреса клиента и IP — и отправлял в ответ IP.

Схема работы RARP протокола.

И все вроде работало. Но у протокола были минусы: нужно было настраивать сервер в каждом сегменте локальной сети, регистрировать MAC-адреса на этом сервере, а передавать дополнительную информацию клиенту вообще не было возможности. Поэтому на смену ему был создан протокол BOOTP (Bootstrap Protocol).

Изначально он использовался для бездисковых рабочих станций, которым нужно было не только выдать IP-адрес, но и передать клиенту дополнительную информацию, такую, как адрес сервера TFTP и имя файла загрузки. В отличие от RARP, протокол уже поддерживал relay — небольшие сервисы, которые пересылали запросы «главному» серверу. Это сделало возможным использование одного сервера на несколько сетей одновременно. Вот только оставалась необходимость ручной настройки таблиц и ограничение по размеру для дополнительной информации. Как результат, на сцену вышел современный протокол DHCP, который является совместимым расширением BOOTP (DHCP-сервер поддерживает устаревших клиентов, но не наоборот).

Важным отличием от устаревших протоколов является возможность временной выдачи адреса (lease) и передачи большого количества разной информации клиенту. Достигается это за счет менее тривиальной процедуры получения адреса. Если в старых протоколах схема была простая, вида запрос-ответ, то теперь схема следующая:

Схема общения клиента с сервером пересылки и сервером.

Подробнее про схему взаимодействия сервера и клиента и про структуру запросов и ответов можно почитать, например, в материале «Структура, формат и назначение DHCP пакетов».

С разными реализациями DHCP-сервера сталкивались многие, даже при настройке домашней сети. Действительно, сейчас сервер есть:

Конкретных реализаций довольно много, но, например, на SOHO-маршрутизаторах настройки сервера ограничены. В первую очередь это касается дополнительных настроек, помимо классического «IP-адрес, маска, шлюз, сервер DNS». А как раз эти дополнительные опции и вызывают наибольший интерес в работе протокола. С полным списком можно ознакомиться в соответствующем RFC, я же разберу несколько интересных примеров.

Как работает статическая IP-адресация?

Как следует из названия, статический IP-адрес не меняется со временем. Его необходимо установить вручную на сетевом адаптере, и он остается постоянным до тех пор, пока вы снова не измените его самостоятельно. Это идеально подходит для таких вещей, как серверы, брандмауэры, маршрутизаторы и, в некоторой степени, даже для устройств IoT, таких как принтеры.

Гибридный подход является наиболее распространенным, когда вы устанавливаете статические IP-адреса для серверов и тому подобное, используя DHCP для остальных клиентов. При этом вы должны обязательно установить статический IP-адрес за пределами диапазона DHCP.

Также можно отключить DHCP и полностью настроить сеть со статическими IP-адресами. Это очень безопасно, поскольку вы знаете о каждом устройстве, которое вручную добавляете в сеть.

С другой стороны, это нецелесообразно для больших сетей. Ручное добавление, отслеживание и управление сотнями устройств — непростая задача.

Примечание: в этой статье мы говорим о локальных/частных адресах. Если вам нужен статический общедоступный IP-адрес для вашей сети, вам обычно необходимо приобрести его за дополнительную плату у вашего интернет-провайдера.

Прекращение использования адреса

После того, как компьютер перестал работать с сетью, например при выключении, ему необходимо сказать об этом DHCP серверу, для этого используется сообщение DHCP Release. После получения такого сообщения DHCP сервер может отдать этот ip-адрес какому-нибудь другому компьютеру в сети.

Все современные операционные системы автоматически отправляют сообщения DHCP Release при выключении, никаких дополнительных действий от пользователя не требуется.

Если сообщение DHCP Release не будет отправлено, например в случае, когда компьютер выключен некорректно или произошел сбой в операционной системе, то DHCP сервер будет считать, что этот адрес занят пока не закончится время аренды и только после окончания времени аренды он может отдать этот ip-адрес другому компьютеру.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

Выполним подключение через Интернет с помощью VPN:

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

В этой статье я расскажу как настроить маршрутизатор Mikrotik hap серии RB951Ui-2ND (mipsbe)

- Создаем пул адресов, которые будут выдаваться клиентам. Заходим в меню IP-Pool. и создаем пул, пишем любое логичное название и прописываем диапазон, например 192.168.15.10-192.168.15.50. Это адреса, которые будут выдаваться клиентам. В моем варианте, это адрес не основной сети. Основная сеть 192.168.1.0/24. Потом будет настроена маршрутизация за счет NAT(это будет односторонний доступ). Если создать пул из вашей рабочей сети, то будет меньше танцев с бубном.

- Далее идем в основное меню, во вкладку PPP, и переходим в Profiles, жмем плюсик и создаем новый профиль, придумываем название. В Local Address прописываем ip нашего PPTP сервера, например, 168.15.1, а в Remote Address выбираем ранее созданный профиль в Pool. В Bridge подставляем бридж интерфейс, который вы создавали ранее, когда объединяли интерфейсы, если такое было. Здесь же, переходим на вкладку Protocols и поставим галочку в yes, раздела Use Encryption, после чего жмем ОК.

- Переходим в Interface, кликаем по вкладке PPTP Server и ставим галочку в Enabled, а в Default Profile выбираем созданный ранее профиль из пункта 2(см.выше). Жмем ОК.

- Переходим во вкладку Secrets, жмем плюсик, и создаем нового пользователя, придумываем логин, пароль, в Service выбираем pptp, в Profile выбираем созданный ранее профиль из пункта 2(см.выше). Жмем ОК.

- Если мы выбрали пул из адресного пространства рабочей сети, то, чтобы она была доступна для VPN клиентов, нужно перейти в основное меню – Interfaces, и в интерфейсе, который смотрит в вашу сеть, в пункте ARP выбрать proxy_arp, это можно поставить и в bridge интерфейсе.

- И последнее, это разрешим доступ к порту 1723. Открываем IP – Firewall, вкладка FilterRules. Нажимаем плюсик, и на вкладке General в Chain выбираем input, Protocol – tcp, Dst.Port – 1723. На вкладке Action проверяем, чтобы стояло – accept.

Этого будет достаточно, чтобы могли подключатся пользователи по VPN.

Если у VPN клиентов другое адресное пространство, то один из вариантов, сделать для них доступной основную сеть, – настроить nat(это будет односторонний доступ). Такой вариант настройки я использовал, потому что в основной сети, шлюз у пользователей отличался от ip микротика.

Открываем IP – Firewall, вкладка NAT в Chain выбираем srcnat, Src. Address 168.15.0/24 (это адрес пула сети, которую мы присваиваем vpn клиентам), а в Out. Interface можно выбрать бридж или лан интерфейс. На вкладке Action выбираем masquerade.

Примечание: Правило срабатывает не сразу, нужно немного подождать, где-то 30сек.

- https://wiki.dieg.info/mikrotik

- https://smartadm.ru/mikrotik-l2tp-server-ipsec/

- https://ddr64.ru/nastroyka-vpn-pptp-na-mikrotikmikrotik/

Настройка WAN интерфейса MikroTik

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

, где ether1 — имя WAN интерфейса, 00:01:02:03:04:05 — разрешенный MAC адрес.

Изменить MAC адрес MikroTik

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

, где ether1 — имя интерфейса.

Вернуть родной MAC адрес MikroTik

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в списке Interface выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DHCP клиента MikroTik

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

Получение IP адреса по DHCP MikroTik

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка Static IP

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

- Открываем меню IP;

- Выбираем Addresses;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Address прописываем статический IP адрес / маску подсети;

- В списке Interface выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

Настройка статического адреса MikroTik

Настроим адрес интернет шлюза MikroTik:

- Открываем меню IP;

- Выбираем Routes;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Gateway прописываем IP адрес шлюза;

- Нажимаем кнопку OK для сохранения настроек.

Настройка шлюза MikroTik

Добавим адреса DNS серверов MikroTik:

- Открываем меню IP;

- Выбираем DNS;

- В появившемся окне нажимаем кнопку Settings;

- В новом окне в поле Servers прописываем IP адрес предпочитаемого DNS сервера;

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера;

- Ставим галочку Allow Remote Requests;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DNS MikroTik

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка PPPoE

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP;

- Нажимаем кнопку Add (плюсик);

- Выбираем PPPoE Client.

Настройка PPPoE MikroTik

Настраиваем параметры PPPoE соединения MikroTik:

- В поле Name указываем имя соединения;

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру;

Выбор интерфейса PPPoE MikroTik - Переходим на вкладку Dial Out;

- В поле User указываем имя пользователя;

- В поле Password вводим пароль;

- Ставим галочку Use Peer DNS;

- Нажимаем кнопку OK.

Настройка пользователя и пароля PPPoE MikroTik

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

PPPoE соединение на MikroTik установлено

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

ARP Таблицы

ARP протокол служит для определения MAC-адреса по заранее известному IP-адресу.

Работает ARP в следующих режимах:

Режим Reply-only увеличивает безопасность сети, за счет того, что хосты не смогут выйти в интернет с IP-адресом, отличным от указанного в ARP-таблице;

Как настроить ARP записи в Mikrotik

По умолчанию ARP таблица заполняется динамически. Эти данные мы можем увидеть открыв:

А также можем статически привязать IP-адрес MAC нажав на нужную строку и выбрав пункт Make Static:

Таким образом, мы добавили ARP-запись.

Ручное добавление ARP записи Mikrotik

Если необходимо добавить ARP-запись вручную, то сделать это можно следующим образом:

В открывшемся окне зададим значения IP и MAC, указав интерфейс:

Добавляем ARP запись через DHCP на Mikrotik

Чтобы ARP-записи добавлялись при помощи DHCP, выполним следующую настройку:

На странице General отметим галочкой пункт Add ARP For Leases:

Теперь DHCP-сервер на маршрутизаторе Mikrotik будет добавлять ARP-записи в таблицу. Это может быть полезно для небольшой сети. Давайте рассмотрим на примере, как можно повысить безопасность сети, используя данную функцию.

DHCP + ARP в Mikrotik. Повышаем безопасность локальной сети

В данном “кейсе” мы модифицируем конфигурацию DHCP сервера, показанную в данной статье, таким образом, что IP-адреса будут выдаваться из существующих записей, добавляя ARP запись. И переведем ARP протокол для внутренней сети в режим Reply-only, чтобы маршрутизатор Mikrotik выполнял только ответы на ARP-запросы.

Для начала назначим статический IP для хоста в сети:

Нажатием правой кнопкой мыши по устройству, выбираем пункт Make Static:

Далее переходим на вкладку DHCP и двойным нажатием открываем свойства.

На странице General меняем настройки:

Следующим шагом настроим режим reply-only для ARP, на интерфейсе Bridge:

На этом настройка закончена. Теперь наш DHCP-Сервер выдает сетевые настройки только тем устройствам, MAC адрес которых присутствует в таблице. При этом заполняет ARP таблицу, запрещая хостам которых нет в таблице доступ в интернет.

Полезно будет ознакомиться со статьями:

Надеюсь, данная статья была вам полезна. Если возникли вопросы пишите в комментарии.

Принцип работы протокола динамической настройки узла

Работает DHCP по схеме DORA, которая включает 4 этапа: обнаружение (discover), предложение (offer), запрос (request), подтверждение (acknowledge). Рассмотрим каждый этап отдельно.

Обнаружение

При подключении клиента к сети начинается процесс его инициализации. Пользовательский компьютер не имеет IP-адреса, поэтому происходит отправка сообщения DHCPDISCOVER на все устройства в ЛВС. В той же сети обязательно присутствует DHCP server. Его роль не обязательно берет на себя выделенный сервер. Это может быть коммутатор или маршрутизатор.

В крупных организациях обычно несколько DHCP-серверов. Для передачи широковещательного сообщения от клиента всегда используется 67 порт, а для отправки ответного предложения – 68.

Внимание! Отправка сообщения DHCPDISCOVER не всегда является первым шагом по получению IP-адреса. Если у клиента статический IP-адрес и срок его аренды ещё не закончился, инициализация начинается с отправки DHCPREQUEST вместе с уже имеющимся идентификатором сервера

Если DHCP-сервер не отвечает, то тогда уже отправляется пакет DHCPDISCOVER, и процедура получения IP-адреса начинается заново.

Предложение

После получения запроса сервер сообщает клиенту IP-адрес, который может ему подойти. IP DHCP выделяется из диапазона доступных адресов, настроенных администратором сети. Если существуют IP-адреса, которые нельзя назначать DHCP-серверу, то можно задать конкретный диапазон. Например, от 192.0.0.48 до 192.0.0.123.

Другая ситуация – когда пользователи могут использовать любые адреса из доступных, кроме входящих в определенную область. В этом случае администратором задается исключение (excluded-ip-address). Например, клиентам нельзя назначать IP в диапазоне 192.0.0.14 — 192.0.0.45.

Адреса, назначаемые клиентам, являются динамическими, т. е. они постоянно меняются. Например, вчера у пользовательского компьютера был IP 192.0.0.445, а сегодня – 192.0.0.55. Но иногда для доступа к защищенным сервисам или для удобства идентификации клиента в ЛВС за пользователем закрепляют конкретный адрес. В этом случае он становится статическим, а саму процедуру называют резервацией.

В DHCPOFFER, которое получает клиент, содержится IP-адрес из доступной области. Идентификация устройства происходит по MAC-адресу.

Запрос

После получения сообщения от сервера DHCP клиент отправляет пакет DHCPREQUEST. Это сообщение означает, что пользовательский ПК принимает предлагаемый адрес. Если в сети присутствует несколько серверов DHCP, то после получения сообщения DHCPREQUEST все они помечают выбранный адрес занятым.

Подтверждение

Завершается процедура подтверждением передачи IP-адреса с помощью сообщения DHCPACK от сервера. В этом сообщении также указывается и срок использования выбранного клиентом адреса.

Как выбирает DHCP-сервер клиент, если в сети их несколько?

При первом подключении клиент выберет самое первое предложение. Но если ранее устройство уже подключалось к этой ЛВС, при повторном подключении оно выберет предложение от сервера, с которым была установлена связь в первый раз.

Отказ от адреса

При переходе клиента в новую подсеть возникает необходимость в смене IP. В этом случае серверу передается сообщение DHCPRELEASE. После получения пакета server DHCP помечает указанный адрес свободным. Клиентские сетевые параметры резервируются, т. е. при запросе от устройства можно снова возобновить действие этого IP-адреса. Отказаться от аренды можно и вручную. Для этого существует команда ipconfig/release.

Удаленный офис

и онлайн-продажи

За 1 день.

С бесплатным тестовым периодом.

Конфигуратор удаленных рабочих мест

Рабочие места для команды за 1 день

Запросить КП