Структура папок для пользователей

Итак, создаем на диске Е:\ папку «USERS», внутри нее три папки по именам групп: «НЕАD», «Бухгалтерия» и «Экономисты».

Внутри каждой групповой папки создаем папки по фамилиям пользователей, входящих в эту группу. Сделать это просто, а объяснить понятно — сложно, но надеюсь, ты еще не потерял нить повествования, все правильно сделал и уже имеешь в корне на диске Е:\ всего одну папку USERS, зато внутри нее целый куст (дерево) папок.

Пользователей пока нет, но про будущую политику безопасности мы подумаем сразу. Требуется, чтобы пользователь мог творить что угодно со своей личной папкой, но только не удалять ее. Реализуем это довольно простым способом. Откроем блокнот (в смысле Notepad) и сохраним файл под именем «nokill.txt», пусть пока он полежит в корне диска Е:\ — еще пригодится. Итак, у нас получилась следующая структура:

Теперь я объясню идею построения корпоративной политики безопасности на уровне разрешений NTFS:

- Имеется групповая папка, внутри которой — папки пользователей.

- В корне групповой папки всем членам группы не запрещено ничего, кроме просмотра папок других пользователей.

- Также всем гарантируется, что до их личных папок не доберутся чужие глаза (ну ты не говори им, что остаешься ты — администратор).

- Пользователи группы могут видеть только свою групповую папку, в чужие группы они не попадают.

Однако нашей организации необходима папка, в которую может залезть любой желающий. Предоставим же ей такое счастье.

- Создаем в корне диска Е:\ папку с громким именем «Обмен». Далее предоставить всем пользователям полные права на нее (надеюсь, ты не забыл, что пользователей пока нет и их права распределяем только в уме).

- Потратим еще некоторое количество времени и каждому пользователю в его личную папку поместим файл nokill.txt, выставим ему атрибут «Скрытый», права на него пока не трогаем.

В принципе, пока разрешениями NTFS мы не занимались совсем. Время, затраченное на создание файловой структуры, с лихвой окупится после поднятия домена.

ТОП-5 самых полезных веб-сайтов и поисковиков в Deep Web

Вообще, я недавно уже писал и о сайтах в Dark Web, и о поисковиках для ТОР БРАУЗЕРА, поэтому я пожалуй расскажу вам о тех веб-ресурсах, о которых еще не писал. Однако, прежде, чем туда лесть — установите на свое устройство какой-нибудь VPN и ФАЕРВОЛ, т. к. я не могу гарантировать вам безопасность.

Просто моя подборка состоит из onion-сайтов и , а там сами знаете — ВСЕГДА ЕСТЬ РИСК попасть в поле зрения хакеров или спецслужб. Поэтому, я настоятельно ВАМ рекомендую быть там ПРЕДЕЛЬНО осторожными.

#1. Анонимный сателлит социальной сети Facebook

— это самая популярная в Surface Web социальная сеть, если вдруг из вас кто-то об этом не знал. Однако, конкретно в данном случае — это сателлит, который владельцы данной компании перенесли в теневую сеть TOR. Возможно просто для того, чтобы пользователи могли анонимно общаться.

Я вообще не верю коммерческим компаниям, тем более зарубежным, поэтому НЕ рекомендую там с кем-либо заводить доверительный контакт. , но доверять кому-либо в DarkNet — это неразумно и очень опасно.

UnderDir — это самый огромный каталог onion-сайтов, в котором содержится около 25 000 ссылок на ТЕНЕВЫЕ сайты в Deep Web. Правда дизайн данного каталога не менялся со времен его запуска. Но зато по нему видно то, что он очень древний и скорее всего — этот каталог заслуживает ПРАВО на доверие.

Однако учтите то, что в каталоге UnderDir немало заброшенных и взломанных веб-ресурсов. В принципе, как и в веб-каталоге The Hidden Wiki, т. к. такое огромное количество ссылок трудновато постоянно проверять на актуальность.

#3. Радио в Deep Web без цензуры и ограничений

Deep Web Radio — это цифровая радиостанция, имеющая в своем арсенале около 11 каналов. Даже не представляю, кому может послушать музыку во время СЕРФИНГА сайтов в Глубокой сети. Однако данный веб-сервис достаточно интересный, т. к. для Deep Web — это как-то странно.

Мне кажется, что ФИШКА DEEP WEB RADIO заключается в том, что в отличие от популярных радио в Surface Web — там нет цезуры, каких-либо ограничений и ВСЕ возможных авторских прав. Видимо, именно поэтому он такой популярный.

#4. Мощная поисковая система Haystack в Deep Web

Haystack — это ОДНА ИЗ ЛУЧШИХ поисковых системы в Deep Web, в которой содержится более . Но опять же, все это лишь со слов создателей данного проекта, хотя я ему почему-то верю. Там реально можно найти ВСЕ что угодно, но исключительно на английском языке.

Данный поисковик ДАЖЕ круче довольно популярной поисковой системы Not Evil, которую активно поддерживают волонтеры из проекта Tor Project. Просто даже в Not Evil, Torch и Candle имеется ЦЕНЗУРА, а в Haystack ее вообще нет.

#5. Сетевой блог Jamie Scaife о программирование

Jamie Scaife — это полностью АНОНИМНЫЙ блог, автор которого регулярно публикует новые материалы о безопасности, анонимности и программировании. Лично мне очень нравиться данный веб-ресурс, т. к. из него можно извлечь уйму полезной информации, в том числе о возможностях сети Tor, I2P и Freenet.

Для вас данный веб-сайт тоже может оказаться ПОЛЕЗНЫМ. Например, из него вы узнаете о том, как пользоваться ОТКРЫТЫМИ сетями Wi-Fi или о том, как защитить гаджет от взлома. Правда, статьи в этом блоге на английском языке.

- v2 - jamiewebgbelqfno.onion

- v3 - jamie3vkiwibfiwucd6vxijskbhpjdyajmzeor4mc4i7yopvpo4p7cyd.onion

- https: www.jamieweb.net

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Подготовка окружения

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет

Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно

Примечание: некоторые рассуждения, а также множество ссылок на полезный материал, вы можете найти в моей статье Пара слов про именование доменов Active Directory. Рекомендую ознакомиться с ней, а также со списком использованных источников.

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Примечание: отключение синхронизации с хостом виртуализации – самый простой и быстрый вариант. Тем не менее, это не best practic. Согласно рекомендациям Microsoft, нужно отключать синхронизацию с хостом лишь частично . Для понимания принципа работы читайте официальную документацию , которая в последние годы радикально подскочила вверх по уровню изложения материала.

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS :

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

Для чего нужна Active Directory

Если в вашем офисе используется Active Directory, все машины будут подключены к домену, что означает, что вся информация хранится в централизованном месте, а не локально на жёстких дисках отдельных компьютеров. Домен управляется глобальным каталогом, который отслеживает все устройства, зарегистрированные в сети. В глобальном каталоге хранятся IP-адреса, имена компьютеров и пользователей, поэтому глобальный администратор может контролировать всё, что происходит в домене. Чтобы управлять компьютерами, администратору просто понадобится имя этого компьютера, потому что всё уже связано с серверной частью.

Когда вы используете Active Directory, все разрешения устанавливаются контроллером домена. Это означает, что сетевой администратор уже сообщил контроллеру домена, какие разрешения назначить каждому пользователю. Это делает всю цифровую коммуникацию более эффективной.

Поднятие домена

Наступило время заняться серьезным делом — поднимать домен. Ты знаешь, почему у Буратино дерево не выросло? Потому что бестолковая лиса Алиса сказала ему не ту команду: вместо «Preks-Feks-Peks» нужно было набирать в командной строке «DCPROMO», и тогда даже не дерево — целый лес бы вырос.

Поехали.

- Start —> Run, в строке Open набираем «dcpromo» — попадаем на Active Directory Installation Wizard.

- Нажимаем Next, внимательно читаем предупреждение о том, что старые оси Windows 95 и Windows NT4 не смогут подключиться к домену, который работает под управлением Win2k3 Server.

- На следующей страничке выбираем Domain controller for a new Domain, затем Next (соглашаемся на создание нового леса).

- Далее предлагается сконфигурить DNS (ну не работает AD без DNS) — соглашаемся.

- Далее нас предупредят о необходимости откорректировать сетевые параметры, в ответ залезь в свойства протокола TCP/IP, в поле Preferred DNS Server укажи IP-адрес своего же сервера.

- Теперь необходимо придумать имя этому новому домену.

А сейчас лирическое отступление.

- Но мы рассматриваем ситуацию, когда домен поднимается в локальной небольшой сети, так что назначаем любое имя («rogaikopita»). Я, например, обхожусь двухбуквенным именем. Соответственно, и DNS зона, которую поднимем, будет кукольной.

- Итак, имя нашли. В ответ пришло гнусное предупреждение о том, что имя должно походить на domain.microsoft.com — проигнорируем, нажимаем Yes.

- После минуты обиженного молчания Windows соглашается с нашим именем и даже угодливо предлагают свой вариант Domain NetBIOS Name — соглашаемся.

- Далее следует создание каталогов для размещения базы данных AD. Существует мнение, что базу NTDS лучше не держать на системном диске, чтобы не снижать быстродействие. Когда в AD сидит 10 000 пользователей, это заметно, но в нашей провинциальной сети на 10-100 пользователей особого простора в скорости мы не заметим, так что оставляем все по умолчанию.

- Держать на системном диске каталог SYSVOL тоже не рекомендуется. Далее получаем сообщение об ошибке настройки зоны DNS — выбираем пункт «I will correct the problem later by configuring DNS manually» (Advanced).

- Теперь нарываемся на очередную швабру — Permission. Нужно честно ответить на вопрос о том, есть ли в сети машины под управлением старых операционок или только под Windows 2000 и выше. В нашей организации все круто, у всех пользователей стоит XP или Win2K, поэтому выбираем следующий вариант: Permission compatible only with Windows 2000…

- Далее вводим пароль для режима восстановления (этот режим — отдельная тема политики безопасности). В следующем окне читаем о том, что уже натворил, давим Next и идем спать, ибо начинается шаманский танец «Конфигурирование Active Directory».

- После просмотра танца: Finish —> Restart now…

Как отсоединиться от домена

Как отсоединиться от домена через настройки компьютера

Чтобы отключить компьютер от домена, откройте приложение Настройки (Win+i) → вкладка «Система».

Прокрутите вниз и найдите кнопку «О программе».

Затем найдите пункт «Домен и рабочая группа»:

(Еще один быстрый способ попасть сюда — ввести «SystemPropertiesComputerName» в командной строке).

Чтобы покинуть домен, нажмите кнопку «Изменить».

Переключитесь на «Член рабочей группы», введите его название, например «WORKGROUP», и нажмите «ОК».

Если имя компьютера длиннее 15 символов, появится предупреждение о том, что имя NetBIOS будет сокращено.

Нас предупреждают, что для входа на этот компьютер требуется пароль локального администратора.

Введите имя и пароль учетной записи с разрешением на удаление этого компьютера из домена — это могут быть учетные данные локального администратора.

Если все прошло хорошо, то вы увидите приглашение в рабочую группу.

Нам сообщают, что изменения вступят в силу после перезагрузки компьютера.

Как разъединить домен в Центре администрирования Windows

Откройте Центр администрирования Windows, подключитесь к компьютеру, которому необходимо присоединиться к домену, перейдите на вкладку «Обзор».

Нажмите «Редактировать идентификатор компьютера».

Переключите «Членство» на «Рабочая группа» и введите имя рабочей группы, например «WORKGROUP». Нажмите кнопку «Далее».

Введите имя и пароль администратора домена.

Как отсоединиться от домена в PowerShell

Для удаления компьютера из домена, точнее для перехода в рабочую группу, выполняется команда Add-Computer, то есть все примечания, упомянутые в разделе «

powershell Add-Computer -WorkgroupName WORKGROUP

Переход в рабочую группу вступит в силу после перезагрузки компьютера.

Предыдущая команда будет работать, если вы вошли в систему как администратор домена, в противном случае вам необходимо указать учетные данные администратора домена (или другого администратора, имеющего разрешение на выход из домена):

Add-Computer -WorkgroupName WORKGROUP -Credential DOMAIN\Administrator

Например:

Add-Computer -WorkgroupName WORKGROUP -Credential DS.HACKWARE.RU\Administrator

Команда для добавления удаленного компьютера в рабочую группу и, соответственно, выхода из домена выглядит следующим образом:

Add-Computer -ComputerName COMPUTER_NAME -WorkgroupName WORKGROUP -UnjoinDomainCredential DOMAIN_NAME\Administrator -LocalCredential COMPUTER_NAME\Administrateur -Restart -Force

В этой команде:

COMPUTER_NAME

— удаленный компьютер, который необходимо удалить из домена. Вместо имени можно указать IP-адрес или NetBIOS-имя

WORKGROUP

— рабочая группа, к которой присоединен компьютер

Administrator

— имя администратора сервера

Administrateur

— имя администратора рабочей станции

Для перехода с одного домена на другой используйте команду:

Add-Computer -ComputerName COMPUTER_NAME -WorkgroupName WORKGROUP -UnjoinDomainCredential OLD_DOMAIN\Administrator -Credential NEW_DOMAIN\Administrator -LocalCredential COMPUTER_NAME\Administrateur -Restart -Force

Реализация клиента на С++[править]

Новая эра I2P — I2Pd (Демон Невидимого Интернета!). Независимым анонимусом была создана новая реализация клиента для доступа к сети I2P на языке программирования С++, как положено с открытым исходным кодом. На смену официального глючного клиента на яве, анонимусам предложили использовать не менее глюченую версию клиента на С++, но зато, у такой реализации есть ряд преимуществ: высокая скорость работы, и низкое потребление оперативной памяти (в 5-20 раз меньше). Однако она не поддерживает расширения, поэтому в ней не будет плюшек вроде встроенных безопасной почты и торрентов (их можно подключить через мосты SAM и BOB).

С появлением I2Pd Browser Bundle, установка стала не сложнее TOR, и вообще не требует от юзера никаких специальных знаний.

По поводу этой реализации уже давно бушуют холивары в разных уголках даркнета! Главнейший из которых — подозрение в причастности к разработке I2Pd российских спецслужб. На это косвенно указывают баннеры проправительственных ресурсов, заботливо размещённые на главной странице роутера. Плюс к тому, разработчики I2Pd создали собственную криптовалюту GOSTCoin, в которой используются чекистские криптосредства ГОСТ Р 34.10-2012.

В то же время, никаких закладок и бэкдоров в исходном коде I2Pd обнаружено не было (правда, их никто и не искал).

Как создать сайт на WordPress. Видео инструкция

Кто любит видео уроки, смотреть, пожалуйста. Сначала зайдите на хостинг https://beget.com/ и следуйте инструкции. Вы сможете запустить веб-ресурс максимально быстро и приступить к его наполнению полезным материалом. Видео урок: Создание сайта на движке WordPress:

WordPress как создать сайт самому

В заключение

Создать свой сайт на WordPress не так и сложно. Сложнее всего это наполнить веб-ресурс уникальным, качественным контентом, который полюбят пользователи и поисковики. Нужно заниматься своим сайтом постоянно, для того, чтобы занять достойное место в Интернете. Попасть в топ поисковых систем мечта каждого веб-мастера.

Через админпанель / консоль вы можете управлять своим сайтом, наполнять контентом, устанавливать нужные плагины, темы (шаблоны) для сайта WordPress и многое другое. После того, как вы наполните сайт статьями, обязательно расскажите о нём поисковикам — Как добавить сайт в поисковые системы — читайте тут.

А для того, чтобы вам было легче разбираться, что к чему, данный блог для начинающих осваивать WordPress — к вашем услугам. Спрашивайте, если чего не поняли, я всегда вам помогу.

Вот, пример моего нового блога созданный недавно на WordPress — https://wpmania.ru/.

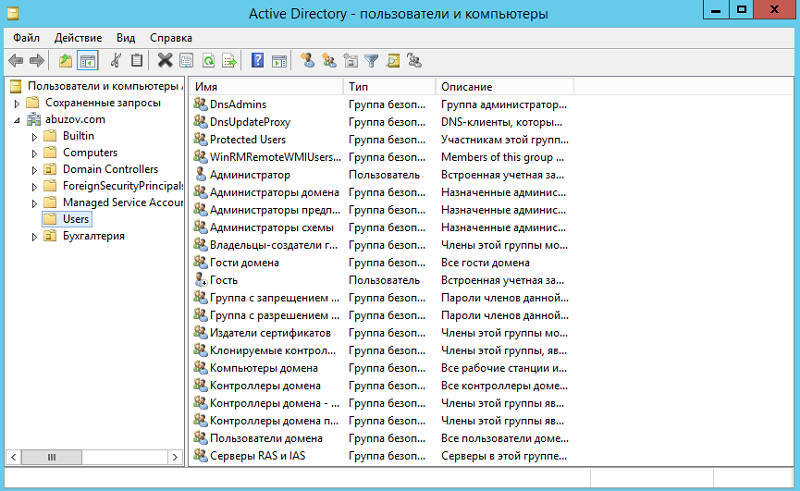

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

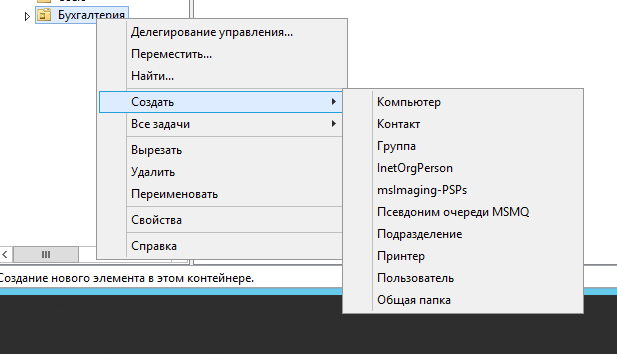

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

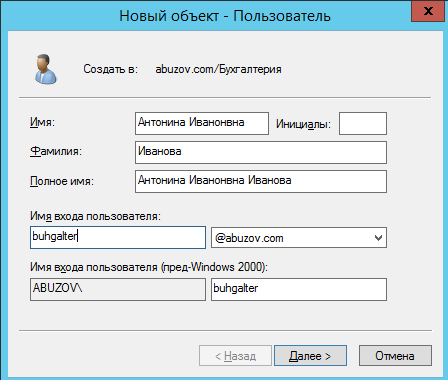

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

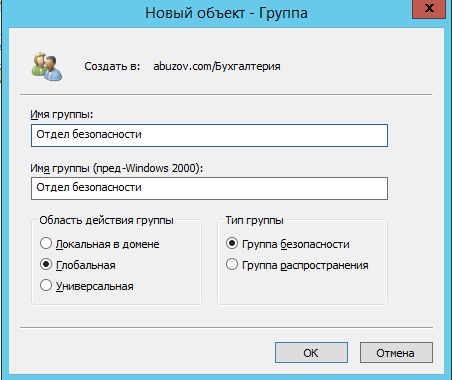

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

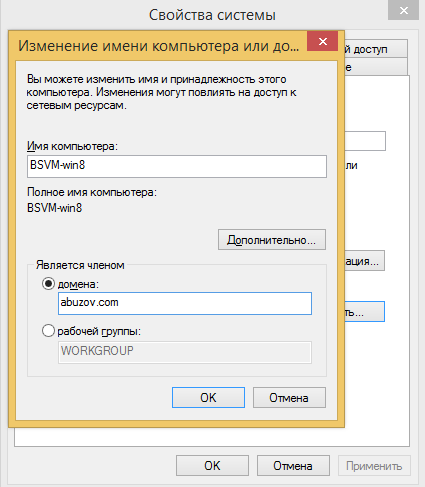

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

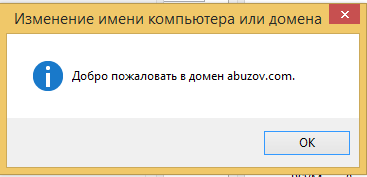

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

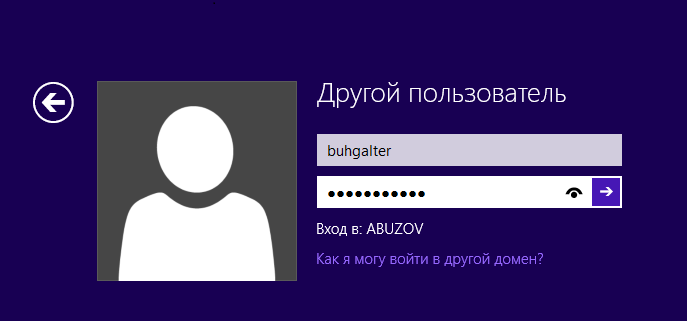

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

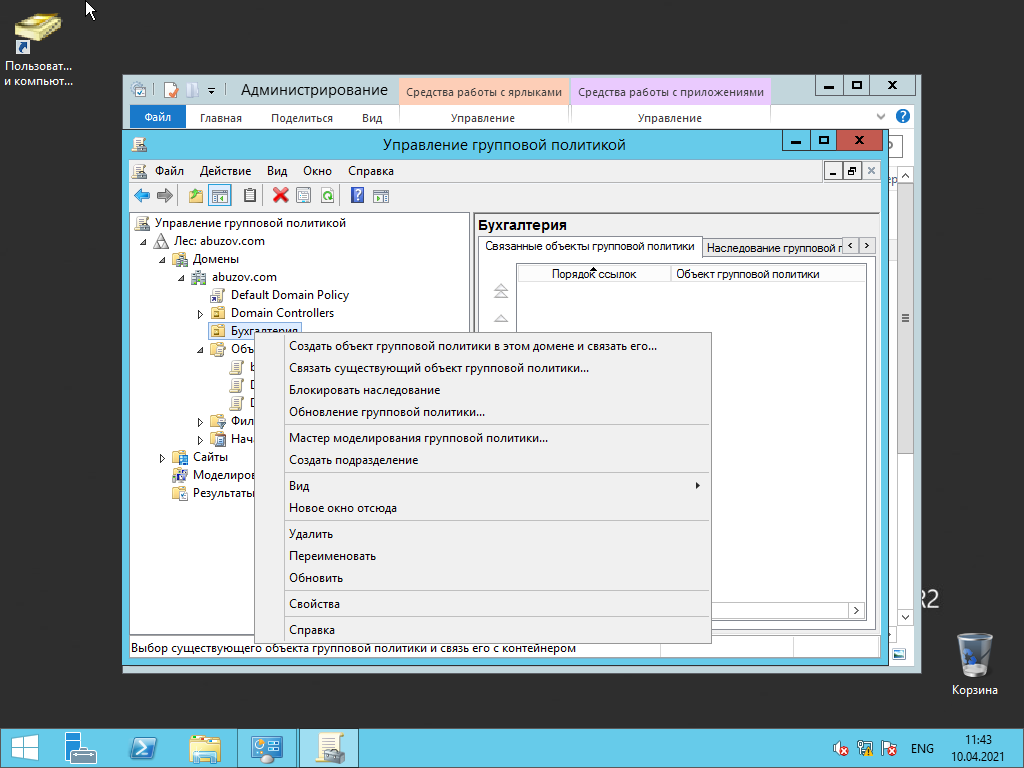

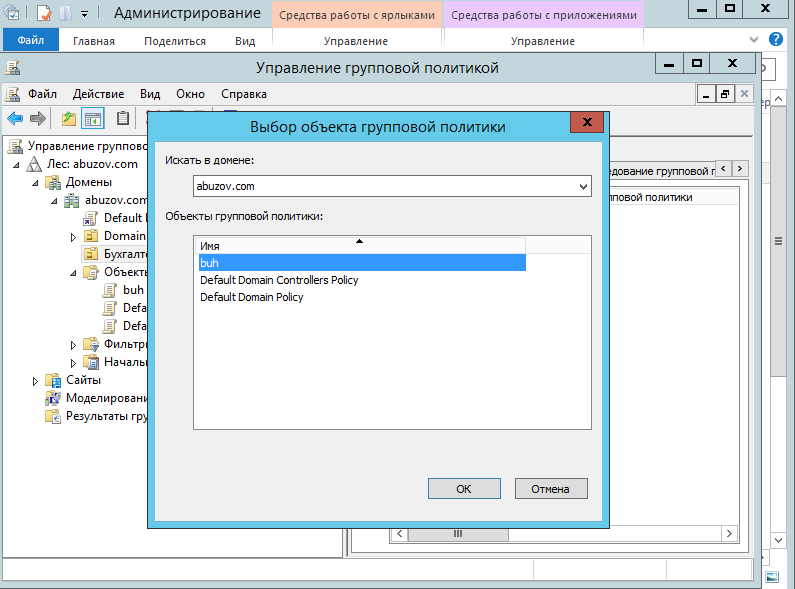

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

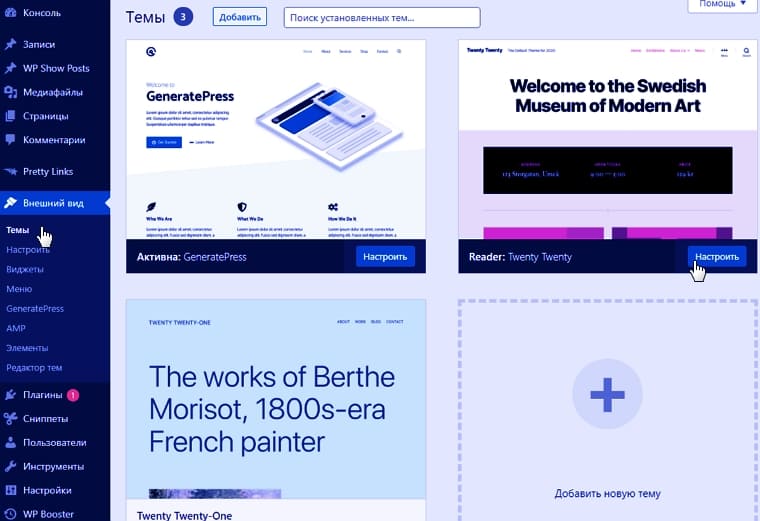

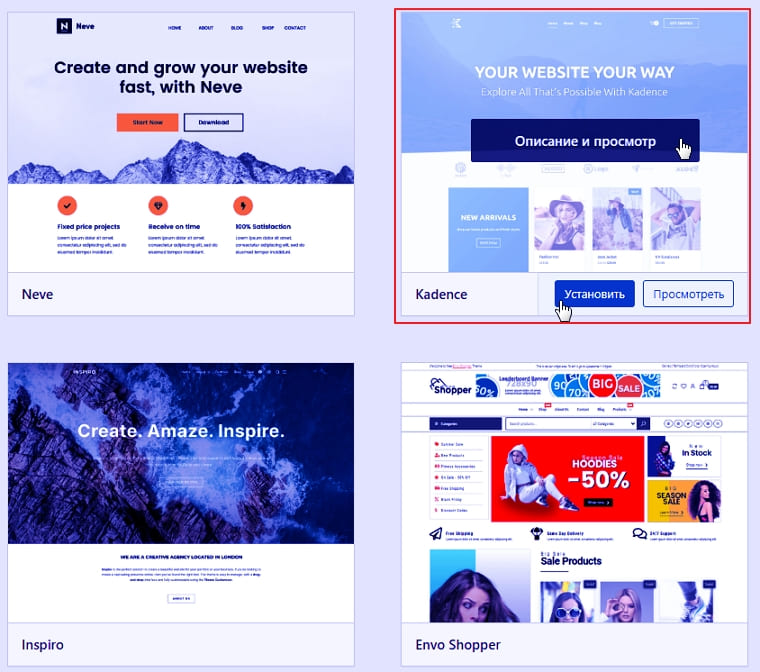

Выбор и установка темы / шаблона WordPress

Чтобы не повторяться, у меня есть отдельный пост о темах ВордПресс — поиск, установка, настройка. Покажу кратко. Перейдите Внешний вид — Темы.

Эта страница используется для управления установленными темами. После того, как вы создадите сайт на WordPress и установите ВордПРесс у вас будут установлены пару тем по умолчанию, входящих в комплект WordPress. Вы можете настроить одну из них или установить другую:

Установленные темы WordPress

Установленные темы WordPress

На этом экране вы можете:

- Навести курсор на тему, чтобы увидеть кнопки Активировать и Просмотреть.

- Нажать на тему, чтобы увидеть её название, версию, автора, описание, метки и ссылку Удалить.

- Нажать кнопку Настроить для текущей темы или Просмотреть для любой другой, чтобы открыть окно предварительного просмотра.

Текущая тема выделена цветом и отображается первой.

Поиск по установленным темам ищет ключевые слова в их названии, описании, имени автора и метках. Результаты поиска обновляются по мере набора.

Если вы хотели бы расширить выбор тем, нажмите на кнопку Добавить новую, и вы сможете посмотреть или найти дополнительные темы в каталоге WordPress. Темы в каталоге WordPress создаются третьими лицами и совместимы с лицензией WordPress. Да, и они все бесплатны!

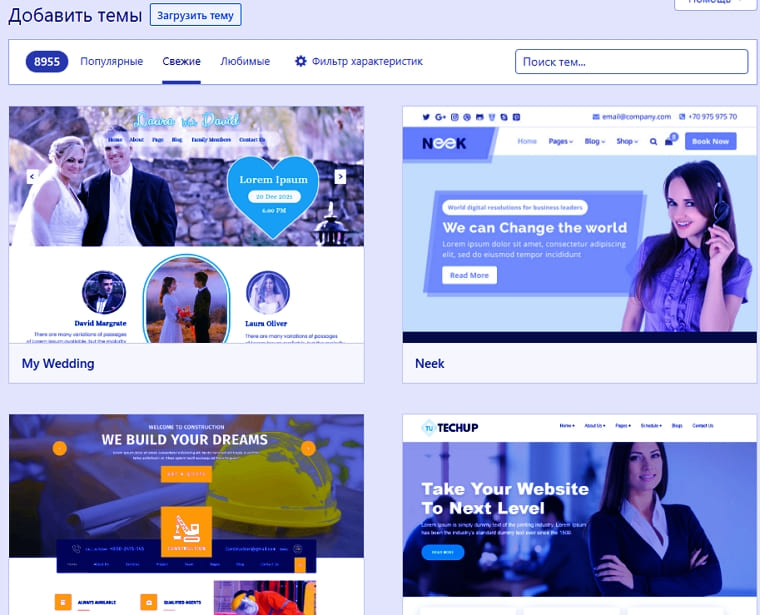

Новые темы WordPress

Новые темы WordPress

Далее, вы можете отфильтровать результаты на основе:

- Популярные

- Свежие

- Любимые

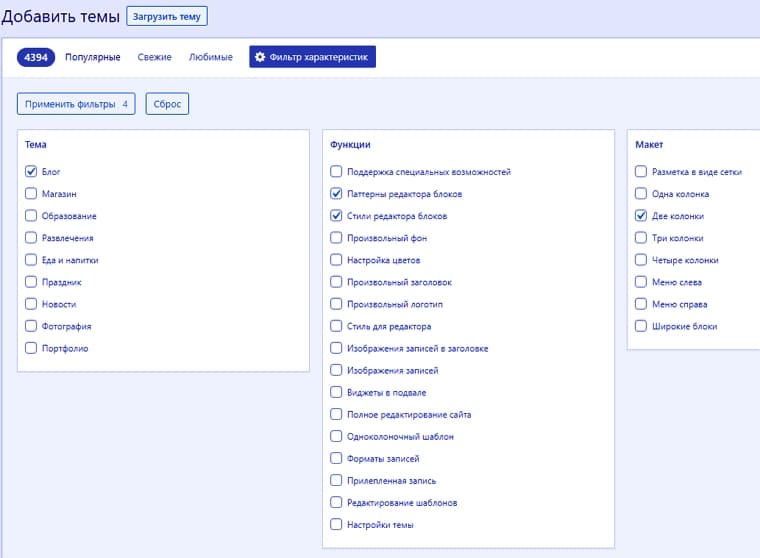

Либо указать более подробные критерии для поиска с помощью фильтра характеристик. Найдите тему по определённым особенностям: цвет, колонки, ширина и т. д., отметьте их галочкой:

Подробные критерии для поиска с помощью фильтра характеристик

Подробные критерии для поиска с помощью фильтра характеристик

Если вы нашли тему, которая вам понравилась, её можно просмотреть или установить.

Как только вы получили список тем, любую из них можно просмотреть и установить. Нажмите на миниатюру темы, которую вы хотели бы просмотреть. Откроется полноэкранное окно просмотра, чтобы вы могли составить более полное впечатление о теме.

Просмотр темы и установка

Просмотр темы и установка

Чтобы установить тему и получить возможность просмотреть её с содержимым вашего сайта и со своими настройками, нажмите кнопку Установить. Тема будет автоматически загружена на ваш сайт. После загрузки тема станет доступной для активации. Можно нажать ссылку Активировать, либо перейти на экран Управление темами и нажать ссылку Просмотреть под миниатюрой любой из установленных тем.

Каждая тема имеет собственные настройки. Нажав кнопку или раздел Настроить вы можете визуально настроить вашу тему. Загрузить логотип, установить фавиконку, выбрать цветовые параметры и так далее.

- Kadence — это легкая, но полнофункциональная тема WordPress для создания красивых, быстро загружаемых и удобных веб-сайтов.

- Blocksy — это невероятно быстрая и легкая тема для WordPress, созданная с использованием новейших веб-технологий.

Я все еще не понимаю, пожалуйста, объясните на примере

Итак, угадывается определенное слово из 5 букв. Попробуем ввести первое пришедшее на ум английское слово из 5 букв. Мне пришло слово ХЛЕБ, и я его напечатаю.

После ввода слова «хлеб» я нажал кнопку «Ввод». Две буквы из моего слова были выделены желтым цветом. Это означает, что в скрытом слове есть буквы R и E. Но они есть в других местах. Но в нужном слове отсутствуют буквы Б, А и Д. Что ж, давайте наберем еще одно случайное слово во второй строке и нажмем Enter.

Второе слово, которое я ввел, было СУД. Здесь сразу 4 буквы получили желтый цвет. Теперь на основании двух попыток мы знаем, что искомое слово содержит буквы О, У, Р, Т, Э. Но мы не знаем, в каком порядке они идут. Но подходящее слово не приходит на ум. Что ж, давайте попробуем какое-нибудь слово, содержащее некоторые из этих букв.

Это слово превратилось в ДОЛЖЕН. И здесь мы получили много новой полезной информации. Буквы О и У выделены зеленым цветом, значит, в искомом слове они находятся на этих местах. Итак, наше слово начинается с ОУ, а также содержит буквы Р, Т, Е. Кажется, я знаю, что это слово ВНЕШНЕЕ! Давай проверим.